फ़ाइलों और OS सेटिंग्स तक पहुंच प्रतिबंधित करने के लिए प्रोग्राम

इस तथ्य के बावजूद कि विंडोज़ में पहुंच को प्रतिबंधित करने के लिए उपकरण शामिल हैं, व्यवहार में यह पता चलता है कि वे बहुत सुविधाजनक नहीं हैं, और सबसे सामान्य स्थितियों में। इनका उल्लेख करना पर्याप्त है सरल उदाहरण, जैसे किसी डायरेक्टरी के लिए पासवर्ड सेट करना या कंट्रोल पैनल खोलने पर रोक लगाना।

यह ध्यान दिया जा सकता है कि विंडोज 8 में, अपने पूर्ववर्ती विंडोज 7 की तुलना में माता पिता का नियंत्रण. यह वर्तमान में नियंत्रण कक्ष के पारिवारिक सुरक्षा अनुभाग में उपलब्ध है। फ़िल्टर में निम्नलिखित क्षमताएं हैं:

- वेबसाइट विज़िट को फ़िल्टर करना

- समय सीमा

- विंडोज़ स्टोर और गेम प्रतिबंध

- आवेदन प्रतिबंध

- उपयोगकर्ता गतिविधि आँकड़े देखें

उपरोक्त से यह स्पष्ट है कि ये फ़ंक्शन भी कंप्यूटर प्रशासक को कई विशिष्ट मुद्दों को हल करने में मदद करेंगे। इसलिए आगे हम बात करेंगे छोटे कार्यक्रम, जो आपको मानक विंडोज ओएस प्रबंधन टूल के अलावा सूचना और सिस्टम विभाजन तक पहुंच को प्रतिबंधित करने की अनुमति देता है।

लाइसेंस: शेयरवेयर ($69)

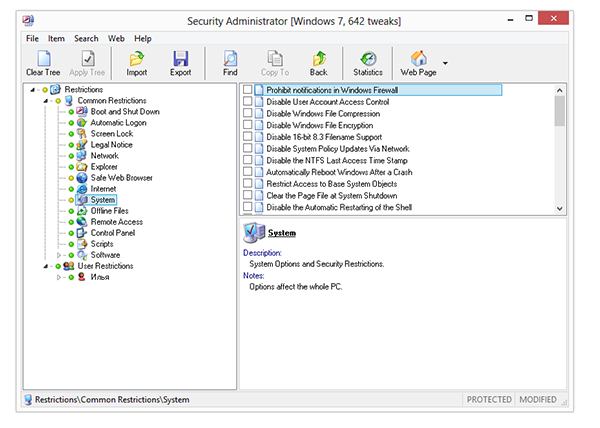

सुरक्षा प्रशासक प्रोग्राम एक विशिष्ट सिस्टम ट्विकर जैसा दिखता है, लेकिन सिस्टम सुरक्षा पर जोर देता है। प्रत्येक विकल्प एक विशिष्ट प्रतिबंध के लिए जिम्मेदार है, यही कारण है कि सामान्य सेटिंग्स ट्री को "प्रतिबंध" कहा जाता है। इसे 2 खंडों में विभाजित किया गया है: सामान्य प्रतिबंध और उपयोगकर्ता प्रतिबंध।

पहले खंड में पैरामीटर और उपखंड शामिल हैं जो सिस्टम के सभी उपयोगकर्ताओं पर लागू होते हैं। इनमें सिस्टम, नेटवर्क, एक्सप्लोरर, इंटरनेट, सिस्टम, कंट्रोल पैनल और अन्य में लोडिंग और लॉगिंग शामिल है। परंपरागत रूप से, उन्हें ऑनलाइन और ऑफ़लाइन पहुंच पर प्रतिबंधों में विभाजित किया जा सकता है, लेकिन डेवलपर्स ने टैब के विशेष रूप से जटिल टूटने पर विचार नहीं किया। वास्तव में, यह पर्याप्त है कि प्रत्येक "ट्वीक" में एक विवरण हो: इस या उस विकल्प का सुरक्षा पर क्या प्रभाव पड़ता है।

दूसरे खंड, उपयोगकर्ता प्रतिबंध में, आप प्रत्येक विंडोज़ उपयोगकर्ता के लिए व्यक्तिगत रूप से पहुंच कॉन्फ़िगर कर सकते हैं। प्रतिबंधों की सूची में नियंत्रण कक्ष अनुभाग, इंटरफ़ेस तत्व, बटन, हॉट कुंजियाँ, हटाने योग्य मीडिया आदि शामिल हैं।

सेटिंग्स को निर्यात करना संभव है अलग फ़ाइल, ताकि इसे लागू किया जा सके, उदाहरण के लिए, अन्य सिस्टम कॉन्फ़िगरेशन पर। उपयोगकर्ता गतिविधि पर नज़र रखने के लिए प्रोग्राम में एक अंतर्निहित एजेंट है। लॉग फ़ाइलें व्यवस्थापक को संभावित खतरनाक उपयोगकर्ता कार्यों की निगरानी करने और उचित निर्णय लेने में मदद करेंगी। सुरक्षा प्रशासक तक पहुंच को पासवर्ड से सुरक्षित किया जा सकता है - नीचे चर्चा किए गए कार्यक्रमों में यह विकल्प वास्तव में भी उपलब्ध है।

नुकसान के बीच कार्यक्रमों की एक छोटी सूची है जिसके लिए प्रतिबंध लागू किया जा सकता है: मीडिया प्लेयर, एमएस ऑफिस, आदि। कई अधिक लोकप्रिय और संभावित खतरनाक एप्लिकेशन हैं। विंडोज 8 के लिए अप-टू-डेट संस्करण और स्थानीयकरण की कमी काम को जटिल बनाती है - यह बिल्कुल वही विकल्प है जब अंग्रेजी के बुनियादी ज्ञान के बिना ऐसा करना मुश्किल होता है।

इस प्रकार, प्रोग्राम को पहुंच को प्रतिबंधित करने और ओएस सुरक्षा सेटिंग्स को लचीले ढंग से कॉन्फ़िगर करने के लिए डिज़ाइन किया गया है।

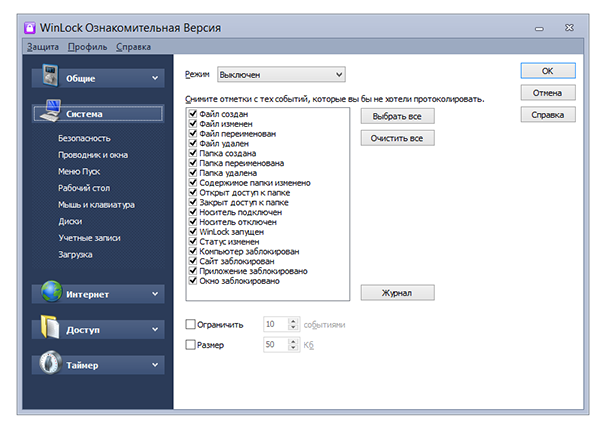

लाइसेंस: ट्रायलवेयर ($23.95)

WinLock सेटिंग्स को सामान्य और उपयोगकर्ता सेटिंग्स में वितरित नहीं करता है, इसके बजाय, "सामान्य", "सिस्टम", "इंटरनेट" अनुभाग हैं; कुल मिलाकर, सुरक्षा प्रशासक द्वारा प्रदान की जाने वाली सुविधाओं की तुलना में कम सुविधाएँ हैं, लेकिन यह तर्क प्रोग्राम के साथ काम करना अधिक सुविधाजनक बनाता है।

को प्रणाली व्यवस्थाइनमें डेस्कटॉप, एक्सप्लोरर, स्टार्ट मेनू और इसी तरह के तत्वों पर प्रतिबंध शामिल हैं। आप कुछ हॉट कुंजियों और विभिन्न मेनू पर प्रतिबंध भी लगा सकते हैं। यदि आप केवल प्रतिबंधों के इन पहलुओं में रुचि रखते हैं, तो नीचे डेस्कमैन कार्यक्रम देखें।

इंटरनेट कार्यों की सीमाएँ बहुत सतही ढंग से प्रस्तुत की जाती हैं। वे पारिवारिक सुरक्षा के घटकों में से एक को प्रतिस्थापित करते हैं: साइटों तक पहुंच को अवरुद्ध करना। बेशक, इस संबंध में कोई भी फ़ायरवॉल इष्टतम समाधान होगा। वेब साइटों के लिए कम से कम मास्क सेट करने की क्षमता की कमी एक अनुभवी उपयोगकर्ता के लिए WinLock के इस अनुभाग को कम महत्व देती है।

उपरोक्त अनुभागों के अलावा, "एक्सेस" का भी उल्लेख किया जाना चाहिए, जहां एप्लिकेशन प्रबंधन उपलब्ध है। किसी भी प्रोग्राम को नाम या मैन्युअल जोड़ द्वारा आसानी से ब्लैकलिस्ट किया जा सकता है।

"फ़ाइलें" और "फ़ोल्डर्स" अनुभागों में आप वह डेटा रख सकते हैं जिसे आप अन्य उपयोगकर्ताओं से छिपाना चाहते हैं। शायद पहुंच के लिए पर्याप्त पासवर्ड सुरक्षा नहीं है (इसके लिए आपको अन्य कार्यक्रमों की मदद लेनी होगी, नीचे देखें)।

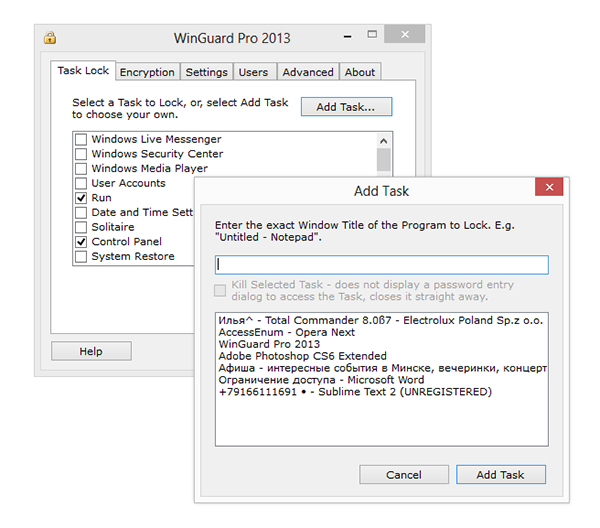

लाइसेंस: फ्रीवेयर

WinGuard का उपयोग अनुप्रयोगों को ब्लॉक करने के लिए किया जा सकता है विंडोज़ विभाजन, साथ ही डेटा एन्क्रिप्शन के लिए भी। कार्यक्रम दो संस्करणों में वितरित किया गया है - मुफ़्त और उन्नत। उनके बीच कार्यात्मक अंतर छोटे हैं - एक ही नाम के "उन्नत" टैब में कई विकल्प हैं। उनमें से एक है अक्षम करना इंटरनेट एक्सप्लोरर, एक्सप्लोरर, इंस्टॉलेशन प्रक्रिया, यूएसबी पर फ़ाइलें लिखना।

एप्लिकेशन के लॉन्च पर नियंत्रण "टास्क लॉक" टैब में किया जाता है। अगर वांछित कार्यक्रमसूची में नहीं है, तो आप हेडर में नाम इंगित करके या खुले लोगों की सूची से चयन करके इसे स्वयं जोड़ सकते हैं इस पलअनुप्रयोग (WinLock के समान)। यदि हम ब्लॉकिंग फ़ंक्शन की तुलना सुरक्षा प्रशासक से करते हैं, तो WinGuard के मामले में आप व्यवस्थापक खाते के लिए प्रतिबंधों को अक्षम कर सकते हैं। हालाँकि, आप प्रति-उपयोगकर्ता के आधार पर किसी एप्लिकेशन ब्लैकलिस्ट को कॉन्फ़िगर नहीं कर सकते।

एन्क्रिप्शन एन्क्रिप्शन अनुभाग के माध्यम से उपलब्ध है। उपयोगकर्ता इंटरफ़ेस असुविधाजनक रूप से कार्यान्वित किया गया है: आप प्रसंस्करण के लिए एक सूची नहीं बना सकते हैं, नहीं संदर्भ मेनू. आपको बस निर्देशिका निर्दिष्ट करनी है, जो स्रोत और गंतव्य दोनों होगी। सभी सम्मिलित फ़ाइलें 128-बिट एईएस (उन्नत एन्क्रिप्शन मानक) के साथ एन्क्रिप्ट की जाएंगी। डिक्रिप्शन उसी तरह किया जाता है।

इस प्रकार, कार्यक्षमता काफी खराब है, भले ही हम भुगतान किए गए संस्करण को ध्यान में रखें।

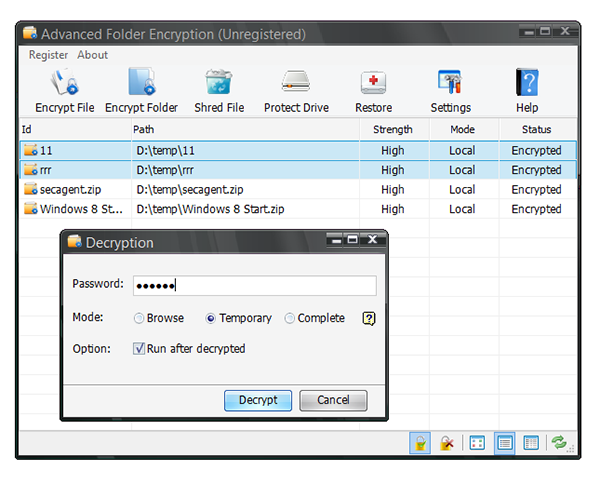

लाइसेंस: शेयरवेयर ($34.95)

एईएस डेटा एन्क्रिप्शन के लिए एक और कार्यक्रम, और फिर भी WinGuard से अंतर काफी ध्यान देने योग्य है।

सबसे पहले, एन्क्रिप्शन के लिए फ़ाइलों का चयन करना तेज़ है। प्रत्येक फ़ोल्डर को अलग से चुनने की आवश्यकता नहीं है, बस निर्देशिकाओं और फ़ाइलों की एक सूची बनाएं। उन्नत फ़ोल्डर एन्क्रिप्शन जोड़ते समय, आपको एक एन्क्रिप्शन पासवर्ड सेट करने की आवश्यकता होती है।

आप, प्रोग्राम आपको सुरक्षा विधि निर्दिष्ट करने की अनुमति नहीं देता है, इसके बजाय आप नॉर्मन, उच्च या उच्चतम विधि का चयन कर सकते हैं;

दूसरा सुविधाजनक बिंदु संदर्भ मेनू के माध्यम से एन्क्रिप्शन और एक क्लिक से फ़ाइलों का डिक्रिप्शन है। आपको यह समझने की आवश्यकता है कि उन्नत फ़ोल्डर एन्क्रिप्शन स्थापित किए बिना, पासवर्ड जानने पर भी डेटा नहीं देखा जा सकता है। यह आर्काइवर्स के विपरीत है, जिसका उपयोग फ़ाइलों को एन्क्रिप्टेड और हर जगह पहुंच योग्य exe संग्रह में पैक करने के लिए किया जा सकता है।

एन्क्रिप्शन के लिए बड़ी संख्या में फ़ाइलों का चयन करते समय, जैसा कि बताया गया है, रद्द करें बटन काम नहीं करता है। इसलिए, आपको सावधान रहने की आवश्यकता है कि अंत में कोई टूटी हुई फ़ाइल न बचे।

लाइसेंस: ट्रायलवेयर (€39)

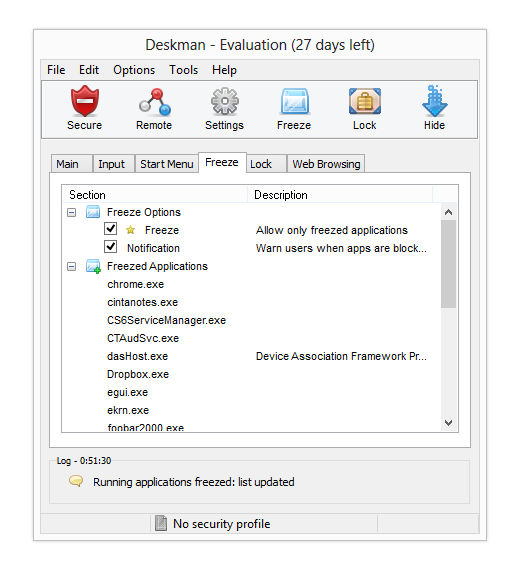

इंटरफ़ेस तत्वों और सिस्टम अनुभागों तक पहुंच को प्रतिबंधित करने के लिए एक कार्यक्रम। शायद, यहां इसकी तुलना सिक्योरिटी एडमिनिस्ट्रेटर से करना उचित होगा, इस अंतर के साथ कि डेस्कमैन डेस्कटॉप पर अधिक केंद्रित है। सिस्टम विकल्प भी मौजूद हैं, लेकिन यह कुछ ऐसा है जो अन्य अनुभागों में फिट नहीं होता है: पुनरारंभ बटन, नियंत्रण कक्ष और अन्य मिश्रित विकल्पों को अक्षम करना।

इनपुट अनुभाग में - हॉट कुंजियाँ, फ़ंक्शन बटन और माउस फ़ंक्शन अक्षम करें। मौजूदा सूची के अतिरिक्त, आप स्वयं कीबोर्ड शॉर्टकट परिभाषित कर सकते हैं।

एक दिलचस्प विकल्प फ़्रीज़ है, जो टूलबार पर उपलब्ध है। इसे दबाने से वर्तमान में चल रहे एप्लिकेशन की एक "श्वेत सूची" बन जाती है। तदनुसार, फ़्रीज़ फ़ंक्शन अक्षम होने तक श्वेतसूची में शामिल नहीं किए गए प्रोग्राम अनुपलब्ध हैं।

पहले से ही ऑनलाइन से जुड़ा एक और अवसर सुरक्षित वेब सर्फिंग है। "संरक्षित" पद्धति का सार यह है कि केवल वे पृष्ठ ही पहुंच योग्य होंगे जिनमें शीर्षक में कुछ कीवर्ड होंगे। इस फ़ंक्शन को केवल प्रायोगिक कहा जा सकता है। इसके अलावा, इंटरनेट एक्सप्लोरर पर जोर दिया गया है, जो निश्चित रूप से मानक ब्राउज़र है, लेकिन स्पष्ट रूप से एकमात्र नहीं है।

यह ध्यान दिया जाना चाहिए कि कार्यक्रम को प्रबंधित करना सुविधाजनक है। सभी स्थापित प्रतिबंधों को लागू करने के लिए, बस पैनल पर "सुरक्षित" बटन दबाएं, या प्रतिबंधों को हटाने के लिए बॉस कुंजी दबाएं। दूसरा बिंदु यह है कि प्रोग्राम तक रिमोट एक्सेस एक वेब इंटरफ़ेस के माध्यम से समर्थित है। प्रारंभिक कॉन्फ़िगरेशन के बाद, यह नियंत्रण कक्ष के रूप में http://localhost:2288/deskman पर उपलब्ध है। यह आपको उपयोगकर्ता गतिविधि की निगरानी करने (लॉग देखने), प्रोग्राम चलाने, कंप्यूटर/लॉगआउट को रीबूट करने - एक और कई मशीनों दोनों पर अनुमति देता है।

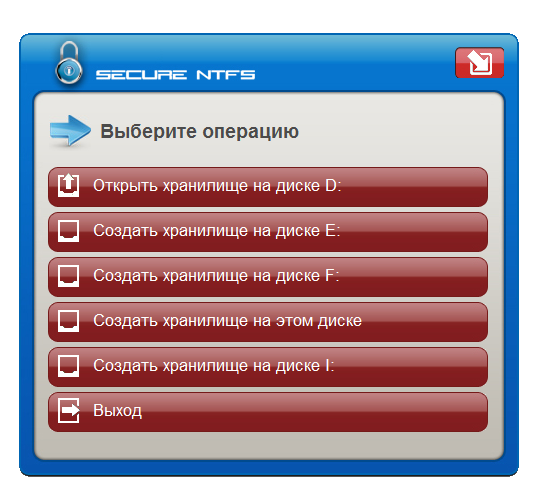

ड्राइव के लिए पासवर्ड (सुरक्षित एनटीएफएस)

लाइसेंस: शेयरवेयर ($21)

प्रोग्राम केवल NTFS फ़ाइल सिस्टम के साथ काम करता है और किसी छिपे हुए क्षेत्र में जानकारी संग्रहीत करने के लिए इसकी क्षमताओं का उपयोग करता है।

वॉल्ट बनाने के लिए, आपको व्यवस्थापक अधिकारों के साथ ड्राइव के लिए पासवर्ड चलाना होगा और वॉल्ट बनाने के लिए ड्राइव का चयन करना होगा। फिर फ़ाइलों को वर्चुअल डिस्क का उपयोग करके संरक्षित क्षेत्र में कॉपी किया जा सकता है। किसी अन्य कंप्यूटर से डेटा तक पहुंचने के लिए व्यवस्थापक अधिकारों की आवश्यकता नहीं है।

आप हटाने योग्य मीडिया का उपयोग भंडारण के रूप में भी कर सकते हैं। ऐसा करने के लिए, आपको सबसे पहले डिस्क को प्रारूपित करना होगा, उदाहरण के लिए, मानक के साथ विंडोज़ उपकरण, एनटीएफएस में और पोर्टेबल संस्करण में ड्राइव के लिए पासवर्ड स्थापित करें।

प्रोग्राम में सहज और उपयोगकर्ता के अनुकूल इंटरफ़ेस नहीं है; वास्तव में, नियंत्रण बटनों के न्यूनतम सेट द्वारा किया जाता है - "खोलें" / "भंडारण हटाएं" और "डिस्क सक्रिय करें"। डेमो मोड में, केवल प्रोग्राम की कार्यक्षमता का परीक्षण करना संभव है, क्योंकि स्टोरेज खुलने की संख्या एक सौ तक सीमित है।

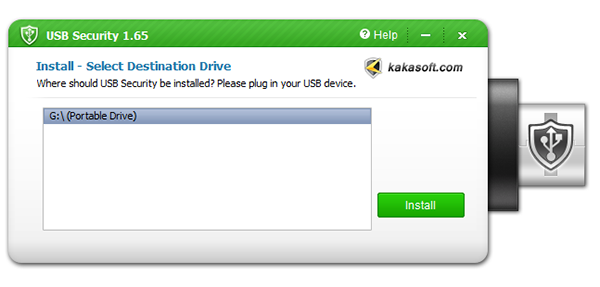

लाइसेंस: शेयरवेयर ($19.95)

प्रोग्राम को हटाने योग्य मीडिया पर पासवर्ड डेटा स्थापित करने के लिए डिज़ाइन किया गया है।

सुरक्षित एनटीएफएस के विपरीत, सेटअप विज़ार्ड के लिए धन्यवाद, सेटअप संवाद अधिक सहज है। इसलिए, सुरक्षा लागू करने के लिए, आपको डिवाइस को अपने कंप्यूटर से कनेक्ट करना होगा, इसे सूची में चुनना होगा और इंस्टॉलेशन विज़ार्ड का पालन करना होगा। इस प्रक्रिया के बाद, उपयोगकर्ता को अपने निपटान में एक पासवर्ड-संरक्षित डिस्क प्राप्त होती है। अनलॉक करने के लिए, बस exe फ़ाइल को डिस्क के रूट में चलाएँ और पासवर्ड दर्ज करें।

खोलने पर, एक एन्क्रिप्टेड डिस्क उपलब्ध होती है आभासी डिस्क, जिसके साथ आप मूल के समान ही कार्य कर सकते हैं। यह मत भूलिए कि कंप्यूटर कहां चल रहा है तीसरे पक्ष के कार्यक्रम(श्वेत सूची में नहीं), सामग्री तक पहुंच से इनकार कर दिया जाएगा।

आप डेवलपर्स की वेबसाइट पर डेटा सुरक्षा के लिए अन्य प्रोग्राम भी डाउनलोड कर सकते हैं, जिनमें शामिल हैं:

- साझा फ़ोल्डर रक्षक - नेटवर्क के भीतर फ़ाइलों की सुरक्षा करें;

- फ़ोल्डर रक्षक - फ़ाइलों को सुरक्षित रखें हटाने योग्य मीडिया.

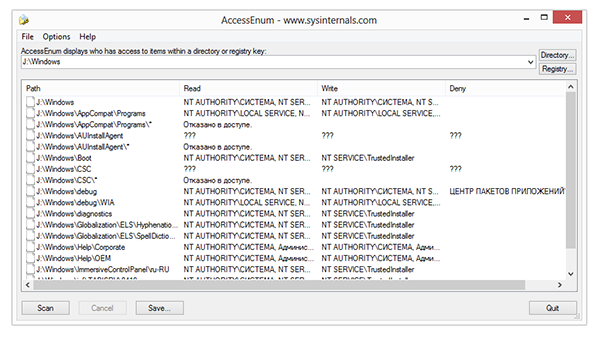

लाइसेंस: फ्रीवेयर

एक छोटी उपयोगिता जो आपको रजिस्ट्री और फ़ाइलों तक उपयोगकर्ता की पहुंच को नियंत्रित करने और दिए गए अधिकारों में कमजोरियों का पता लगाने की अनुमति देती है। दूसरे शब्दों में, यदि एक्सेस अधिकार निर्धारित हैं तो प्रोग्राम उपयोगी होगा विंडोज़ का उपयोग करना.

उपयोगिता की सुविधा यह है कि ओएस प्रपत्र में निर्देशिकाओं तक पहुंच अधिकार देखने के लिए उपकरण प्रदान नहीं करता है विस्तृत सूची. फ़ाइलों के अलावा, आप रजिस्ट्री शाखाओं तक पहुंच की भी जांच कर सकते हैं।

पहुंच अधिकारों की जांच करने के लिए, आपको स्कैन करने और स्कैनिंग प्रक्रिया शुरू करने के लिए निर्देशिका या रजिस्ट्री अनुभाग निर्दिष्ट करना होगा। परिणाम पतों के अनुरूप "पढ़ें"/"लिखें"/"अस्वीकार करें" कॉलम के रूप में प्रदर्शित होते हैं। आप संदर्भ मेनू के माध्यम से प्रत्येक सूची तत्व के गुणों तक पहुंच सकते हैं।

प्रोग्राम सभी ऑपरेटिंग सिस्टम पर काम करता है विंडोज़ परिवारएन.टी.

सारांश

समीक्षा में चर्चा की गई उपयोगिताओं का उपयोग बुनियादी विंडोज टूल के अतिरिक्त, व्यापक रूप से और एक दूसरे के अतिरिक्त किया जा सकता है। उन्हें "अभिभावक नियंत्रण" के रूप में वर्गीकृत नहीं किया जा सकता है: कुछ कार्य कुछ हद तक समान हैं, लेकिन अधिकांश भाग के लिए वे समान नहीं हैं।

तथा - सुरक्षा सेटिंग्स की उपयोगिताएँ-ट्वीकर, जिनका उपयोग डेस्कटॉप तत्वों को अक्षम करने के लिए भी किया जा सकता है, सिस्टम विभाजनआदि। इसके अलावा, WinLock में एक अंतर्निहित इंटरनेट फ़िल्टर और फ़ाइलों और फ़ोल्डरों को ब्लॉक करने की क्षमता है।

कार्यों में इंटरफ़ेस तक पहुंच को प्रतिबंधित करना (लचीलेपन में बेहतर), एप्लिकेशन लॉन्च नियंत्रण और इंटरनेट फ़िल्टर शामिल हैं।

एक एन्क्रिप्टर और कार्यक्रमों और उपकरणों तक पहुंच के अवरोधक के कार्यों को जोड़ता है। एन्क्रिप्शन के मामले में इसे WinGuard के प्रतिस्थापन के रूप में मानना उचित है।

और वे हटाने योग्य मीडिया पर डेटा तक पहुंच को प्रतिबंधित करते हैं।

- फ़ाइलों और रजिस्ट्री तक उपयोगकर्ता के पहुंच अधिकारों की जांच के लिए एक निःशुल्क, सुविधाजनक शेल।

उपयोगकर्ता अधिकारों को कम करने के लिए, वहाँ हैं विभिन्न प्रकार केखाते, लेकिन उनके साथ आप हर चीज़ को अपनी इच्छानुसार कॉन्फ़िगर नहीं कर सकते, उदाहरण के लिए Windows XP में, हालाँकि Windows 7 में खाता प्रकार सेट करने के लिए पहले से ही अधिक विकल्प हैं...

विंडोज़ में उपयोगकर्ता अधिकारों को कम करने में मदद के लिए, एक विशेष "समूह नीतियाँ" सेवा है, जिसके साथ आप सिस्टम को कॉन्फ़िगर कर सकते हैं ताकि कोई भी आपके ऑपरेटिंग सिस्टम को "खराब" न कर सके :)

मैं तुरंत कहूंगा कि विंडोज़ एक्सपी होम में ऐसी कोई सेवा नहीं है।

समूह नीति सेवा शुरू करने के लिए, आपको निश्चित रूप से उद्धरण चिह्नों के बिना, "gpedit.msc" कमांड चलाने की आवश्यकता है। आप हॉट कुंजियों का उपयोग कर सकते हैं और Win+R दबा सकते हैं और दिखाई देने वाली "रन" विंडो में gpedit.msc दर्ज कर सकते हैं, फिर Enter या "Ok" बटन दबा सकते हैं। "विन" कुंजी कीबोर्ड के नीचे बाईं ओर स्थित है, इसमें विंडोज लोगो भी है, लेकिन स्पेस बार के दाईं ओर भी है। यदि आपको यह कुंजी नहीं मिल रही है, तो स्टार्ट पर क्लिक करें और "रन" (विंडोज एक्सपी) चुनें। विंडोज 7 के लिए, स्टार्ट पर क्लिक करें, "सभी प्रोग्राम" -> "एक्सेसरीज" -> "रन" चुनें।

तो, अब मैं विंडोज 7 के लिए कार्रवाई के आगे के निष्पादन का वर्णन करूंगा, क्योंकि मेरे पास विंडोज एक्सपी नहीं है, लेकिन इस सेवा में अंतर महत्वपूर्ण नहीं हैं।

आदेश निष्पादित करने के बाद, "स्थानीय संपादक" विंडो दिखाई देनी चाहिए। समूह नीतिबाईं ओर "कंप्यूटर कॉन्फ़िगरेशन" और "उपयोगकर्ता कॉन्फ़िगरेशन" हैं, हम केवल उपयोगकर्ता कॉन्फ़िगरेशन में काम करेंगे।

मैं तुरंत कहूंगा कि किए गए परिवर्तन सिस्टम के सभी उपयोगकर्ताओं पर लागू होंगे, यहां तक कि प्रशासक के लिए भी, यानी, यदि आप इस सेवा के माध्यम से किसी भी चीज़ तक पहुंच प्रतिबंधित करते हैं, तो आप स्वचालित रूप से प्रशासक को इन अधिकारों से वंचित कर देंगे :) यह स्पष्ट है कि यह अच्छा नहीं है, लेकिन हम इसके लिए एक युक्ति का उपयोग करेंगे।

प्रशासक को छोड़कर सभी तक पहुंच को प्रतिबंधित करने के लिए, आपको निम्नलिखित एल्गोरिदम का पालन करना होगा:

- समूह नीतियों में कोई भी मान बदलें;

- लॉग आउट;

- अन्य सभी उपयोगकर्ताओं की तरह लॉग इन करें;

- प्रशासक के रूप में लॉगिन करें;

- फ़ाइल C:\Windows\System32\GroupPolicy\User\Registry.pol को कहीं कॉपी करें;

- उन सभी मानों को बदलें जो सीमित हैं (मानों को मूल "सेट नहीं" के बजाय "अक्षम" में बदलें);

- रजिस्ट्री.पोल फ़ाइल को वापस C:\Windows\System32\GroupPolicy\User\ पर कॉपी करें;

- अन्य उपयोगकर्ताओं की तरह लॉग इन करें और सुनिश्चित करें कि उनके लिए सब कुछ "कट" हो गया है, लेकिन प्रशासक के लिए नहीं :)

सब कुछ बुनियादी है, इसलिए बोलने के लिए, प्रशासनिक टेम्पलेट्स में है, इसलिए हम वहां सभी मूल्यों को बदल देंगे। किसी चीज़ को सीमित करने के लिए, उदाहरण के लिए, कार्य प्रबंधक तक पहुंच, "उपयोगकर्ता कॉन्फ़िगरेशन" -> "प्रशासनिक टेम्पलेट" -> "सिस्टम" -> "CTRL+ALT+DEL दबाने के बाद कार्रवाई विकल्प" पर जाएं और "कार्य जोड़ें" चुनें प्रबंधक ", अर्थात, डबल-क्लिक करें, या राइट-क्लिक करें और मेनू से "संपादित करें" चुनें, एक विंडो खुलेगी जहां आपको "सक्षम करें" का चयन करना होगा, और फिर "लागू करें" का चयन करना होगा। यदि सब कुछ सही ढंग से किया गया है, तो आप अब कार्य प्रबंधक लॉन्च नहीं कर पाएंगे :)

सिद्धांत रूप में, मेरे द्वारा यहां हर "प्रतिबंध" का वर्णन करने का कोई मतलब नहीं है, क्योंकि सेवा में पहले से ही सब कुछ अच्छी तरह से वर्णित है।

मैं आपको एक उदाहरण दूंगा कि मैंने विंडोज एक्सपी प्रोफेशनल के लिए सामान्य स्कूली बच्चों के लिए स्कूल में क्या प्रतिबंध लगाए हैं (सबकुछ "उपयोगकर्ता कॉन्फ़िगरेशन" -> "प्रशासनिक टेम्पलेट्स" में स्थित है)।

प्रणाली

- कमांड लाइन का उपयोग अक्षम करें;

- रजिस्ट्री संपादन उपकरण अक्षम करें;

- ऑटोरन अक्षम करें.

- CTRL+ALT+DEL क्षमताएं:

- कार्य प्रबंधक हटाएं;

- कंप्यूटर ब्लॉकिंग पर रोक लगाएं;

- पासवर्ड परिवर्तन पर रोक लगाएं.

- समूह नीति:

- इंटरैक्टिव उपयोगकर्ताओं को परिणामी नीति (आरएसओपी) डेटा बनाने से रोकें।

- इंटरनेट संचार प्रबंधन -> इंटरनेट संचार पैरामीटर:

- फ़ाइलों और फ़ोल्डरों के लिए कार्य सूची में वेब प्रकाशन अक्षम करें;

- समर्थन सुधार कार्यक्रम में भागीदारी अक्षम करें विंडोज़ उपयोगकर्तासंदेशवाहक;

- इंटरनेट फ़ाइल एसोसिएशन सेवा अक्षम करें;

- विंडोज़ मूवी मेकर के लिए कोडेक्स की स्वचालित डाउनलोडिंग अक्षम करें;

- विंडोज़ मूवी मेकर में वेब लिंक अक्षम करें;

- वीडियो होस्टिंग प्रदाताओं की वेबसाइटों पर वीडियो सहेजना अक्षम करें...;

जाल

- ऑफ़लाइन फ़ाइलें:

- ऑफ़लाइन फ़ाइलों का अनुकूलन अक्षम करें.

- नेटवर्क कनेक्शन:

- निषेध अतिरिक्त सेटिंग्सटीसीपी/आईपी;

- आदेश तक पहुंच से इनकार करें " अतिरिक्त विकल्प"अतिरिक्त" मेनू में;

- LAN कनेक्शन के लिए घटकों को जोड़ने और हटाने से रोकें या...;

- द्वारा कनेक्शन संपत्तियों तक पहुंच से इनकार करें स्थानीय नेटवर्क;

- स्थानीय नेटवर्क कनेक्शन घटकों को सक्षम और अक्षम करने पर रोक लगाएं;

- नए कनेक्शन विज़ार्ड तक पहुंच से इनकार करें;

- "विकल्प" कमांड तक पहुंच से इनकार करें दूरदराज का उपयोग"उन्नत" मेनू में।

कंट्रोल पैनल

नियंत्रण कक्ष तक पहुंच से इनकार करें.

डेस्कटॉप

- "गुण" कमांड हटाएं... (सभी 3 टुकड़े);

- उपयोगकर्ताओं को मेरे दस्तावेज़ फ़ोल्डर का पथ बदलने से रोकें;

- टास्कबार पर सभी टूलबार को खींचने और बंद करने से रोकें;

- डेस्कटॉप टूलबार का स्थान बदलने पर रोक लगाएं;

- डेस्कटॉप क्लीनअप विज़ार्ड हटाएँ;

- डेस्कटॉप से "नेटवर्क नेबरहुड" आइकन हटाएं;

टास्कबार मेनू

- लिंक हटाएं और अक्षम करें विंडोज़ का उपयोग करनाअद्यतन;

- "प्रारंभ" मेनू से "नेटवर्क कनेक्शन" हटाएं;

- "प्रारंभ" मेनू से "नेटवर्क पड़ोस" आइकन हटाएं;

- टास्कबार और स्टार्ट मेनू की सेटिंग्स को बदलने पर रोक लगाएं;

- टास्कबार के संदर्भ मेनू तक पहुंच से इनकार करें;

- बाहर निकलने पर हाल ही में खोले गए दस्तावेज़ों की सूची साफ़ करें;

- संक्षिप्त मेनू अक्षम करें;

- टास्कबार की स्थिति ठीक करें;

- प्रारंभ मेनू में अक्सर उपयोग किए जाने वाले प्रोग्रामों की सूची हटा दें।

कंडक्टर

- "सेवाएं" मेनू से "फ़ोल्डर विकल्प" कमांड हटाएं;

- एक्सप्लोरर संदर्भ मेनू से "प्रबंधन" कमांड छुपाएं;

- "उपकरण" टैब हटाएं;

- छवि थंबनेल कैशिंग अक्षम करें.

लेकिन साथ ही, मैंने हार्ड ड्राइव सी पर लिखने के अधिकार भी सीमित कर दिए।

© फिलिमोशिन वी. यू., 2010

जैसा कि अभ्यास से पता चलता है, कम उपयोगकर्ताओं के पास किसी विशिष्ट कंप्यूटर तक पहुंच होती है लंबी प्रणालीयह चालू रहता है और उतनी ही अधिक संभावना है कि फ़ोल्डर और फ़ाइलें सुरक्षित और सुदृढ़ होंगी। यह सबसे अच्छा है अगर कंप्यूटर में केवल एक ही उपयोगकर्ता हो। अफसोस, वास्तव में यह हमेशा मामला नहीं होता है: काम पर आपको अन्य कर्मचारियों को अपने कंप्यूटर का उपयोग करने देना पड़ता है, घर पर अक्सर एक ही कंप्यूटर का उपयोग परिवार के सभी सदस्यों द्वारा किया जाता है, और सार्वजनिक स्थानों पर (विशेष रूप से, शैक्षणिक संस्थानों और कंप्यूटर में) क्लब) उपयोगकर्ताओं की संख्या सामान्य तौर पर कंप्यूटर बहुत बड़ी हो सकती है।

पहुंच प्रतिबंधित करने की आवश्यकता के बारे में

यह बिल्कुल स्पष्ट है कि आमतौर पर न तो सहकर्मी और न ही परिवार के सदस्य आपके कंप्यूटर को नुकसान पहुंचाना चाहते हैं, लेकिन यदि वे नौसिखिए उपयोगकर्ताओं की श्रेणी में हैं, तो समस्याओं से बचा नहीं जा सकता है। और शैक्षणिक संस्थानों में युवा पीढ़ी आमतौर पर कंप्यूटर को अक्षम करने और उस पर संग्रहीत जानकारी को नष्ट करने का लक्ष्य निर्धारित नहीं करती है - वे बस सक्रिय रूप से प्रयोग कर रहे हैं, बिना यह सोचे कि कुछ कार्यों के क्या परिणाम हो सकते हैं।

परिणामस्वरूप, कंप्यूटर अनिवार्य रूप से व्यक्तिगत अनुप्रयोगों या ऑपरेटिंग सिस्टम के संचालन में कुछ समस्याओं का अनुभव करते हैं। यह आश्चर्य की बात नहीं है, क्योंकि यह काफी आकस्मिक है (केवल लापरवाही के कारण या किसी प्रयोग के दौरान), उदाहरण के लिए, एक मॉनिटर ड्राइवर को हटाना - और स्क्रीन पर छवि कम आकर्षक हो जाएगी, एक प्रिंटर को हटा दें - और दस्तावेजों को प्रिंट करना असंभव होगा , नेटवर्क सेटिंग्स बदलें - और कंप्यूटर स्थानीय नेटवर्क आदि में काम करना बंद कर देगा। और यह सबसे खराब विकल्प नहीं है - गलती से कई सिस्टम फ़ोल्डर्स और फ़ाइलों को हटाने से ऑपरेटिंग सिस्टम पूरी तरह से निष्क्रिय हो सकता है, इसलिए इसे फिर से इंस्टॉल करना होगा। और महत्वपूर्ण कामकाजी दस्तावेजों के नष्ट होने के और भी गंभीर परिणाम हो सकते हैं - यह संभव है कि उन्हें पूरी तरह से बहाल नहीं किया जाएगा और काम का कुछ हिस्सा (या यहां तक कि पूरा) नए सिरे से करना होगा। इसके अलावा, कोई भी इस तथ्य को नजरअंदाज नहीं कर सकता है कि यदि आपकी व्यक्तिगत या कॉर्पोरेट सामग्री किसी भी व्यावसायिक मूल्य की है, तो हमलावर उनका उपयोग करना चाह सकते हैं।

इस प्रकार, किसी कंप्यूटर, उसके व्यक्तिगत उपकरणों, साथ ही उस पर संग्रहीत डेटा तक पहुंच को प्रतिबंधित करने का मुद्दा, एक डिग्री या किसी अन्य तक, बिना किसी अपवाद के सभी कंप्यूटर उपयोगकर्ताओं के लिए प्रासंगिक है। केवल कुछ (प्रशासकों, शिक्षकों) के लिए कंप्यूटर कक्षाएंबच्चों के साथ घरेलू उपयोगकर्ता), ऑपरेटिंग सिस्टम सेटिंग्स तक पहुंच को अवरुद्ध करने और ऑपरेटिंग सिस्टम की फ़ाइलों और फ़ोल्डरों की सुरक्षा करने के कार्य इंस्टॉल किए गए एप्लिकेशन, और अन्य लोगों के लिए (इसमें प्रशासक, कंप्यूटर सुरक्षा विभागों के विशेषज्ञ और शिक्षक शामिल हैं, जिन्हें हमारे देश में, शिक्षण गतिविधियों के साथ-साथ, अक्सर अपने नियंत्रण में कंप्यूटर की कार्यक्षमता सुनिश्चित करने के लिए भी मजबूर किया जाता है), पहुंच को अवरुद्ध करना अधिक महत्वपूर्ण है को विभिन्न उपकरण(यूएसबी, सीडी/डीवीडी, फायरवायर, आदि)। उपकरणों तक पहुंच को अवरुद्ध करने की आवश्यकता के तीन कारण हैं: सबसे पहले, ऐसे उपकरणों पर अंदरूनी सूत्र अक्सर कंपनियों से गोपनीय जानकारी चुराते हैं; दूसरे, इन उपकरणों के माध्यम से वायरस और ट्रोजन प्रोग्राम अक्सर कंप्यूटर में प्रवेश करते हैं; तीसरा, हटाने योग्य मीडिया से विभिन्न प्रोग्राम इंस्टॉल किए जाते हैं, जिसे रोकना वांछनीय है - अन्यथा, एक सप्ताह में, उदाहरण के लिए, एक शैक्षणिक संस्थान में, कंप्यूटर पर इतने सारे खिलौने इंस्टॉल हो जाएंगे कि अन्य अनुप्रयोगों के लिए कोई जगह नहीं बचेगी .

कई कार्यालय कर्मचारी वैध उपयोगकर्ता की अनुपस्थिति में चालू किए गए कंप्यूटर तक पहुंच को पूरी तरह से अवरुद्ध करने में रुचि रखते हैं। कार्यालय में इस तरह की सुरक्षा की आवश्यकता बहुत जरूरी है, क्योंकि भले ही आपके पास अपना कंप्यूटर हो, उपयोगकर्ता हर समय इसके पास नहीं रह सकता है, और अक्सर ऐसी स्थितियाँ होती हैं जब कंप्यूटर चालू होता है और लावारिस छोड़ दिया जाता है, जिसे लिया जा सकता है आपकी सामग्री में रुचि रखने वाले अन्य कर्मचारियों को इसका लाभ मिलेगा।

उपयोगकर्ताओं का एक अन्य समूह (इसमें सभी कार्यालय कर्मचारी और घरेलू उपयोगकर्ता शामिल हैं) व्यक्तिगत डेटा की क्षति, विलोपन या रिसाव को रोकने के लिए उसकी सुरक्षा के बारे में चिंतित है। सुरक्षा समस्या व्यक्तिगत फ़ोल्डरऔर जब कई लोग कंप्यूटर पर काम करते हैं तो फ़ाइलें अनिवार्य रूप से उत्पन्न होती हैं। यह घर पर हो सकता है, जब आपको परिवार के अन्य सदस्यों (उदाहरण के लिए, एक बच्चा) को उनके लिए इच्छित जानकारी से बचाने की आवश्यकता होती है, और काम पर, जहां भले ही प्रत्येक उपयोगकर्ता के पास अपना कंप्यूटर हो, ऐसी स्थिति संभव है जब किसी अन्य कर्मचारी को इसकी आवश्यकता हो अपने कंप्यूटर पर कुछ कार्य निष्पादित करें. दोनों ही मामलों में, अपनी कार्य सामग्री को बाहरी लोगों को दिखाने की कोई आवश्यकता नहीं है, और बिल्कुल भी नहीं क्योंकि उन्हें "अति गुप्त" के रूप में वर्गीकृत किया गया है। सब कुछ बहुत सरल है: किसी को भी अपने मामलों में बाहरी लोगों का हस्तक्षेप पसंद नहीं है। इसके अलावा, अपने फ़ोल्डरों और फ़ाइलों तक पहुंच को अवरुद्ध करके, आपको चिंता करने की ज़रूरत नहीं है कि किसी अन्य (अपर्याप्त रूप से तैयार) उपयोगकर्ता की गलती के कारण उनके साथ कुछ होगा या उनका अवैध रूप से उपयोग किया जाएगा, जो दुर्भाग्य से, काफी संभव है यदि सामग्री व्यावसायिक मूल्य की है।

सामान्य तौर पर, उचित पहुंच प्रतिबंध का मुद्दा बहुत जटिल और बहुआयामी है, और उपयुक्त अनुप्रयोगों के बिना इसे हल करना असंभव है। यह आलेख ऐसे अनुप्रयोगों के लिए समर्पित है।

पहुंच प्रतिबंधित करने के लिए कार्यक्रम

बाज़ार में पेश किए गए पहुंच प्रतिबंध अनुप्रयोगों की सीमा काफी विस्तृत है और इसमें विभिन्न प्रकार शामिल हैं सॉफ्टवेयर उत्पाद. उनमें से कुछ ऑपरेटिंग सिस्टम सेटिंग्स तक पहुंच को अवरुद्ध करते हैं, अन्य आपको विभिन्न उपकरणों तक पहुंच को नियंत्रित करने की अनुमति देते हैं, अन्य उपयोगकर्ता की अनुपस्थिति में कंप्यूटर को पूरी तरह से ब्लॉक करते हैं, और अन्य व्यक्तिगत डेटा को छिपाना सुनिश्चित करते हैं। अक्सर इन क्षमताओं को एक या दूसरे संयोजन में संयोजित किया जाता है, जो काफी समझ में आता है, क्योंकि कई उपयोगकर्ताओं को अपने सामने आने वाली समस्याओं को हल करने के लिए एक साथ कई दिशाओं में पहुंच को प्रतिबंधित करने की आवश्यकता होती है।

ऑपरेटिंग सिस्टम सेटिंग्स और सिस्टम डेटा तक पहुंच को अवरुद्ध करना

अंतर्निहित विंडोज़ टूल आपको नियंत्रित करके ऑपरेटिंग सिस्टम सेटिंग्स और सिस्टम डेटा तक उपयोगकर्ता की पहुंच पर कुछ प्रतिबंध लगाने की अनुमति देते हैं स्थानीय राजनीतिसुरक्षा (नियंत्रण कक्ष=>प्रशासन=>स्थानीय सुरक्षा नीति)। विशेष रूप से, आप पासवर्ड परिवर्तन को रोक सकते हैं खाताऔर प्रिंटर ड्राइवरों की स्थापना, उपयोग के लिए अनुमत अनुप्रयोगों की सूची को सीमित करना आदि, हालांकि, सीमित मापदंडों की सूची छोटी है।

साथ ही, व्यवहार में, सिस्टम के स्थिर संचालन को सुनिश्चित करने के लिए, अक्सर उपयोगकर्ताओं की क्षमताओं को और सीमित करना आवश्यक होता है, जो केवल कंप्यूटर तक पहुंच को नियंत्रित करने के लिए डिज़ाइन की गई अत्यधिक विशिष्ट उपयोगिताओं की सहायता से किया जा सकता है। उदाहरण के तौर पर, हम सिक्योरिटी एडमिनिस्ट्रेटर, विनलॉक, डेस्कमैन और माई सिंपल डेस्कटॉप प्रोग्राम को देखेंगे। उनमें से सबसे दिलचस्प सुरक्षा प्रशासक उपयोगिता है, जो आपको सभी महत्वपूर्ण सिस्टम सेटिंग्स तक पहुंच को प्रतिबंधित करने की अनुमति देती है और इसका उद्देश्य है सिस्टम प्रशासक. माई सिंपल डेस्कटॉप प्रोग्राम में सबसे कम कार्यक्षमता है, लेकिन यह व्यक्तिगत उपयोग के लिए मुफ़्त है और कुछ घरेलू उपयोगकर्ताओं के लिए इसमें पर्याप्त क्षमताएं हैं, और आप इसे कुछ ही सेकंड में मास्टर कर सकते हैं।

सुरक्षा प्रशासक 12.0

डेवलपर: फ्रीफ़ाइल प्राप्त करें

वितरण का आकार: 1.85 एमबी

नियंत्रण में रहकर काम करें: विंडोज 9x/मी/एनटी 4/2000/एक्सपी/2003/विस्टा

वितरण विधि http://www.softheap.com/download/secagent.zip)

कीमत: $69

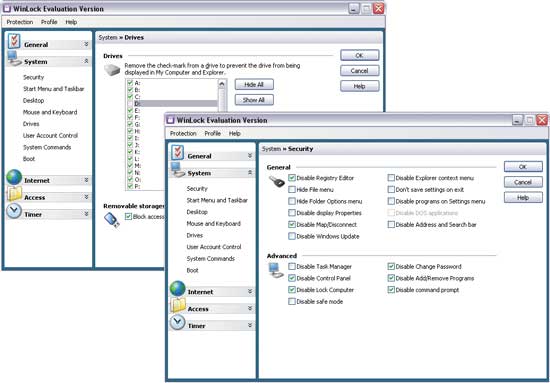

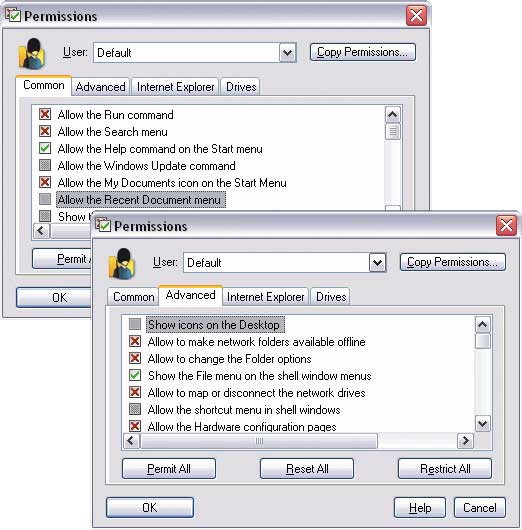

सुरक्षा प्रशासक कंप्यूटर तक पहुंच के प्रबंधन के लिए एक पेशेवर समाधान है, जो आपको सामान्य और व्यक्तिगत उपयोगकर्ताओं दोनों के लिए कंप्यूटर और इसकी सभी महत्वपूर्ण सेटिंग्स (छवि 1) तक पहुंच को प्रतिबंधित करने की अनुमति देता है। उपयोगकर्ता की अनुपस्थिति में स्विच-ऑन पीसी को पूरी तरह से ब्लॉक करना भी संभव है। प्रतिबंध स्थापित करने के अलावा, उपयोगिता का उपयोग कंप्यूटर पर उपयोगकर्ताओं के काम को नियंत्रित करने के लिए किया जा सकता है, क्योंकि यह स्थानीय नेटवर्क, इंटरनेट आदि के उपयोग पर आंकड़े रखता है।

चावल। 1. सिस्टम सेटिंग्स तक पहुंच को प्रतिबंधित करना और ड्राइव को छिपाना

सुरक्षा प्रशासक में

यह समाधान पहुंच प्रतिबंधों की एक विस्तृत श्रृंखला निर्धारित करने के लिए उपयोगी है। इसकी मदद से, डेस्कटॉप सेटिंग्स तक पहुंच को प्रतिबंधित करना (डिस्प्ले गुणों को बदलने पर रोक लगाना, कुछ आइकन छिपाना आदि) और कुछ स्टार्ट मेनू आइटम को अक्षम करना, टास्कबार (पूरी तरह या केवल व्यक्तिगत तत्वों) को छिपाना आसान है। और अनुप्रयोगों की स्थापना/अनइंस्टॉलेशन पर भी रोक लगाती है और इंटरनेट पर काम करते समय उपयोगकर्ताओं की क्षमताओं को सीमित करती है: इंटरनेट एक्सप्लोरर सेटिंग्स को बदलने, फ़ाइलों को डाउनलोड करने, अनुप्रयोगों से इंटरनेट तक पहुंचने आदि पर रोक लगाती है। महत्वपूर्ण सिस्टम सेटिंग्स को परिवर्तनों से बचाने के भी पर्याप्त अवसर हैं - उदाहरण के लिए, आप सिस्टम रजिस्ट्री को संपादित करने, डॉस मोड को सक्रिय करने, नए ड्राइवर स्थापित करने, प्रिंटर जोड़ने/हटाने, सिस्टम फ़ोल्डरों में फ़ाइलों की प्रतिलिपि बनाने/स्थानांतरित करने और फ़ाइलों और फ़ोल्डरों को हटाने पर रोक लगा सकते हैं। "मेरा कंप्यूटर" फ़ोल्डर से. और स्टार्ट मेनू से कंट्रोल पैनल, प्रिंटर्स, नेटवर्क कनेक्शंस और रन कमांड को भी छुपाएं। यदि आवश्यक हो, तो नियंत्रण कक्ष को पूरी तरह से नहीं, बल्कि आंशिक रूप से छिपाया जा सकता है, अनधिकृत परिवर्तनों के दृष्टिकोण से सबसे महत्वपूर्ण तत्वों को छिपाया जा सकता है, जैसे "सिस्टम", "प्रदर्शन गुण", "नेटवर्क", "पासवर्ड" और "प्रिंटर" ”। स्थानीय, नेटवर्क और यूएसबी ड्राइव को छिपाना, सीडी को जलाने और ऑटो-प्ले करने पर रोक लगाना, हॉट ड्राइव के उपयोग को रोकना भी उतना ही आसान है। विंडोज़ कुंजियाँऔर विशिष्ट एप्लिकेशन लॉन्च करना, साथ ही निर्दिष्ट फ़ोल्डरों को छिपाना - ये फ़ोल्डर्स "मेरा कंप्यूटर" फ़ोल्डर, एक्सप्लोरर और विंडोज़ अनुप्रयोगों के ओपन/सेव डायलॉग बॉक्स में अदृश्य हो जाएंगे।

विनलॉक 5.0

डेवलपर: क्रिस्टल ऑफिस सिस्टम

वितरण का आकार: 2.65 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 95/98/मी/एनटी 4.0/2000/एक्सपी/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो - http://www.crystaloffice.com/winlock.exe)

कीमत: विनलॉक - $21.95; विनलॉक प्रोफेशनल - $31.95

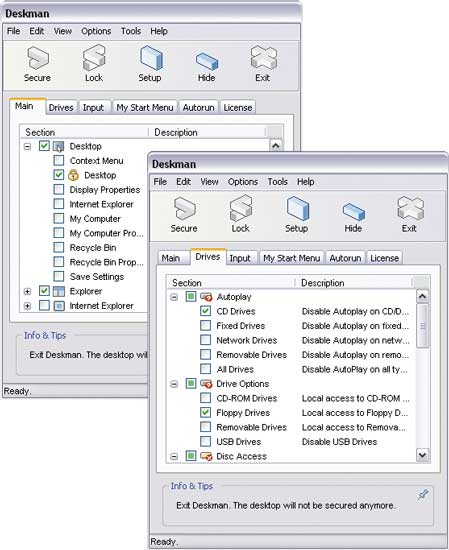

विनलॉक - सुविधाजनक समाधानदूरस्थ सहित महत्वपूर्ण सिस्टम संसाधनों (चित्र 2) और उपयोगकर्ता डेटा तक पहुंच को सीमित करने के लिए। कार्यक्रम दो संस्करणों में प्रस्तुत किया गया है: मूल WinLock और विस्तारित WinLock Professional (विशेषताएँ)। मूल संस्करणआपको वेब संसाधनों तक पहुंच प्रतिबंधित करने और एन्क्रिप्शन का उपयोग करने की अनुमति न दें)।

चावल। 2. सिस्टम सेटिंग्स तक पहुंच को प्रतिबंधित करना और ड्राइव को छिपाना

विनलॉक में

इस समाधान का उपयोग करके, आप सिस्टम रजिस्ट्री तक पहुंच से इनकार कर सकते हैं, नियंत्रण कक्ष, प्रिंटर आदि तक पहुंच के लिए कमांड छिपा सकते हैं नेटवर्क कनेक्शनऔर संबंधित सिस्टम फ़ोल्डरों और कुछ अन्य फ़ोल्डरों ("मेरा कंप्यूटर", "मेरे दस्तावेज़", रीसायकल बिन, आदि) तक पहुंच को पूरी तरह से अवरुद्ध कर दें। और कंप्यूटर को ब्लॉक करने पर भी प्रतिबंध लगा दिया और टास्कबार सेटिंग्स, डिस्प्ले सेटिंग्स को बदलना असंभव बना दिया। संजाल विन्यास, स्टार्ट मेनू से प्रोग्राम जोड़ना/हटाना और डेस्कटॉप पर आइकन का नाम बदलना। डॉस मोड को सक्रिय करने और विंडोज़ को लोड करने पर प्रतिबंध लगाना उतना ही आसान है सुरक्षित मोडऔर विंडोज़ हॉटकीज़ (Alt+Ctrl+Del, Alt+Tab, Ctrl+Esc, आदि) को ब्लॉक करें। यदि वांछित है, तो आप विंडोज़ को प्रबंधित करने की क्षमता को सीमित भी कर सकते हैं (उदाहरण के लिए, उनका आकार बदलने और उन्हें स्थानांतरित करने पर रोक लगाएं)। प्रोग्राम में हटाने योग्य मीडिया (सीडी/डीवीडी ड्राइव, यूएसबी डिवाइस इत्यादि) तक पहुंच को अवरुद्ध करने और "मेरा कंप्यूटर" फ़ोल्डर और एक्सप्लोरर में कुछ ड्राइव के डिस्प्ले को छिपाने के लिए टूल भी शामिल हैं। आप विशिष्ट एप्लिकेशन (डाउनलोड मैनेजर, गेम आदि) के लॉन्च को ब्लॉक कर सकते हैं और कुछ फ़ाइलों और फ़ोल्डरों तक पहुंच से इनकार कर सकते हैं (पहले को देखने या संपादित करने के लिए नहीं खोला जा सकता है, और बाद वाले को खोला, नाम बदला या हटाया नहीं जा सकता है)। और संदिग्ध वेब संसाधनों तक पहुंच को भी रोकें (अनुमत साइटों की श्वेत सूची और निषिद्ध साइटों की काली सूची के आधार पर) कीवर्ड) और उस समय की सीमा निर्धारित करें जब विशिष्ट उपयोगकर्ता कंप्यूटर का उपयोग कर सकते हैं।

डेस्कमैन 8.1

डेवलपर: एनफिबिया सॉफ्टवेयर

वितरण का आकार: 1.03 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 2000/2003/एक्सपी/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो - http://www.anfibia-soft.com/download/deskmansetup.exe)

कीमत: व्यक्तिगत लाइसेंस - 25 यूरो; व्यवसाय लाइसेंस - 35 यूरो

डेस्कमैन कंप्यूटर और उसकी सेटिंग्स (छवि 3) तक पहुंच को विनियमित करने के लिए एक सरल उपकरण है, जो आपको पीसी (कीबोर्ड, माउस और डेस्कटॉप सहित) को पूरी तरह से ब्लॉक करने या इसके कुछ कार्यों तक पहुंच को सीमित करने की अनुमति देता है (व्यक्तिगत प्रतिबंध संभव हैं) विभिन्न उपयोगकर्ता)।

चावल। 3. डेस्कमैन में प्रतिबंध लगाना

इस समाधान का उपयोग करके, आप डेस्कटॉप सेटिंग्स तक पहुंच प्रतिबंधित कर सकते हैं (उदाहरण के लिए, डिस्प्ले गुणों को बदलने, आइकन हटाने, संदर्भ मेनू को कॉल करने आदि पर रोक लगा सकते हैं), विंडोज़ एक्सप्लोरर, टास्कबार, इंटरनेट एक्सप्लोरर सेटिंग्स और विभिन्न स्टार्ट मेनू आइटम में परिवर्तन को रोकें। और नियंत्रण कक्ष और अन्य महत्वपूर्ण सिस्टम सेटिंग्स तक पहुंच को भी सीमित करें - उदाहरण के लिए, नेटवर्क ड्राइव को हटाने, रिबूट को ब्लॉक करने और कंप्यूटर को बंद करने आदि पर रोक लगाएं। यदि आवश्यक हो, तो सभी या केवल कुछ विंडोज़ हॉट कुंजियों (Alt+Ctrl+Del, Alt+Tab, Ctrl+Esc, आदि) को ब्लॉक करना और वायरस की कार्रवाई को रोकने के लिए स्टार्टअप से नई प्रविष्टियों को स्वचालित रूप से हटाने के लिए उपयोगिता को कॉन्फ़िगर करना आसान है। , एडवेयर और स्पाइवेयर मॉड्यूल। विशिष्ट के अन्य उपयोगकर्ताओं द्वारा उपयोग पर प्रतिबंध लगाना संभव है हार्ड ड्राइव्ज़और हटाने योग्य मीडिया (सीडी/डीवीडी ड्राइव, यूएसबी डिवाइस, डिस्क ड्राइव इत्यादि), सीडी के ऑटोप्ले को अवरुद्ध करना और उन्हें जलाना। आप पूर्व निर्धारित प्रोफ़ाइल के माध्यम से प्रतिबंध निर्धारित कर सकते हैं (यह शुरुआती लोगों के लिए अधिक सुविधाजनक और बहुत तेज़ है) या मैन्युअल रूप से।

मेरा सरल डेस्कटॉप 2.0

डेवलपर: एनफिबिया सॉफ्टवेयर

वितरण का आकार: 1.76 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ एक्सपी/विस्टा

रास्तावितरण: माई सिंपल डेस्कटॉप ऑफिस एडिशन और माई सिंपल डेस्कटॉप स्कूल एडिशन - शेयरवेयर (30-दिवसीय डेमो संस्करण - http://www.mysimpledesktop.com/downloads.sm.htm); मेरा सरल डेस्कटॉप होम संस्करण - फ्रीवेयर (http://www.mysimpledesktop.com/download/msdsetup_home.exe)

कीमत: मेरा सरल डेस्कटॉप कार्यालय संस्करण - 32 यूरो; मेरा सरल डेस्कटॉप स्कूल संस्करण - 20 यूरो; मेरा सरल डेस्कटॉप होम संस्करण - निःशुल्क (केवल व्यक्तिगत उपयोग के लिए)

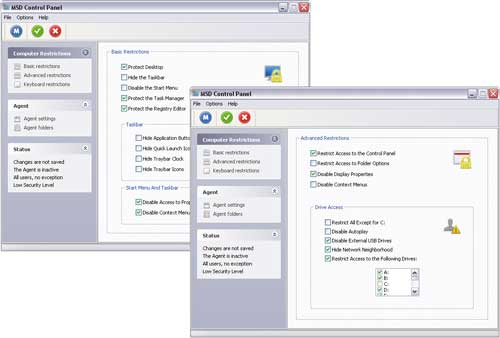

मेरा सरल डेस्कटॉप बहुत है सरल कार्यक्रमकंप्यूटर और उसकी सेटिंग्स तक पहुंच प्रतिबंधित करने के लिए (चित्र 4)। इसे तीन संस्करणों में प्रस्तुत किया गया है: पेड माई सिंपल डेस्कटॉप ऑफिस एडिशन और माई सिंपल डेस्कटॉप स्कूल एडिशन और फ्री माय सिंपल डेस्कटॉप होम एडिशन (संस्करणों की क्षमताएं पूरी तरह से समान हैं)।

चावल। 4. माई सिंपल डेस्कटॉप में एक्सेस प्रतिबंध सेट करना

इस उपयोगिता का उपयोग करके, आप डेस्कटॉप, टास्कबार और स्टार्ट मेनू को परिवर्तनों से बचा सकते हैं, और डिस्प्ले सेटिंग्स और एक्सप्लोरर संदर्भ मेनू में परिवर्तन करना असंभव बना सकते हैं। और नियंत्रण कक्ष, फ़ोल्डर गुणों और सिस्टम रजिस्ट्री तक पहुंच से भी इनकार करते हैं और विंडोज हॉट कुंजियों और दाएँ माउस बटन के उपयोग को रोकते हैं। उपकरणों तक पहुंच को प्रतिबंधित करने के संदर्भ में, स्थिर ड्राइव और बाहरी यूएसबी उपकरणों का उपयोग करना निषिद्ध है, साथ ही नेटवर्क ड्राइव को छिपाना और सीडी के ऑटोप्ले को अवरुद्ध करना भी निषिद्ध है। यदि आवश्यक हो, तो आप कंप्यूटर का उपयोग करने के समय की एक सीमा निर्धारित कर सकते हैं - व्यवस्थापक को छोड़कर, सभी उपयोगकर्ताओं के लिए समान। प्रतिबंध किसी पूर्व निर्धारित प्रोफ़ाइल को निर्दिष्ट करके या मैन्युअल रूप से कॉन्फ़िगर किए जाते हैं।

उपकरणों तक पहुंच प्रतिबंधित करना

विंडोज परिवार के ऑपरेटिंग सिस्टम (विंडोज विस्टा को छोड़कर) में एक्सेस अधिकारों को वितरित करने और सुरक्षा नीतियों को स्थापित करने के लिए अंतर्निहित तंत्र संभावित खतरनाक उपकरणों (यूएसबी डिवाइस, सीडी/डीवीडी ड्राइव, फायरवायर और) तक अन्य उपयोगकर्ताओं की पहुंच को नियंत्रित करने की अनुमति नहीं देते हैं। अवरक्त बंदरगाहऔर आदि।)। बेशक, आप ऐसे उपकरणों को BIOS में अक्षम कर सकते हैं, लेकिन यह कोई विकल्प नहीं है, क्योंकि अक्षम डिवाइस (यदि आवश्यक हो) के साथ काम करने के लिए, आपको हर बार BIOS तक पहुंचना होगा और इसे फिर से चालू करना होगा, जो काफी समय है -उपभोग करने वाला और बहुत असुविधाजनक।

अतिरिक्त एप्लिकेशन का उपयोग करके उपकरणों तक पहुंच को नियंत्रित करना अधिक बुद्धिमानी है, जो बहुत भिन्न हो सकते हैं। अक्सर, उपकरणों को छिपाने या ब्लॉक करने की क्षमता ऑपरेटिंग सिस्टम सेटिंग्स तक पहुंच को नियंत्रित करने के लिए डिज़ाइन की गई उपयोगिताओं में प्रदान की जाती है, जिनमें हमारे द्वारा चर्चा की गई सेटिंग्स भी शामिल हैं। सच है, उनमें उपकरणों तक पहुंच को प्रतिबंधित करने की क्षमता छोटी है: सभी खतरनाक उपकरणों तक पहुंच को नियंत्रित करना संभव नहीं है, और हम मीडिया को नियंत्रित करने के बारे में बात भी नहीं कर रहे हैं। उपयोगिताएँ जो कॉर्पोरेट सूचना लीक से सिस्टम की सुरक्षा के लिए उपकरणों और विशेष समाधानों तक पहुंच को अवरुद्ध करती हैं, इस संबंध में बहुत अधिक कार्यक्षमता रखती हैं। उदाहरण के तौर पर, हम डिवाइसलॉक, यूएसबी लॉक स्टैंडर्ड और आईडी डिवाइसेस लॉक प्रोग्राम देखेंगे। उनमें से सबसे कार्यात्मक डिवाइसलॉक प्रोग्राम है, जिसके साथ आप व्यक्तिगत उपयोगकर्ताओं और उपयोगकर्ताओं के समूहों की लगभग किसी भी संभावित खतरनाक डिवाइस (और यहां तक कि मीडिया) तक पहुंच को नियंत्रित कर सकते हैं (और न केवल ब्लॉक कर सकते हैं), लेकिन इसका उद्देश्य मुख्य रूप से सिस्टम प्रशासक हैं। अन्य दो उपयोगिताओं की क्षमताएं बहुत अधिक मामूली हैं, लेकिन वे अधिकांश उपयोगकर्ताओं के लिए काफी पर्याप्त हैं।

डिवाइसलॉक 6.3

डेवलपर: जेएससी "स्मार्ट लाइन इंक"

वितरण का आकार: 39.7 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ एनटी/2000/एक्सपी/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो संस्करण - http://www.devicelock.com/ru/dl/download.html)

कीमत: 1300 रूबल।

डिवाइसलॉक कॉर्पोरेट जानकारी लीक से बचाने के लिए एक सिस्टम को व्यवस्थित करने के लिए एक विशेष समाधान है, जो आपको संभावित खतरनाक उपकरणों की पूरी श्रृंखला तक पहुंच को नियंत्रित करने की अनुमति देता है: यूएसबी पोर्ट, फ्लॉपी ड्राइव, सीडी/डीवीडी ड्राइव, साथ ही फायरवायर, इन्फ्रारेड, समानांतर और सीरियल पोर्ट, वाई-फाई और ब्लूटूथ एडाप्टर, टेप ड्राइव, पीडीए और स्मार्टफोन, नेटवर्क और स्थानीय प्रिंटर, आंतरिक और बाहरी हटाने योग्य ड्राइव और हार्ड ड्राइव। कार्यक्रम में एक केंद्रीकृत प्रणाली है रिमोट कंट्रोल, सिस्टम प्रशासक के कार्य केंद्र से सभी कार्यों तक पहुंच प्रदान करना। ऐसा प्रबंधन अतिरिक्त डिवाइसलॉक एंटरप्राइज मैनेजर कंसोल का उपयोग करके या एक्टिवी डायरेक्ट्री समूह नीतियों के माध्यम से कार्यान्वित किया जाता है, जो आपको इससे जुड़े नए कंप्यूटरों पर डिवाइसलॉक को स्वचालित रूप से स्थापित करने की अनुमति देता है। कॉर्पोरेट नेटवर्क, और नए कंप्यूटरों के लिए स्वचालित रूप से कॉन्फ़िगर करें।

यह या तो एक निश्चित प्रकार के डिवाइस को पूरी तरह से ब्लॉक करना संभव है, या आंशिक रूप से, यानी मीडिया की श्वेत सूची (चित्र 5) के अनुसार, जिसमें संबंधित प्रकार के ब्लॉक के बावजूद कुछ मीडिया तक पहुंच की अनुमति दी जाएगी। उपकरण। रीड-ओनली मोड सेट करना और डिस्क को आकस्मिक या जानबूझकर फ़ॉर्मेटिंग से बचाना भी संभव है। सप्ताह के समय और दिन के आधार पर नियंत्रण सेट करने की क्षमता के साथ व्यक्तिगत उपयोगकर्ताओं और उपयोगकर्ताओं के समूहों के लिए उपकरणों और I/O पोर्ट के लिए अलग-अलग एक्सेस अधिकार निर्दिष्ट करना संभव है। यदि आवश्यक हो, तो आप शैडो कॉपी करके डिवाइस और फ़ाइलों (कॉपी करना, पढ़ना, हटाना आदि) के साथ सभी उपयोगकर्ता क्रियाओं को लॉग कर सकते हैं।

![]()

चावल। 5. तदनुसार डिवाइस एक्सेस प्रतिबंध सेट करना

डिवाइसलॉक में मीडिया श्वेतसूची के साथ

यूएसबी लॉक मानक 3.4.1

डेवलपर: एडवांस्ड सिस्टम्स इंटरनेशनल सैक

वितरण का आकार: 2.02 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ एक्सपी/विस्टा

वितरण विधि: शेयरवेयर (10-दिवसीय डेमो संस्करण - http://www.advansysperu.com/down_st.php)

कीमत: $44

यूएसबी लॉक मानक - उपयोगी उपकरणसभी प्रकार के हटाने योग्य मीडिया तक पहुंच (चित्र 6) को अवरुद्ध करने के लिए: यूएसबी पोर्ट (यूएसबी ड्राइव, आईपॉड, एमपी 3 प्लेयर इत्यादि), ज़िप डिवाइस, फ्लॉपी ड्राइव, सीडी/डीवीडी ड्राइव, ब्लूटूथ एडाप्टर और रीडिंग डिवाइस स्मार्ट कार्ड (सीएफ) , एसडी, एमएमसी, एक्सडी, आदि)। यह आपको निर्दिष्ट उपकरणों तक पहुंच को पूरी तरह से अवरुद्ध करने या आंशिक रूप से ऐसा करने की अनुमति देता है, जिससे अधिकृत उपकरणों तक पहुंच खुल जाती है। अवरोधन को रद्द करने के लिए, आपको पासवर्ड या USB कुंजी जानना आवश्यक है। अनब्लॉक किए गए डिवाइसों के साथ संचालन लॉग में दर्ज किया जाता है।

चावल। 6. प्रवेश अवरोधन

यूएसबी लॉक स्टैंडर्ड में सीडी/डीवीडी ड्राइव के लिए

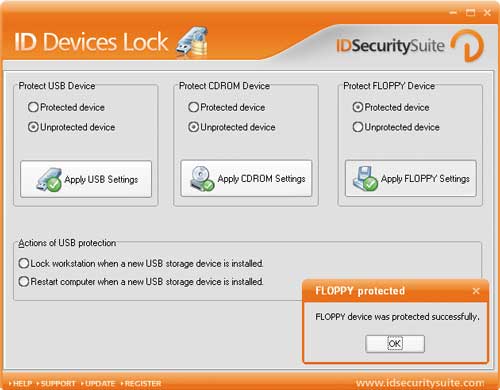

आईडी डिवाइस लॉक 1.2

डेवलपर: आईडी सुरक्षा सुइट

वितरण का आकार: 1.47 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 98/एनटी/2000/एक्सपी/विस्टा

वितरण विधि http://www.idsecuritysuite.com/files/iddeviceslocksetup.exe)

कीमत: $37

आईडी डिवाइस लॉक - सरल उपयोगितायूएसबी उपकरणों, सीडी ड्राइव और डिस्क ड्राइव में डेटा की प्रतिलिपि बनाने पर रोक लगाकर उन तक पहुंच (चित्र 7) को प्रतिबंधित करना, जो मोबाइल मीडिया पर सूचना रिसाव को रोकने में मदद करता है। अवरोधन को रद्द करने के लिए, आपको पासवर्ड जानना होगा।

चावल। 7. आईडी डिवाइस लॉक में ड्राइव तक पहुंच प्रतिबंधित करना

उपयोगकर्ता की अनुपस्थिति में कंप्यूटर को पूरी तरह से ब्लॉक कर देना

स्विच-ऑन कंप्यूटर तक पहुंच को ब्लॉक करने का सबसे आसान तरीका स्क्रीनसेवर पर पासवर्ड सेट करना है, लेकिन यह सबसे अच्छा विकल्प नहीं है, क्योंकि जब आप रिबूट करते हैं तो स्क्रीनसेवर से पासवर्ड बिना किसी समस्या के हटाया जा सकता है। विशेष का उपयोग करके कंप्यूटर को पूरी तरह से ब्लॉक करना अधिक सुरक्षित है सॉफ़्टवेयर, जिससे कीबोर्ड, माउस और डेस्कटॉप सहित कंप्यूटर के किसी भी तत्व तक पहुंच असंभव हो जाएगी। इसके बाद, इस पर कोई भी जानकारी देखना, एप्लिकेशन लॉन्च करना, फ़ाइलों और फ़ोल्डरों (वर्तमान में खुले हुए सहित) तक पहुंचना और यहां तक कि कीबोर्ड शॉर्टकट Ctrl+Alt+Del दबाकर कंप्यूटर को पुनरारंभ करना भी संभव नहीं होगा। आप अपने कंप्यूटर को केवल तभी अनलॉक कर सकते हैं जब आप उपयोगकर्ता का पासवर्ड जानते हों, और सामान्य रीबूट (सुरक्षित मोड में भी) या बिजली की विफलता से सुरक्षा नहीं हटेगी।

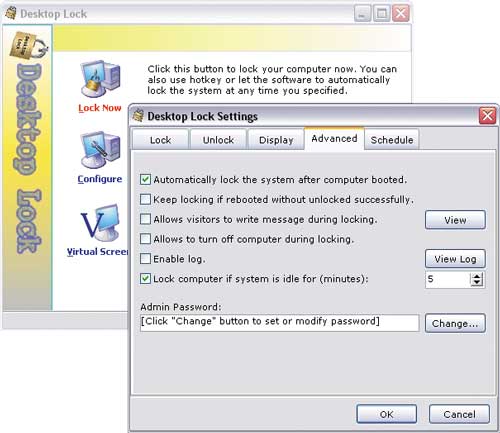

इस तरह के कंप्यूटर ब्लॉकिंग को आमतौर पर अत्यधिक विशिष्ट उपयोगिताओं का उपयोग करके प्राप्त किया जाता है: डेस्कटॉप लॉक, लॉक माई पीसी और इसी तरह की, हालांकि, ऐसी क्षमताएं विभिन्न प्रकार के एक्सेस प्रतिबंधों को सेट करने के लिए डिज़ाइन किए गए कार्यक्रमों में भी प्रदान की जा सकती हैं, विशेष रूप से सुरक्षा प्रशासक और डेस्कमैन में।

डेस्कटॉप लॉक 7.2.1

डेवलपर: टॉपलैंग सॉफ्टवेयर

वितरण का आकार: 792 केबी

नियंत्रण में रहकर काम करें: विंडोज़ एनटी/2000/एक्सपी/2003/विस्टा

वितरण विधि: शेयरवेयर (15-दिवसीय डेमो - http://www.toplang.com/dlsetup.exe)

कीमत: $24.95

डेस्कटॉप लॉक उपयोगकर्ता के दूर रहने पर कंप्यूटर को लॉक करने की एक उपयोगिता है (चित्र 8)। एक निश्चित कुंजी संयोजन को स्वचालित रूप से दबाकर उपयोगिता से ही ब्लॉकिंग स्थापित की जाती है उपयोगकर्ता निर्दिष्टसमय या, उपयोगकर्ता निष्क्रियता के मामले में, एक निर्दिष्ट अवधि के बाद। कंप्यूटर को लॉक मोड में डालने के साथ स्क्रीनसेवर लॉन्च किया जा सकता है या ऑडियो या वीडियो फ़ाइल चलाई जा सकती है, जो उचित है, उदाहरण के लिए, कॉर्पोरेट प्रस्तुतियों का प्रदर्शन करते समय प्रदर्शनियों में। लॉक होने पर, माउस अक्षम हो जाता है और बुनियादी कीबोर्ड शॉर्टकट का उपयोग करना असंभव हो जाता है। लॉक मोड से बाहर निकलने के लिए, आपको एक गुप्त कीबोर्ड संयोजन या माउस बटन दबाना होगा और एक पासवर्ड दर्ज करना होगा। यदि आप चाहें, तो आप अन्य उपयोगकर्ताओं के छोटे संदेशों को रिकॉर्ड करने के लिए उपयोगिता को कॉन्फ़िगर कर सकते हैं, जो उस समय कंप्यूटर के पास आए थे जब उसका मालिक दूर था और उसे कुछ लिखना चाहता था।

चावल। 8. डेस्कटॉप लॉक में कंप्यूटर लॉक सेटिंग्स कॉन्फ़िगर करना

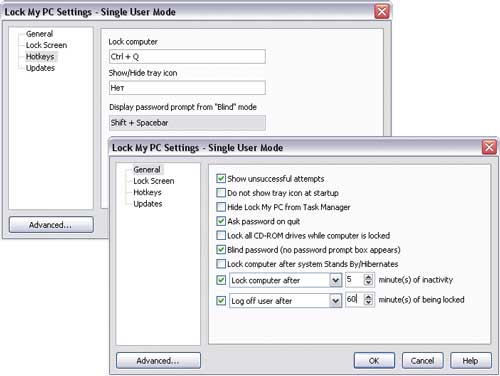

मेरा पीसी लॉक करें 4.7

डेवलपर: एफएसप्रो लैब्स

वितरण का आकार: 1.4 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 2000/एक्सपी/2003/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो संस्करण - http://www.fsprolabs.com/download/distr/lmpc.zip)

कीमत: व्यक्तिगत लाइसेंस - $19.95; व्यवसाय लाइसेंस - $29.95

लॉक माई पीसी उपयोगकर्ता के दूर रहने पर कंप्यूटर को लॉक करने का एक उपकरण है (चित्र 9)। अपने कंप्यूटर को लॉक करना आसान है - बस सिस्टम ट्रे में संबंधित आइकन पर डबल-क्लिक करें या एक विशेष कीबोर्ड संयोजन दबाएं। उपयोगकर्ता की निष्क्रियता की एक निर्दिष्ट अवधि के बाद स्वचालित अवरोधन संभव है। लॉक होने पर, माउस और सीडी/डीवीडी ड्राइव बंद हो जाते हैं (यह आपको उनसे सीडी हटाने की अनुमति नहीं देगा) और मुख्य कीबोर्ड संयोजनों का उपयोग करना असंभव हो जाता है: Ctrl+Alt+Del, Alt+Tab, आदि। लॉक किया गया कंप्यूटर, कोई भी, जिसमें GIF, JPEG, BMP और एनिमेटेड GIF प्रारूपों में स्व-निर्मित छवियां शामिल हैं। आप अपने कंप्यूटर को केवल तभी अनलॉक कर सकते हैं जब आपको उपयोगकर्ता या व्यवस्थापक का पासवर्ड पता हो।

चावल। 9. लॉक माई पीसी में कंप्यूटर ब्लॉकिंग विकल्पों को कॉन्फ़िगर करना

व्यक्तिगत जानकारी की सुरक्षा

व्यक्तिगत डेटा को अनधिकृत पहुंच से बचाने के कई तरीके हैं: आप पासवर्ड से सुरक्षित संग्रह में फ़ोल्डरों और फ़ाइलों को संपीड़ित कर सकते हैं; उन्हें छिपाओ; इसे एक गुप्त फ़ोल्डर में रखें, जिस तक पहुंच पासवर्ड वाले अन्य उपयोगकर्ताओं के लिए अवरुद्ध कर दी जाएगी; एन्क्रिप्ट करें या एक वर्चुअल एन्क्रिप्टेड डिस्क बनाएं जिस पर आप अपनी गुप्त सामग्री लिख सकें। सबसे पसंदीदा विधि का चुनाव स्थिति पर निर्भर करता है, लेकिन ज्यादातर मामलों में सबसे अच्छा विकल्प फ़ोल्डरों और फ़ाइलों को छिपाना और एन्क्रिप्ट करना है, इसलिए इस लेख में हम खुद को यहीं तक सीमित रखेंगे।

सैद्धांतिक रूप से, आप बिल्ट-इन का उपयोग करके फ़ोल्डर्स और फ़ाइलों को छिपा सकते हैं विंडोज़ की विशेषताएं- ऐसा करने के लिए, बस संबंधित ऑब्जेक्ट के गुणों में "हिडन" विशेषता को सक्षम करें। इस तरह से छिपाए गए फ़ोल्डर और फ़ाइलें अन्य सिस्टम उपयोगकर्ताओं को एक्सप्लोरर में दिखाई नहीं देंगी, लेकिन केवल तभी जब उनमें मौजूद मूल फ़ोल्डरों के गुणों में "दिखाएं न दिखाएं" चेकबॉक्स सक्षम हो। छुपी हुई फ़ाइलेंऔर फ़ोल्डर्स।" सिद्धांत रूप में, यह अप्रस्तुत उपयोगकर्ताओं से डेटा की सुरक्षा के लिए पर्याप्त हो सकता है। हालाँकि, इस तरह से छिपी हुई वस्तुएँ उन अनुप्रयोगों में दिखाई देंगी जो फ़ाइलों और फ़ोल्डरों को प्रदर्शित करने के लिए मानक संवाद का उपयोग नहीं करते हैं (FAR, कुल कमांडरआदि), इसलिए ऐसी सुरक्षा बहुत अच्छी नहीं है।

अंतर्निहित विंडोज़ टूल का उपयोग करके डेटा की सुरक्षा के लिए एक अधिक विश्वसनीय विकल्प एन्क्रिप्टिंग फ़ाइल सिस्टम (ईएफएस) का उपयोग करना है, जो आपको एक्सप्लोरर में "डेटा की सुरक्षा के लिए सामग्री एन्क्रिप्ट करें" विकल्प को सक्षम करके फ़ाइलों को एन्क्रिप्ट करने की अनुमति देता है (गुण => सामान्य =>) विकसित)। पासवर्ड जाने बिना इस तरह से एन्क्रिप्ट की गई फ़ाइलों को पढ़ना असंभव है, लेकिन ईएफएस सिस्टम आपको केवल फ़ोल्डर्स और फ़ाइलों को सुरक्षित रखने की अनुमति देता है फाइल सिस्टमएनटीएफएस।

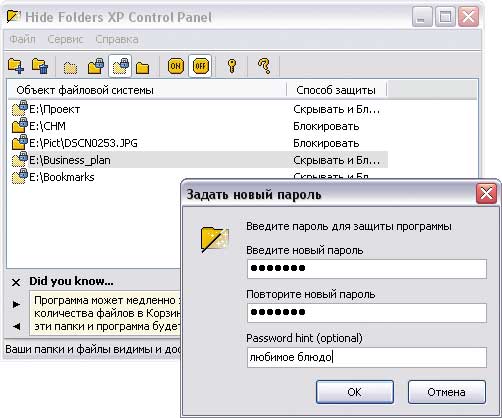

इन कारणों से, व्यक्तिगत फ़ोल्डरों और फ़ाइलों की सुरक्षा के लिए विशेष उपयोगिताओं का उपयोग करना बेहतर है। ये समाधान आपको फ़ोल्डरों और फ़ाइलों को अधिक विश्वसनीय रूप से छिपाने की अनुमति देंगे (यदि आप "छिपी हुई फ़ाइलें और फ़ोल्डर्स न दिखाएं" चेकबॉक्स को अक्षम करते हैं तो वे दिखाई नहीं देंगे), साथ ही उन तक पहुंच को अवरुद्ध कर देंगे। इसके अलावा, इनमें से कुछ उपयोगिताएँ डेटा को एन्क्रिप्ट करने की क्षमता भी प्रदान करती हैं, जो तब भी अन्य उपयोगकर्ताओं से इसकी सुरक्षा सुनिश्चित करेगी विंडोज़ को बूट करनासुरक्षित मोड में, दूसरे में बूट करें ऑपरेटिंग सिस्टमया किसी अन्य कंप्यूटर पर (यदि यह पहले से स्थापित है एचडीडीसंरक्षित जानकारी के साथ)। उदाहरण के तौर पर, हम फोल्डर लॉक, फोल्डर गार्ड और हाइड फोल्डर्स XP प्रोग्रामों को देखेंगे। पहला एन्क्रिप्टेड डेटा के लिए उच्चतम स्तर की सुरक्षा प्रदान करता है, दूसरा अतिरिक्त रूप से बुनियादी ओएस सेटिंग्स को परिवर्तनों से बचाने के लिए उपकरण प्रदान करता है। हाइड फोल्डर्स एक्सपी पैकेज अपनी क्षमताओं के मामले में नामित समाधानों से काफी कमतर है, लेकिन इसमें रूसी भाषा का इंटरफ़ेस है और रूसी भाषी उपयोगकर्ताओं को बहुत ही आकर्षक कीमत पर पेश किया जाता है।

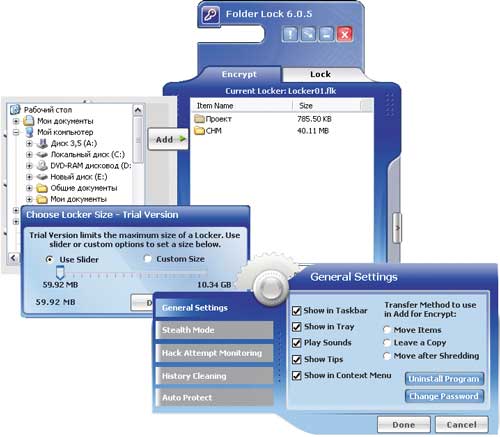

फ़ोल्डर लॉक 6.0.1

डेवलपर: न्यूसॉफ्टवेयर प्रोफेशनल्स, इंक.

वितरण का आकार: 2.78 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 2000/एक्सपी/2003/विस्टा

वितरण विधि: शेयरवेयर (20-दिवसीय डेमो - http://dl.filekicker.com/nc/file/130083-0M78/folder-lock.exe)

कीमत: $35.95

फ़ोल्डर लॉक व्यक्तिगत फ़ाइलों, फ़ोल्डरों (छवि 10) और डिस्क को पासवर्ड सेट करके, उन्हें छिपाकर और एन्क्रिप्ट करके (256-बिट कुंजी के साथ एईएस एल्गोरिदम) सुरक्षित रखने के लिए एक प्रभावी और विश्वसनीय समाधान है। अधिक सुरक्षा के लिए यह फैसलाएक ही समय में ब्लॉकिंग और एन्क्रिप्शन का उपयोग करना संभव है - इस तरह से संरक्षित फ़ाइलें एक्सप्लोरर और एप्लिकेशन में प्रदर्शित नहीं होती हैं और पूरी तरह से पहुंच योग्य नहीं होती हैं, क्योंकि डॉस में बूट होने पर भी पासवर्ड जाने बिना उन तक पहुंचना असंभव है। सुरक्षित विंडोज़ मोड, किसी भिन्न OS से या किसी भिन्न कंप्यूटर पर। यदि पासवर्ड भूल गया है, तो पंजीकरण कुंजी का उपयोग करके डेटा तक पहुंच प्राप्त करना संभव है। जिस मूल डेटा को संरक्षित करने की आवश्यकता है वह न केवल हार्ड ड्राइव पर, बल्कि यूएसबी ड्राइव, मेमोरी कार्ड, सीडी-आरडब्ल्यू ड्राइव, फ्लॉपी डिस्क और लैपटॉप पर भी स्थित हो सकता है। और कंप्यूटर निष्क्रिय होने पर प्रदान की गई सुरक्षा स्थापित करने की प्रक्रिया स्वचालित रूप से की जा सकती है। एक विशेष स्टेल्थ मोड में, प्रोग्राम यह संकेत देने वाले सभी निशान छिपा सकता है कि कंप्यूटर पर डेटा सुरक्षा स्थापित है: यह डेस्कटॉप पर और स्टार्ट मेनू में अपने स्वयं के शॉर्टकट के प्रदर्शन को रोकता है, संबंधित अनुभाग में इंस्टॉलेशन/अनइंस्टॉलेशन डेटा को छुपाता है। नियंत्रण कक्ष, इतिहास साफ़ करता है और बफ़र डेटा विनिमय, आदि। इसके अलावा, अधिक सुरक्षा के लिए, प्रोग्राम सुरक्षा को हटाने के लिए सभी असफल रूप से दर्ज किए गए पासवर्ड का रिकॉर्ड रखता है, जो उपयोगकर्ता को अन्य उपयोगकर्ताओं की ओर से अपने कंप्यूटर में अस्वस्थ रुचि की अभिव्यक्ति का समय पर पता लगाने की अनुमति देता है।

चावल। 10. फोल्डर लॉक पैकेज में संरक्षित फ़ोल्डरों के साथ कार्य करना

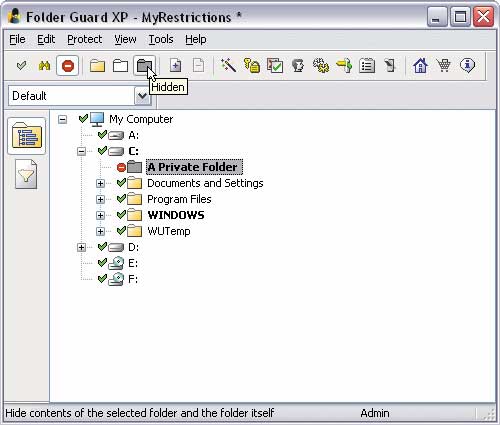

फ़ोल्डर गार्ड 7.6

डेवलपर: विनएबिलिटी सॉफ्टवेयर कॉर्पोरेशन

आकारवितरण: फ़ोल्डर गार्ड संस्करण और फ़ोल्डर गार्ड x64 संस्करण - 1.8 एमबी; फ़ोल्डर गार्ड व्यावसायिक संस्करण - 2.5 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 2के/एक्सपी/2003/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो - http://www.winability.com/folderguard/editions.htm)

कीमत: फ़ोल्डर गार्ड संस्करण और फ़ोल्डर गार्ड x64 संस्करण - $39.95; फ़ोल्डर गार्ड व्यावसायिक संस्करण - $59.95

फ़ोल्डर गार्ड फ़ोल्डरों और फ़ाइलों तक पहुंच को प्रतिबंधित करने के साथ-साथ कई तक पहुंच को रोकने के लिए एक सरल और सुविधाजनक समाधान है विंडोज़ सेटिंग्स. यह तीन संस्करणों में उपलब्ध है: फ़ोल्डर गार्ड संस्करण, फ़ोल्डर गार्ड x64 संस्करण और फ़ोल्डर गार्ड व्यावसायिक संस्करण। पहला संस्करण 32-बिट में काम करता है विंडोज़ संस्करण, दूसरा - 64-बिट में, और तीसरा - दोनों में।

व्यक्तिगत डेटा तक पहुंच को प्रतिबंधित करना उन्हें छिपाकर (चित्र 11), "केवल पढ़ने के लिए" मोड सेट करके या ब्लॉक करके किया जाता है। इस मामले में, छिपाना दो विकल्पों में कार्यान्वित किया जाता है: आप फ़ोल्डर्स और फ़ाइलों को छुपा सकते हैं या उन्हें खाली (खाली) असाइन कर सकते हैं। दूसरे मामले में, फ़ोल्डर दिखाई देंगे, लेकिन खोले जाने पर वे खाली दिखाई देंगे, हालांकि वास्तव में उनमें जानकारी होती है - यह सुरक्षा विकल्प उपयुक्त है मानक फ़ोल्डरविंडोज़, जिसका पूर्ण रूप से छिपाव यह संकेत देगा कि कंप्यूटर पर जानकारी अवरुद्ध है, जो अवांछनीय है। पासवर्ड के बिना संरक्षित फ़ोल्डर्स अन्य सिस्टम उपयोगकर्ताओं के लिए पहुंच योग्य नहीं होंगे, भले ही विंडोज सुरक्षित मोड में लोड हो, हालांकि इसके लिए प्रोग्राम में कुछ सेटिंग्स की आवश्यकता होगी। यदि आप अपना पासवर्ड भूल जाते हैं, तो इसे पुनर्प्राप्त करने के लिए एक फ़ंक्शन मौजूद है मुफ़्त उपयोगिताआपातकालीन पुनर्प्राप्ति (http://www.winability.com/folderguard/eru.htm)। प्रोग्राम को स्टेल्थ मोड में संचालित करना भी संभव है, जिसमें इसके अपने शॉर्टकट और फ़ाइलें छिपी होंगी।

चावल। 11. फोल्डर गार्ड में किसी फोल्डर को छिपाना

फोल्डर गार्ड भी सुरक्षा कर सकता है मूल सेटिंग्ससमायोजन से ओएस (छवि 12) - विशेष रूप से, टास्कबार, स्टार्ट मेनू और कई अन्य विंडो के गुणों तक पहुंच को अवरुद्ध करें, प्रदर्शन गुणों को सहेजने पर रोक लगाएं (यदि उन्हें बदल दिया गया है), फ़ोल्डर गुणों और इंटरनेट में परिवर्तन को रोकें एक्सप्लोरर सेटिंग्स, डेस्कटॉप आइकन न दिखाएं। और नियंत्रण कक्ष तक पहुंच बंद करके और प्रतिबंधों की एक श्रृंखला सेट करके सिस्टम संचालन के लिए महत्वपूर्ण मापदंडों में बदलाव को भी रोकें: सिस्टम रजिस्ट्री तक पहुंच, प्रिंटर जोड़ना/निकालना, "रन" कमांड का उपयोग करना आदि। इसे माई कंप्यूटर, एक्सप्लोरर और मानक ओपन/सेव डायलॉग बॉक्स में भी छिपाया जा सकता है कुछ ड्राइवऔर सीडी/डीवीडी डिस्क की ब्लॉक रिकॉर्डिंग। अलग-अलग उपयोगकर्ताओं के पास ऐसे प्रतिबंधों के अलग-अलग सेट हो सकते हैं।

चावल। 12. विंडोज़ सेटिंग्स तक पहुंच पर प्रतिबंध लगाना

फ़ोल्डर गार्ड में

फ़ोल्डर्स XP 2.9.8 छिपाएँ

डेवलपर: एफएसप्रो लैब्स

वितरण का आकार: 1.23 एमबी

नियंत्रण में रहकर काम करें: विंडोज़ 2000/एक्सपी/2003/विस्टा

वितरण विधि: शेयरवेयर (30-दिवसीय डेमो - http://www.fsprolabs.com/download/distr/hfxp.zip)

कीमत: $29.95 (सॉफ्टकी.आरयू स्टोर में - 400 रूबल)

हाइड फोल्डर्स एक्सपी फ़ोल्डर्स और फाइलों (चित्र 13) को छिपाने और/या ब्लॉक करके अनधिकृत पहुंच से बचाने के लिए एक सरल प्रोग्राम है। संरक्षित फ़ोल्डर्स सिस्टम प्रशासक सहित अन्य उपयोगकर्ताओं के लिए पहुंच योग्य नहीं होंगे, भले ही विंडोज सुरक्षित मोड में शुरू हो। इस स्थिति में, न केवल संरक्षित फ़ोल्डरों और फ़ाइलों को, बल्कि उनमें मौजूद फ़ोल्डरों को भी हटाए जाने से बचाया जाएगा। और अन्य उपयोगकर्ताओं को यह अनुमान लगाने से रोकने के लिए कि कंप्यूटर पर संरक्षित डेटा है, प्रोग्राम इसके निशान हटा सकता है। स्थापित सुरक्षाऔर स्वयं को छिपा सकता है (अक्सर डाउनलोड किए गए प्रोग्रामों की सूची में प्रकट नहीं हो सकता है, नियंत्रण कक्ष में अनइंस्टॉलेशन लाइन नहीं दिखा सकता है, सूची में स्वयं को छुपा सकता है चल रही प्रक्रियाएँऔर आदि।)।

चावल। 13. हाइड फोल्डर्स XP वातावरण में संरक्षित फ़ाइलों के साथ कार्य करना

मुझे ऐसा लगता है कि इस स्थिति में निम्नलिखित नुस्खा काम कर सकता है: आपको दो समूह बनाने की आवश्यकता है, आइए उन्हें PCCommission और UserCommission कहते हैं।

उनकी संरचना में क्रमशः आयोग विभाग के कंप्यूटर और उपयोगकर्ताओं को शामिल करें।

इसके बाद, एक GPO बनाएं और इसे SUS OU से लिंक करें, लागू नीति को प्रामाणिक उपयोगकर्ता समूह से हटा दें, इसके बजाय इसे PCCommission समूह में जोड़ें। उसके बाद, नीति गुणों में, समूह सदस्यता प्रतिबंध तंत्र का उपयोग करके, डोमेन समूह डोमेन उपयोगकर्ताओं को स्थानीय उपयोगकर्ता समूह से बाहर कर दें, लेकिन UserCommission समूह जोड़ें

वादिम, मैंने बताया कि आप गलत हैं क्योंकि आपका नुस्खा काम नहीं करेगा: कंप्यूटर के अंतर्निहित उपयोगकर्ता समूह से डोमेन उपयोगकर्ताओं को बाहर करने से डोमेन उपयोगकर्ताओं को स्थानीय रूप से इस कंप्यूटर पर लॉग इन करने से प्रतिबंधित नहीं किया जाएगा। बस इतना ही। नाराज न हों, लेकिन नुस्खा के रूप में पेश किए जाने पर आपके "मुझे ऐसा लगता है कि..." को पहले जांचने की जरूरत है। एडी डोमेन के हिस्से के रूप में एक सामान्य कंप्यूटर पर विशिष्ट "बिल्टिन\यूजर्स" सदस्यता की स्थिति को याद रखें/जांचें, विशेषाधिकारों के बारे में, और अंत में...हां, और एक और बात, आपको स्वयं इसका अभ्यास नहीं करना चाहिए, किसी अनुभवहीन प्रशासक को बिना किसी अनिवार्य कारण के संदर्भ सुरक्षा मॉडल को बदलने की सलाह तो बिल्कुल भी नहीं देनी चाहिए। सबसे पहले, इससे आपको बोनस मिलने की तुलना में अधिक समस्याएं होंगी, और दूसरी बात, यह आपको तकनीकी सहायता से वंचित कर सकता है!

वादिम, यदि आप बता सकें कि मैं कहां गलत हूं, तो मैं आपका आभारी रहूंगा। :)

जोड़ें: वादिम, और नीति के उद्देश्य के संबंध में। ठीक है, भले ही UGP ने SYSVOL में कम से कम 10 मेगाबाइट पर कब्जा कर लिया हो और AD कंटेनर में समान मात्रा में कब्जा कर लिया हो - तो क्या? प्रतिकृति को अनुकूलित किया गया है, क्लाइंट दिन में पांच बार यूजीपी को पुनः लोड नहीं करता है, और व्यवस्थापक इसे बिना किसी काम के नहीं बदलता है - ठीक है? सामान्य तौर पर, अधिक यूसीपी बनाना बेहतर होता है, और अक्सर विनैग्रेट में इधर-उधर ताक-झांक करने की तुलना में यही एकमात्र तरीका संभव होता है।

मेरी पत्नी कात्या, एस.पी. क्लेवोगिन, एस.वी. कोज़लोव, एन.ए. मुरावलिनिकोव, आई.जी. निकितिन, एल.वी. को धन्यवाद। मेरे ज्ञान के लिए! :)

दिमित्री, वास्तव में, मैंने पहले ही इस सूत्र में पिछली पोस्टों में से एक में समझाया था: 21 अगस्त 2009 प्रातः 10:26.

खैर, चलिए इसे फिर से करते हैं। मेरे प्रस्ताव में "प्रतिबंधित समूह" तंत्र का उपयोग करके, आयोग विभाग के कंप्यूटरों पर स्थानीय उपयोगकर्ता समूह की संरचना को बदलने का विचार शामिल था, ताकि बिक्री विभाग के उपयोगकर्ता उनमें लॉग इन न कर सकें (आखिरकार, यह इस समूह में सदस्यता के माध्यम से उन्हें ऐसा अधिकार प्राप्त है)। सच है, मैंने इस विचार को लापरवाही से तैयार किया; यह कहना सही होगा कि "डोमेन समूह के डोमेन उपयोगकर्ताओं को स्थानीय उपयोगकर्ता समूह से बाहर निकालें" लेकिन "स्थानीय उपयोगकर्ता समूह को साफ़ करें" इससे सार नहीं बदलता, चूँकि नीति लागू होने पर, प्रतिबंधित समूह अनुभाग में स्पष्ट रूप से निर्दिष्ट समूह को जोड़ने से पहले समूह को साफ़ कर देती है। तो इस मामले में, समूह की डिफ़ॉल्ट संरचना को याद रखना आवश्यक नहीं है। हालाँकि इससे कोई नुकसान नहीं होगा;) और मैं न केवल विशेषाधिकारों को याद रखता हूँ, बल्कि मैं उनका उपयोग करने का भी सुझाव देता हूँ, अर्थात् स्थानीय रूप से लॉगऑन की अनुमति दें।

यदि कुछ और है जो आपको स्पष्ट नहीं है, तो विशेष रूप से पूछें - मैं और अधिक स्पष्ट रूप से समझाने का प्रयास करूंगा।

दिमित्री, मैं स्वयं कुछ बोनस देख सकता हूँ। उपयोगकर्ता समूह की संरचना में परिवर्तन के संबंध में आप मुझे और अन्य अनुभवहीन प्रशासकों को किन विशिष्ट समस्याओं के प्रति सचेत कर रहे हैं?

और भगवान के लिए मुझे समझाएं कि यह तकनीकी सहायता को कैसे प्रभावित कर सकता है? और किसका?

खैर, पॉलिसी ऑब्जेक्ट के आकार के बारे में। यदि आपको ग्राहक के बुनियादी ढांचे की जांच करते समय, 128k चैनल के पीछे स्थित एक नियंत्रक की खोज करने का अवसर नहीं मिला है और टॉम्बस्टोन वस्तुओं के लगभग पूरे जीवनकाल के लिए इसकी नकल नहीं की गई है, तो आपके लिए मेरी चिंता को समझना आसान नहीं होगा;) यह इस तथ्य के बावजूद कि जीपीओ वस्तुओं की संख्या 100 से अधिक थी।

और आपका कथन कि "अधिक यूसीपी बनाना बेहतर है, और अक्सर यही एकमात्र तरीका है" उदाहरण के लिए, मेरे लिए स्पष्ट नहीं है।

मैं विपरीत दृष्टिकोण का समर्थक हूं: यदि किसी समूह या सार्वजनिक संगठन का निर्माण करके किसी समस्या को हल करने के दो विकल्प हैं, तो मैं पहला चुनता हूं।

मेरे लिए शक्तियों का प्रत्यायोजन लागू करना अधिक सुविधाजनक है। और डाउनलोड/लॉगिन प्रक्रिया की अवधि सीधे उपयोग किए गए जीपीओ की संख्या पर निर्भर करती है। लेकिन, फिर, यह स्वाद का मामला है।

मुझे उम्मीद है कि मुद्दे का तकनीकी हिस्सा साफ़ हो गया है।

फिर, दिमित्री, चर्चा की नैतिकता के बारे में कुछ शब्द।

1. यदि आपने पहले ही अपनी राय व्यक्त कर दी है कि मैं गलत हूं, तो मैं उसी पोस्ट में इस राय के लिए तर्क देखना चाहूंगा।

2. " नाराज न हों, लेकिन नुस्खा के रूप में पेश किए जाने पर आपके "मुझे ऐसा लगता है कि..." को पहले जांचने की जरूरत है।"तो, मैं बहुत आलसी नहीं था और इसे फिर से जांचा - नुस्खा काम करता है। क्या आपने यह दावा करने से पहले स्वयं इसकी जांच की थी कि "नुस्खा काम नहीं करेगा" इसलिए मैं आपके अपने शब्द आपको वापस कर रहा हूं: इससे पहले कि आप स्पष्ट रूप से घोषित करें कुछ भी हो, एक प्रयोग के साथ अपने कथन की जाँच करना अच्छा होगा।

3. मुझे आपकी सलाह के लिए धन्यवाद, लेकिन मैंने आपसे इसके लिए नहीं कहा। हालाँकि मैं इस संभावना से इंकार नहीं करता कि मैं किसी दिन आपसे संपर्क करूँगा :)

विटाली शेस्ताकोव मुझे एक और लौ के लिए माफ कर दें।