Programme zur Einschränkung des Zugriffs auf Dateien und Betriebssystemeinstellungen

Obwohl Windows Tools zur Zugriffsbeschränkung enthält, stellt sich heraus, dass diese in der Praxis und in den normalsten Situationen nicht sehr praktisch sind. Es genügt, diese zu erwähnen einfache Beispiele B. das Festlegen eines Passworts für ein Verzeichnis oder das Verbieten des Öffnens der Systemsteuerung.

Es ist festzuhalten, dass in Windows 8 im Vergleich zum Vorgänger Windows 7 die Kindersicherung verbessert wurde. Es ist derzeit im Abschnitt „Familiensicherheit“ der Systemsteuerung verfügbar. Der Filter verfügt über die folgenden Funktionen:

- Website-Besuche filtern

- Zeitbegrenzungen

- Einschränkungen für Windows Store und Spiele

- Anwendungsbeschränkungen

- Statistiken zur Benutzeraktivität anzeigen

Aus dem oben Gesagten wird deutlich, dass selbst diese Funktionen dem Computeradministrator bei der Lösung vieler spezifischer Probleme helfen werden. Daher werden wir weiter darüber sprechen kleine Programme, mit denen Sie zusätzlich zu den Standardverwaltungstools des Windows-Betriebssystems den Zugriff auf Informationen und Systempartitionen einschränken können.

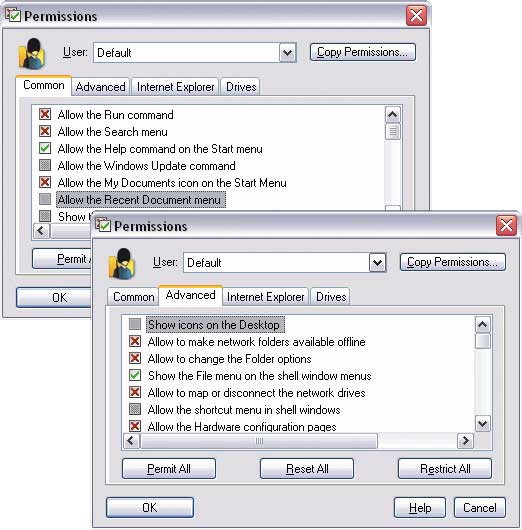

Lizenz: Shareware (69 $)

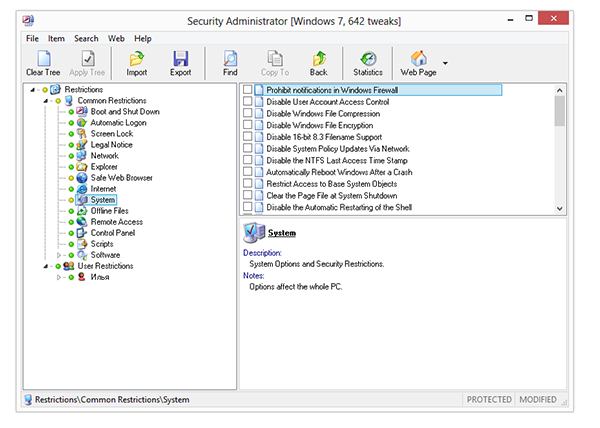

Das Security Administrator-Programm ähnelt einem typischen System-Tweaker, legt jedoch den Schwerpunkt auf die Systemsicherheit. Jede der Optionen ist für eine bestimmte Einschränkung verantwortlich, weshalb der allgemeine Einstellungsbaum „Einschränkungen“ heißt. Es ist in zwei Abschnitte unterteilt: Allgemeine Einschränkungen und Benutzerbeschränkungen.

Der erste Abschnitt enthält Parameter und Unterabschnitte, die für alle Benutzer des Systems gelten. Dazu gehören das Laden und Anmelden im System, im Netzwerk, im Explorer, im Internet selbst, im System, in der Systemsteuerung und anderen. Herkömmlicherweise lassen sie sich in Einschränkungen des Online- und Offline-Zugriffs unterteilen, eine besonders komplexe Aufteilung der Registerkarten haben die Entwickler jedoch nicht berücksichtigt. Tatsächlich reicht es aus, dass jede „Optimierung“ eine Beschreibung hat: welche Auswirkungen diese oder jene Option auf die Sicherheit hat.

Im zweiten Abschnitt „Benutzerbeschränkungen“ können Sie den Zugriff für jeden Windows-Benutzer individuell konfigurieren. Die Liste der Einschränkungen umfasst Abschnitte der Systemsteuerung, Schnittstellenelemente, Schaltflächen, Hotkeys, Wechselmedien usw.

Es ist möglich, Einstellungen in eine separate Datei zu exportieren, um sie beispielsweise auf andere Systemkonfigurationen anzuwenden. Das Programm verfügt über einen integrierten Agenten zur Überwachung der Benutzeraktivität. Protokolldateien helfen dem Administrator, potenziell gefährliche Benutzeraktionen zu überwachen und entsprechende Entscheidungen zu treffen. Der Zugriff auf den Sicherheitsadministrator kann mit einem Passwort geschützt werden – in den unten besprochenen Programmen ist diese Option auch de facto verfügbar.

Zu den Nachteilen gehört eine kleine Liste von Programmen, für die Einschränkungen gelten können: Media Player, MS Office usw. Es gibt viele weitere beliebte und potenziell gefährliche Anwendungen. Was die Arbeit erschwert, ist das Fehlen einer aktuellen Version und Lokalisierung für Windows 8 – genau das ist die Option, wenn man auf Grundkenntnisse der englischen Sprache nur schwer verzichten kann.

Daher ist das Programm sowohl darauf ausgelegt, den Zugriff einzuschränken als auch die Sicherheitseinstellungen des Betriebssystems flexibel zu konfigurieren.

Lizenz: Trialware (23,95 $)

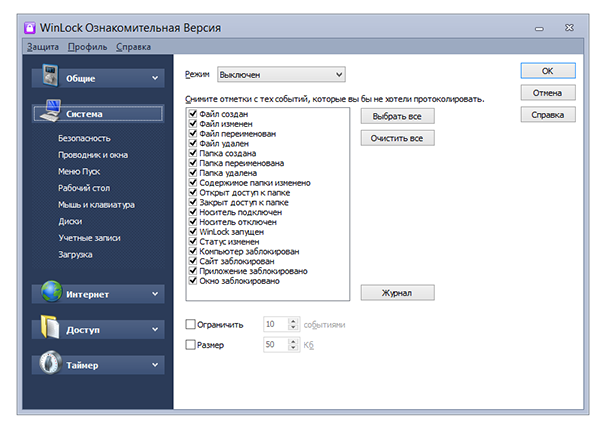

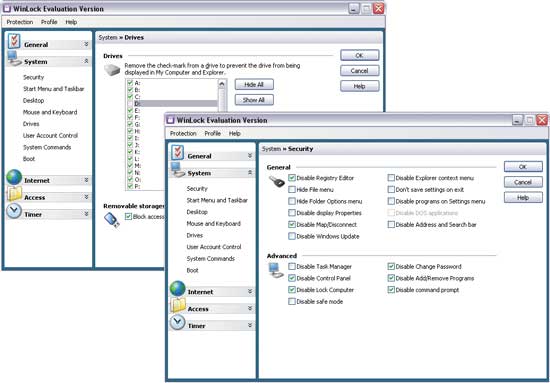

WinLock unterteilt die Einstellungen nicht in allgemeine und Benutzereinstellungen, sondern in die Abschnitte „Allgemein“, „System“, „Internet“. Insgesamt gibt es weniger Funktionen als Security Administrator bietet, aber diese Logik macht die Arbeit mit dem Programm komfortabler.

ZU Systemeinstellungen Dazu gehören Einschränkungen für Elemente des Desktops, des Explorers, des Startmenüs und dergleichen. Sie können auch bestimmte Hotkeys und verschiedene Menüs sperren. Wenn Sie nur an diesen Aspekten der Einschränkungen interessiert sind, sehen Sie sich das Deskman-Programm unten an.

Die Einschränkungen der Internetfunktionen werden sehr oberflächlich dargestellt. Sie ersetzen eine der Komponenten von Family Safety: das Blockieren des Zugriffs auf Websites. Natürlich ist jede Firewall in dieser Hinsicht die optimale Lösung. Aufgrund der fehlenden Möglichkeit, zumindest eine Maske für Websites festzulegen, ist dieser Abschnitt von WinLock für einen erfahrenen Benutzer von geringer Bedeutung.

Zusätzlich zu den oben genannten Abschnitten sollte „Zugriff“ erwähnt werden, wo eine Anwendungsverwaltung verfügbar ist. Jedes Programm kann einfach anhand seines Namens oder durch manuelles Hinzufügen auf die schwarze Liste gesetzt werden.

In den Abschnitten „Dateien“ und „Ordner“ können Sie Daten platzieren, die Sie vor anderen Benutzern verbergen möchten. Möglicherweise reicht der Passwortschutz für den Zugriff nicht aus (dazu müssen Sie auf die Hilfe anderer Programme zurückgreifen, siehe unten).

Lizenz: Freeware

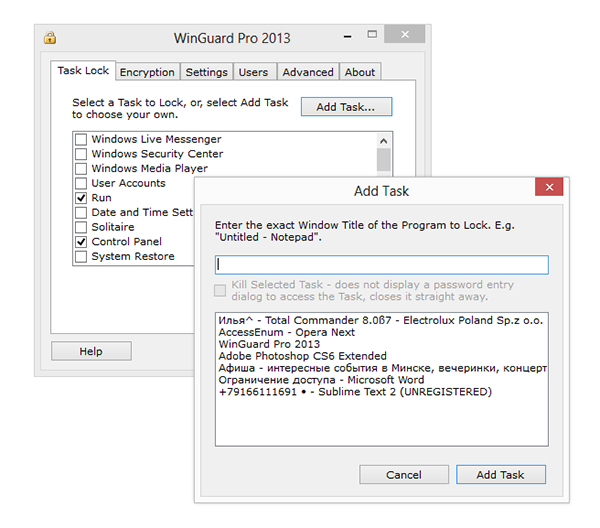

WinGuard kann zum Blockieren von Anwendungen und verwendet werden Windows-Partitionen sowie zur Datenverschlüsselung. Das Programm wird in zwei Editionen vertrieben – kostenlos und Advanced. Die funktionalen Unterschiede zwischen ihnen sind gering – auf der gleichnamigen Registerkarte „Erweitert“ gibt es mehrere Optionen. Unter ihnen ist Shutdown Internet Explorer, Explorer, Installationsvorgang, Dateien auf USB schreiben.

Die Steuerung des Starts von Anwendungen erfolgt auf der Registerkarte „Aufgabensperre“. Wenn das gewünschte Programm nicht in der Liste ist, können Sie es selbst hinzufügen, indem Sie den Namen in der Kopfzeile angeben oder aus der Liste der offenen Einträge in auswählen dieser Moment Anwendungen (ähnlich wie WinLock). Wenn wir die Sperrfunktion mit Security Administrator vergleichen, können Sie im Fall von WinGuard Einschränkungen für das Administratorkonto deaktivieren. Sie können eine Anwendungs-Blacklist jedoch nicht pro Benutzer konfigurieren.

Die Verschlüsselung ist über den Abschnitt „Verschlüsselung“ verfügbar. Die Benutzeroberfläche ist umständlich umgesetzt: Man kann keine Liste zur Bearbeitung erstellen, nein Kontextmenü. Sie müssen lediglich das Verzeichnis angeben, das sowohl als Quelle als auch als Ziel dient. Alle enthaltenen Dateien werden mit 128-Bit AES (Advanced Encryption Standard) verschlüsselt. Die Entschlüsselung erfolgt auf die gleiche Weise.

Daher ist die Funktionalität recht dürftig, selbst wenn wir die kostenpflichtige Version berücksichtigen.

Lizenz: Shareware (34,95 $)

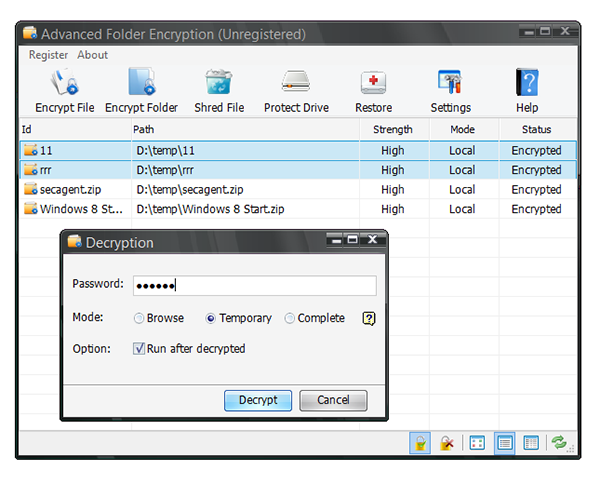

Ein weiteres Programm zur AES-Datenverschlüsselung, und dennoch ist der Unterschied zu WinGuard deutlich spürbar.

Erstens ist die Auswahl der zu verschlüsselnden Dateien schneller. Sie müssen nicht jeden Ordner einzeln auswählen, sondern erstellen einfach eine Liste der Verzeichnisse und Dateien. Wenn Sie die erweiterte Ordnerverschlüsselung hinzufügen, müssen Sie ein Verschlüsselungskennwort festlegen.

Das Programm erlaubt Ihnen nicht, die Schutzmethode festzulegen; stattdessen können Sie die Methode „Norman“, „Hoch“ oder „Höchste“ auswählen.

Der zweite praktische Punkt ist die Verschlüsselung über das Kontextmenü und die Entschlüsselung von Dateien mit einem Klick. Sie müssen verstehen, dass die Daten ohne die Installation von Advanced Folder Encryption nicht angezeigt werden können, selbst wenn Sie das Passwort kennen. Dies steht im Gegensatz zu Archivierern, mit denen Dateien in ein verschlüsseltes und überall zugängliches Exe-Archiv gepackt werden können.

Wenn Sie eine große Anzahl von Dateien zur Verschlüsselung auswählen, funktioniert die Schaltfläche „Abbrechen“, wie bereits erwähnt, nicht. Daher müssen Sie aufpassen, dass Sie nicht mit einer beschädigten Datei enden.

Lizenz: Trialware (39 €)

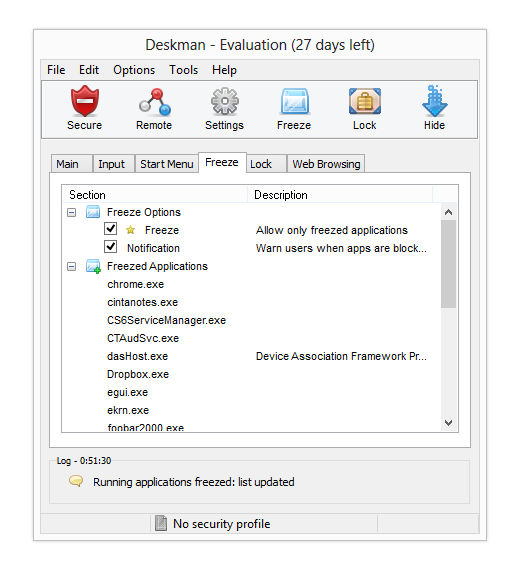

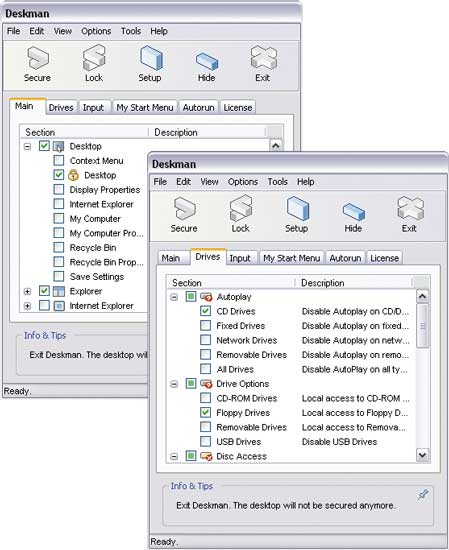

Ein Programm zur Einschränkung des Zugriffs auf Schnittstellenelemente und Systemabschnitte. Vielleicht ist es hier angebracht, es mit Security Administrator zu vergleichen, mit dem Unterschied, dass Deskman sich mehr auf den Desktop konzentriert. Es sind auch Systemoptionen vorhanden, aber das passt eher nicht in andere Abschnitte: Deaktivieren von Neustartschaltflächen, Systemsteuerung und andere gemischte Optionen.

Deaktivieren Sie im Eingabebereich Hotkeys, Funktionstasten und Mausfunktionen. Zusätzlich zur bestehenden Liste können Sie selbst Tastaturkürzel definieren.

Eine interessante Option ist Freeze, die in der Symbolleiste verfügbar ist. Durch Anklicken wird eine „weiße Liste“ der aktuell laufenden Anwendungen erstellt. Dementsprechend sind Programme, die nicht in der Whitelist enthalten sind, nicht verfügbar, bis die Freeze-Funktion deaktiviert wird.

Eine weitere Möglichkeit, die Sie mit dem Online-Bereitstellen haben, ist das sichere Surfen im Internet. Der Kern der „geschützten“ Methode besteht darin, dass nur die Seiten zugänglich sind, die bestimmte Schlüsselwörter im Titel enthalten. Diese Funktion kann nur als experimentell bezeichnet werden. Darüber hinaus liegt der Schwerpunkt auf dem Internet Explorer, der sicherlich der Standardbrowser ist, aber offensichtlich nicht der einzige.

Es ist zu beachten, dass das Programm bequem zu verwalten ist. Um alle festgelegten Einschränkungen anzuwenden, drücken Sie einfach die Schaltfläche „Sicher“ auf dem Bedienfeld oder die Boss-Taste, um Einschränkungen aufzuheben. Der zweite Punkt ist, dass der Fernzugriff auf das Programm über eine Weboberfläche unterstützt wird. Nach der Vorkonfiguration steht es unter http://localhost:2288/deskman als Control Panel zur Verfügung. Dadurch können Sie die Benutzeraktivität überwachen (Protokolle anzeigen), Programme ausführen, den Computer neu starten/abmelden – sowohl auf einem als auch auf mehreren Computern.

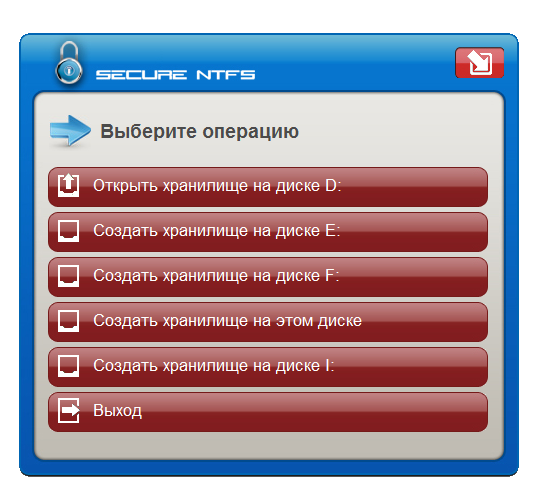

Passwort für Laufwerk (Sicheres NTFS)

Lizenz: Shareware (21 $)

Das Programm funktioniert nur mit dem NTFS-Dateisystem und nutzt dessen Fähigkeiten, um Informationen in einem versteckten Bereich zu speichern.

Um einen Tresor zu erstellen, müssen Sie „Passwort für Laufwerk“ mit Administratorrechten ausführen und das Laufwerk auswählen, um den Tresor zu erstellen. Anschließend können die Dateien über eine virtuelle Festplatte in den geschützten Bereich kopiert werden. Für den Zugriff auf Daten von einem anderen Computer sind keine Administratorrechte erforderlich.

Sie können auch Wechselmedien als Speicher verwenden. Dazu müssen Sie zunächst die Festplatte formatieren, beispielsweise mit Standard Windows-Tools, in NTFS und installieren Sie Password for Drive in der portablen Edition.

Das Programm verfügt nicht über eine intuitive und benutzerfreundliche Oberfläche; die Steuerung erfolgt vielmehr über einen minimalen Tastensatz – „Öffnen“ / „Speicher löschen“ und „Datenträger aktivieren“. Im Demomodus ist es lediglich möglich, die Funktionalität des Programms zu testen, da die Anzahl der Speicheröffnungen auf einhundert begrenzt ist.

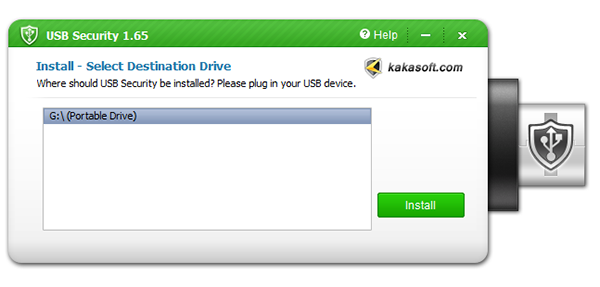

Lizenz: Shareware (19,95 $)

Das Programm dient zur Installation von Passwortdaten auf Wechselmedien.

Im Gegensatz zu Secure NTFS ist der Setup-Dialog dank des Setup-Assistenten viel intuitiver. Um den Schutz anzuwenden, müssen Sie das Gerät an Ihren Computer anschließen, es in der Liste auswählen und dem Installationsassistenten folgen. Nach diesem Vorgang erhält der Benutzer eine passwortgeschützte Diskette zur Verfügung. Zum Entsperren führen Sie einfach die exe-Datei im Stammverzeichnis der Festplatte aus und geben das Passwort ein.

Beim Öffnen ist eine verschlüsselte Festplatte verfügbar als virtuelle Festplatte, mit dem Sie die gleichen Vorgänge wie mit dem Original ausführen können. Vergessen Sie nicht, dass es auf den Computern läuft, auf denen es läuft Programme von Drittanbietern(nicht auf der Whitelist), der Zugriff auf den Inhalt wird verweigert.

Sie können auf der Website der Entwickler auch weitere Programme zum Datenschutz herunterladen, darunter:

- Shared Folder Protector – schützt Dateien im Netzwerk;

- Folder Protector – Dateien schützen Wechselmedien.

Lizenz: Freeware

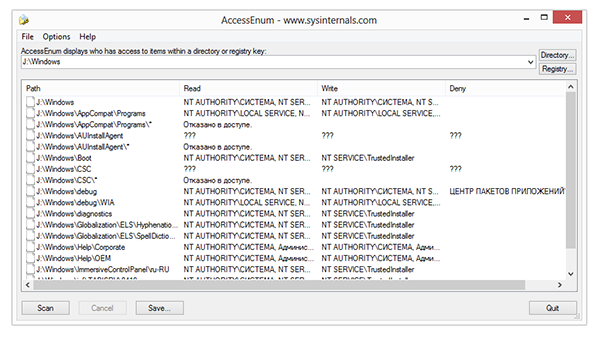

Ein kleines Dienstprogramm, mit dem Sie den Benutzerzugriff auf die Registrierung und Dateien steuern und Schwachstellen in gewährten Rechten finden können. Mit anderen Worten: Das Programm ist nützlich, wenn die Zugriffsrechte festgelegt sind unter Verwendung von Windows.

Der Vorteil des Dienstprogramms besteht darin, dass das Betriebssystem einfach keine Tools zum Anzeigen von Zugriffsrechten auf Verzeichnisse im Formular bereitstellt detaillierte Liste. Neben Dateien können Sie auch den Zugriff auf Registrierungszweige überprüfen.

Um die Zugriffsrechte zu überprüfen, müssen Sie das zu scannende Verzeichnis oder den Registrierungsabschnitt angeben und den Scanvorgang starten. Die Ergebnisse werden in Form von „Lesen“/„Schreiben“/„Verweigern“-Spalten entsprechend den Adressen angezeigt. Sie können über das Kontextmenü auf die Eigenschaften jedes Listenelements zugreifen.

Das Programm funktioniert auf allen Betriebssystemen Windows-Familie N.T.

Zusammenfassung

Die im Testbericht besprochenen Utilities können ergänzend zu den grundlegenden Windows-Tools umfassend und ergänzend genutzt werden. Sie können nicht als „Kindersicherung“ eingestuft werden: Einige Funktionen sind etwas ähnlich, aber in den meisten Fällen sind sie nicht gleich.

UND – Dienstprogramme zur Optimierung der Sicherheitseinstellungen, die auch zum Deaktivieren von Desktop-Elementen verwendet werden können, Systempartitionen usw. Darüber hinaus verfügt WinLock über einen integrierten Internetfilter und die Möglichkeit, Dateien und Ordner zu blockieren.

Zu den Funktionen gehören die Einschränkung des Zugriffs auf die Schnittstelle (höhere Flexibilität), die Kontrolle des Anwendungsstarts und ein Internetfilter.

Kombiniert die Funktionen eines Verschlüsselungsgeräts und eines Zugriffsbeschränkers auf Programme und Geräte. Es ist sinnvoll, es im Hinblick auf die Verschlüsselung als Ersatz für WinGuard zu betrachten.

Und sie beschränken den Zugriff auf Daten auf Wechselmedien.

– eine kostenlose, praktische Shell zur Überprüfung der Benutzerzugriffsrechte auf Dateien und die Registrierung.

Um Benutzerrechte zu reduzieren, gibt es Verschiedene Arten Konten, aber damit kann man nicht alles so konfigurieren, wie man es möchte, zum Beispiel in Windows XP, obwohl Windows 7 bereits mehr Möglichkeiten zum Einrichten von Kontotypen bietet ...

Um die Benutzerrechte in Windows zu reduzieren, gibt es einen speziellen „Gruppenrichtlinien“-Dienst, mit dem Sie das System so konfigurieren können, dass niemand Ihr Betriebssystem „verderben“ kann :)

Ich sage gleich, dass Windows XP HOME keinen solchen Dienst hat.

Um den Gruppenrichtliniendienst zu starten, müssen Sie den Befehl „gpedit.msc“ ausführen, natürlich ohne Anführungszeichen. Sie können Hotkeys verwenden und Win+R drücken und gpedit.msc in das angezeigte Fenster „Ausführen“ eingeben und dann die Eingabetaste oder die Schaltfläche „Ok“ drücken. Die „Win“-Taste befindet sich unten links auf der Tastatur, darauf befindet sich auch das Windows-Logo, aber auch rechts neben der Leertaste. Wenn Sie diesen Schlüssel nicht finden können, klicken Sie auf Start und wählen Sie „Ausführen“ (Windows XP). Für Windows 7 klicken Sie auf Start, wählen Sie „Alle Programme“ -> „Zubehör“ -> „Ausführen“.

Daher beschreibe ich nun die weitere Ausführung der Aktion für Windows 7, da ich kein Windows XP zur Hand habe, die Unterschiede bei diesem Dienst aber nicht wesentlich sind.

Nach der Ausführung des Befehls sollte das Fenster „Lokaler Editor“ erscheinen. Gruppenrichtlinie". Auf der linken Seite gibt es „Computerkonfiguration“ und „Benutzerkonfiguration“, wir werden nur in der Benutzerkonfiguration arbeiten.

Ich sage gleich, dass die vorgenommenen Änderungen für alle Benutzer des Systems gelten, auch für den Administrator, d. h. wenn Sie den Zugriff auf irgendetwas über diesen Dienst einschränken, werden Sie dem Administrator automatisch diese Rechte entziehen :) Es ist klar, dass das nicht gut ist, aber wir werden dafür einen Trick anwenden.

Um den Zugriff auf alle außer dem Administrator zu beschränken, müssen Sie den folgenden Algorithmus befolgen:

- Ändern Sie alle Werte in Gruppenrichtlinien.

- Ausloggen;

- Melden Sie sich wie alle anderen Benutzer an;

- Melden Sie sich als Administrator an.

- Kopieren Sie die Datei C:\Windows\System32\GroupPolicy\User\Registry.pol irgendwohin;

- Ändern Sie alle eingeschränkten Werte (ändern Sie die Werte in „deaktivieren“ anstelle des ursprünglichen Wertes „nicht festgelegt“);

- Kopieren Sie die Datei Registry.pol zurück nach C:\Windows\System32\GroupPolicy\User\;

- Melden Sie sich als andere Benutzer an und stellen Sie sicher, dass für sie alles „abgekürzt“ wird, nicht jedoch für den Administrator :)

Alles Grundlegende steckt sozusagen in den Verwaltungsvorlagen, daher werden wir dort alle Werte ändern. Um etwas einzuschränken, beispielsweise den Zugriff auf den Task-Manager, gehen Sie zu „Benutzerkonfiguration“ -> „Administrative Vorlagen“ -> „System“ -> „Aktionsoptionen nach Drücken von STRG+ALT+ENTF“ und wählen Sie „Aufgabe hinzufügen“. Manager“, das heißt, doppelklicken Sie oder klicken Sie mit der rechten Maustaste und wählen Sie „Bearbeiten“ aus dem Menü. Es öffnet sich ein Fenster, in dem Sie „Aktivieren“ und dann „Übernehmen“ auswählen müssen. Wenn alles richtig gemacht ist, können Sie den Task-Manager nicht mehr starten :)

Im Prinzip hat es keinen Sinn, dass ich hier jede „Einschränkung“ beschreibe, da im Service selbst alles schon gut beschrieben ist.

Ich gebe Ihnen ein Beispiel dafür, welche Einschränkungen ich in der Schule für normale Schulkinder für Windows XP Professional festgelegt habe (alles unter „Benutzerkonfiguration“ -> „Administrative Vorlagen“).

System

- Deaktivieren Sie die Verwendung der Befehlszeile.

- Deaktivieren Sie die Tools zur Registrierungsbearbeitung.

- Autorun deaktivieren.

- STRG+ALT+ENTF-Funktionen:

- Task-Manager löschen;

- Computerblockierung verbieten;

- Passwortänderungen verbieten.

- Gruppenrichtlinie:

- Verhindern Sie, dass interaktive Benutzer RSoP-Daten (Resultant Policy) erstellen.

- Internet-Kommunikationsverwaltung -> Internet-Kommunikationsparameter:

- Deaktivieren Sie Web Publishing in der Aufgabenliste für Dateien und Ordner.

- Deaktivieren Sie die Teilnahme am Support-Verbesserungsprogramm Windows-Benutzer Bote;

- Deaktivieren Sie den Internet File Association-Dienst.

- Deaktivieren Sie das automatische Herunterladen von Codecs für Windows Movie Maker.

- Weblinks in Windows Movie Maker deaktivieren;

- Deaktivieren Sie das Speichern von Videos auf den Websites von Video-Hosting-Anbietern...;

Netz

- Offlinedateien:

- Deaktivieren Sie die Anpassung von Offlinedateien.

- Netzwerkverbindungen:

- verbieten zusätzliche Einstellungen TCP/IP;

- Zugriff auf Befehl verweigern „ Zusätzliche Optionen" im Menü „Extras“;

- das Hinzufügen und Entfernen von Komponenten für LAN-Verbindungen verhindern oder...;

- Zugriff auf Verbindungseigenschaften verweigern durch lokales Netzwerk;

- das Aktivieren und Deaktivieren lokaler Netzwerkverbindungskomponenten verbieten;

- den Zugriff auf den Assistenten für neue Verbindungen verweigern;

- Zugriff auf den Befehl „Optionen“ verweigern Fernzugriff" im Menü „Erweitert“.

Schalttafel

Zugriff auf das Bedienfeld verweigern.

Desktop

- Löschen Sie den Befehl „Eigenschaften“... (alle 3 Teile);

- verhindern, dass Benutzer den Pfad des Ordners „Eigene Dateien“ ändern;

- Verhindern Sie das Ziehen und Schließen aller Symbolleisten in der Taskleiste.

- das Ändern der Position von Desktop-Symbolleisten verbieten;

- Assistent zum Entfernen des Desktops;

- Entfernen Sie das Symbol „Netzwerkumgebung“ vom Desktop.

Taskleistenmenü

- Links entfernen und deaktivieren unter Verwendung von Windows Aktualisieren;

- Entfernen Sie „Netzwerkverbindungen“ aus dem „Start“-Menü;

- Entfernen Sie das Symbol „Netzwerkumgebung“ aus dem Menü „Start“.

- das Ändern der Einstellungen der Taskleiste und des Startmenüs verbieten;

- Zugriff auf das Kontextmenü der Taskleiste verweigern;

- Löschen Sie beim Beenden die Liste der zuletzt geöffneten Dokumente.

- Verkürzte Menüs deaktivieren;

- Korrigieren Sie die Position der Taskleiste.

- Entfernen Sie die Liste häufig verwendeter Programme im Startmenü.

Dirigent

- Entfernen Sie den Befehl „Ordneroptionen“ aus dem Menü „Dienste“.

- den Befehl „Verwalten“ aus dem Explorer-Kontextmenü ausblenden;

- Löschen Sie die Registerkarte „Ausrüstung“.

- Deaktivieren Sie das Zwischenspeichern von Miniaturansichten von Bildern.

Gleichzeitig habe ich aber auch die Schreibrechte auf Festplatte C eingeschränkt.

© Filimoshin V. Yu., 2010

Wie die Praxis zeigt, gilt: Je weniger Benutzer Zugriff auf einen bestimmten Computer haben, desto längeres System bleibt darauf betriebsbereit und desto größer ist die Wahrscheinlichkeit, dass Ordner und Dateien sicher und zuverlässig sind. Am besten ist es, wenn der Computer nur einen Benutzer hat. Leider ist dies in der Realität nicht immer der Fall: Bei der Arbeit müssen Sie anderen Mitarbeitern die Nutzung Ihres Computers überlassen, zu Hause wird häufig derselbe Computer von allen Familienmitgliedern verwendet und an öffentlichen Orten (insbesondere in Bildungseinrichtungen und Computern). Clubs) die Anzahl der Benutzer Der Computer kann im Allgemeinen sehr groß ausfallen.

Über die Notwendigkeit, den Zugriff einzuschränken

Es ist ganz klar, dass in der Regel weder Kollegen noch Familienmitglieder Ihrem Computer Schaden zufügen wollen, aber wenn sie zur Kategorie der unerfahrenen Benutzer gehören, lassen sich Probleme nicht vermeiden. Und die junge Generation in Bildungseinrichtungen setzt sich in der Regel nicht das Ziel, den Computer lahmzulegen und die darauf gespeicherten Informationen zu zerstören – sie experimentiert einfach aktiv, ohne darüber nachzudenken, welche Konsequenzen bestimmte Handlungen haben können.

Dadurch kommt es bei Computern zwangsläufig zu gewissen Problemen beim Betrieb einzelner Anwendungen oder des Betriebssystems. Dies ist nicht verwunderlich, da es ziemlich versehentlich (einfach aus Unachtsamkeit oder während eines Experiments) ist, beispielsweise einen Monitortreiber zu entfernen – und das Bild auf dem Bildschirm weniger attraktiv wird, einen Drucker zu entfernen – und das Drucken von Dokumenten unmöglich wird , Netzwerkeinstellungen ändern – und der Computer funktioniert nicht mehr in den lokalen Netzwerken usw. Und das ist nicht die schlechteste Option – das versehentliche Löschen mehrerer Systemordner und -dateien kann zur völligen Funktionsunfähigkeit des Betriebssystems führen, sodass es neu installiert werden muss. Und die Zerstörung wichtiger Arbeitsdokumente kann noch schlimmere Folgen haben – es ist möglich, dass diese nicht vollständig wiederhergestellt werden und ein Teil der Arbeit (oder sogar die gesamte Arbeit) erneut erledigt werden muss. Darüber hinaus lässt sich nicht außer Acht lassen, dass Angreifer Ihre persönlichen oder geschäftlichen Materialien möglicherweise nutzen möchten, wenn sie von kommerziellem Wert sind.

Daher ist die Frage der Beschränkung des Zugriffs auf einen Computer, seine einzelnen Geräte sowie die darauf gespeicherten Daten in gewisser Weise ausnahmslos für alle Computerbenutzer relevant. Es ist nur so, dass für einige (Administratoren, Lehrer in Computerklassen, Heimanwender mit Kindern) die Aufgabe besteht, den Zugriff auf Betriebssystemeinstellungen zu blockieren und Dateien und Ordner des Betriebssystems zu schützen installierte Anwendungen, und für andere (dazu gehören Administratoren, Spezialisten in Computersicherheitsabteilungen und Lehrer, die in unserem Land neben der Lehrtätigkeit oft auch gezwungen sind, die Funktionsfähigkeit der von ihnen kontrollierten Computer sicherzustellen) ist es wichtiger, den Zugriff zu sperren Zu verschiedene Geräte(USB, CD/DVD, FireWire usw.). Für die Notwendigkeit, den Zugriff auf Geräte zu sperren, gibt es drei Gründe: Erstens stehlen Insider auf solchen Geräten häufig vertrauliche Informationen von Unternehmen; zweitens dringen über diese Geräte häufig Viren und Trojaner in den Computer ein; Drittens werden verschiedene Programme von Wechselmedien installiert, was verhindert werden soll, da sonst beispielsweise in einer Bildungseinrichtung in einer Woche so viele Spielzeuge auf dem Computer installiert werden, dass einfach kein Platz mehr für andere Anwendungen bleibt .

Viele Büroangestellte sind daran interessiert, den Zugriff auf einen Computer, der in Abwesenheit eines legitimen Benutzers eingeschaltet ist, vollständig zu sperren. Der Bedarf an einem solchen Schutz im Büro ist sehr dringend, denn selbst wenn Sie über einen eigenen Computer verfügen, kann sich der Benutzer nicht ständig in der Nähe dieses Computers aufhalten und es kommt häufig vor, dass der Computer eingeschaltet und unbeaufsichtigt bleibt und mitgenommen werden kann von anderen an Ihren Materialien interessierten Mitarbeitern profitieren.

Eine andere Benutzergruppe (dazu gehören alle Büroangestellten und Heimanwender) ist besorgt über den Schutz personenbezogener Daten, um deren Beschädigung, Löschung oder Offenlegung zu verhindern. Schutzproblem Persönliche Ordner und Dateien entsteht zwangsläufig, wenn mehrere Personen am Computer arbeiten. Dies kann zu Hause der Fall sein, wenn Sie andere Familienmitglieder (z. B. ein Kind) vor Informationen schützen müssen, die nicht für sie bestimmt sind, und am Arbeitsplatz, wo selbst dann, wenn jeder Benutzer über einen eigenen Computer verfügt, Situationen möglich sind, in denen ein anderer Mitarbeiter dies tun muss Führen Sie einige Aufgaben auf Ihrem Computer aus. In beiden Fällen besteht keine Notwendigkeit, Ihre Arbeitsmaterialien Außenstehenden zu zeigen, und schon gar nicht, weil sie als „streng geheim“ eingestuft sind. Alles ist viel einfacher: Niemand mag die Einmischung von Außenstehenden in seine Angelegenheiten. Darüber hinaus müssen Sie durch die Sperrung des Zugriffs auf Ihre Ordner und Dateien keine Angst haben, dass ihnen aufgrund des Verschuldens eines anderen (nicht ausreichend vorbereiteten) Benutzers etwas zustößt oder sie illegal verwendet werden, was leider durchaus möglich ist wenn die Materialien einen kommerziellen Wert haben.

Generell ist die Frage einer angemessenen Zugangsbeschränkung sehr komplex und vielschichtig und ohne geeignete Anwendungen nicht lösbar. Dieser Artikel ist solchen Anwendungen gewidmet.

Programme zur Zugriffsbeschränkung

Das Angebot an Zugangsbeschränkungsanwendungen auf dem Markt ist recht breit gefächert und deckt eine Vielzahl von Softwareprodukten ab. Einige von ihnen blockieren den Zugriff auf die Betriebssystemeinstellungen, andere ermöglichen die Kontrolle des Zugriffs auf verschiedene Geräte, andere sperren den Computer in Abwesenheit des Benutzers vollständig und wieder andere sorgen dafür, dass personenbezogene Daten verborgen bleiben. Oft werden diese Funktionen in der einen oder anderen Kombination kombiniert, was durchaus verständlich ist, da viele Benutzer den Zugriff in mehrere Richtungen gleichzeitig einschränken müssen, um die Probleme zu lösen, mit denen sie konfrontiert sind.

Blockieren des Zugriffs auf Betriebssystemeinstellungen und Systemdaten

Mit den integrierten Windows-Tools können Sie durch Steuerung einige Einschränkungen für den Benutzerzugriff auf Betriebssystemeinstellungen und Systemdaten festlegen Lokalpolitik Sicherheit (Systemsteuerung=>Administration=>Lokale Sicherheitsrichtlinie). Insbesondere können Sie Passwortänderungen verhindern Konto und Installation von Druckertreibern, Beschränkung der Liste der zur Verwendung zugelassenen Anwendungen usw., die Liste der eingeschränkten Parameter ist jedoch klein.

Gleichzeitig ist es in der Praxis zur Gewährleistung eines stabilen Betriebs des Systems häufig erforderlich, die Fähigkeiten der Benutzer weiter einzuschränken, was nur mit Hilfe hochspezialisierter Dienstprogramme zur Steuerung des Zugriffs auf den Computer möglich ist. Als Beispiel betrachten wir die Programme Security Administrator, WinLock, Deskman und My Simple Desktop. Das interessanteste davon ist das Dienstprogramm Security Administrator, mit dem Sie den Zugriff auf alle wichtigen Systemeinstellungen einschränken können und auf das es abzielt Systemadministratoren. Das My Simple Desktop-Programm verfügt über die geringste Funktionalität, ist jedoch für den persönlichen Gebrauch kostenlos und bietet für einige Heimanwender völlig ausreichende Funktionen, sodass Sie es in Sekundenschnelle beherrschen können.

Sicherheitsadministrator 12.0

Entwickler: Getfreefile

Verteilungsgröße: 1,85 MB

Arbeiten Sie unter Kontrolle: Windows 9x/Me/NT 4/2000/XP/2003/Vista

Verteilungsmethode http://www.softheap.com/download/secagent.zip)

Preis: 69 $

Security Administrator ist eine professionelle Lösung zur Verwaltung des Zugriffs auf einen Computer, mit der Sie den Zugriff auf den Computer und alle seine wichtigen Einstellungen (Abb. 1) sowohl allgemein als auch für einzelne Benutzer beschränken können. Es ist auch möglich, einen eingeschalteten PC in Abwesenheit eines Benutzers vollständig zu sperren. Neben der Festlegung von Einschränkungen kann das Dienstprogramm auch zur Kontrolle der Arbeit der Benutzer am Computer verwendet werden, da es Statistiken über die Nutzung des lokalen Netzwerks, des Internets usw. führt.

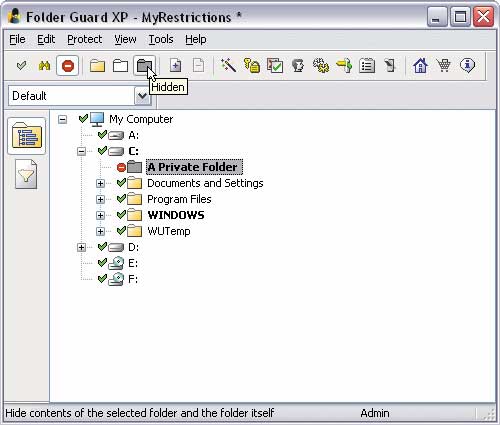

Reis. 1. Einschränken des Zugriffs auf Systemeinstellungen und Ausblenden von Laufwerken

im Sicherheitsadministrator

Diese Lösung eignet sich zum Festlegen einer Vielzahl von Zugriffsbeschränkungen. Mit seiner Hilfe ist es einfach, den Zugriff auf Desktop-Einstellungen einzuschränken (Änderung der Anzeigeeigenschaften zu verbieten, bestimmte Symbole auszublenden usw.), einige Elemente des Startmenüs zu deaktivieren und die Taskleiste (ganz oder nur einzelne Elemente) auszublenden. Und verbieten Sie außerdem die Installation/Deinstallation von Anwendungen und schränken Sie die Möglichkeiten der Benutzer bei der Arbeit im Internet ein: Verbieten Sie die Änderung der Internet Explorer-Einstellungen, das Herunterladen von Dateien, den Zugriff auf das Internet über Anwendungen usw. Es gibt auch zahlreiche Möglichkeiten, kritische Systemeinstellungen vor Änderungen zu schützen – Sie können beispielsweise die Bearbeitung der Systemregistrierung, die Aktivierung des DOS-Modus, die Installation neuer Treiber, das Hinzufügen/Entfernen von Druckern, das Kopieren/Verschieben von Dateien in Systemordnern und das Löschen von Dateien und Ordnern verbieten aus dem Ordner „Arbeitsplatz“. . Blenden Sie außerdem die Systemsteuerung, Drucker, Netzwerkverbindungen und den Befehl „Ausführen“ im Startmenü aus. Bei Bedarf kann das Bedienfeld nicht vollständig, sondern teilweise ausgeblendet werden, wodurch die kritischsten Elemente vor unbefugten Änderungen ausgeblendet werden, z. B. „System“, „Anzeigeeigenschaften“, „Netzwerk“, „Passwörter“ und „Drucker“. “. Ebenso einfach ist es, lokale, Netzwerk- und USB-Laufwerke auszublenden, das Brennen und automatische Abspielen von CDs zu verbieten und die Verwendung von Hot zu blockieren Windows-Tasten und das Starten bestimmter Anwendungen sowie das Ausblenden bestimmter Ordner – diese Ordner werden im Ordner „Arbeitsplatz“, im Explorer und in den Dialogfeldern „Öffnen/Speichern“ von Windows-Anwendungen unsichtbar.

WinLock 5.0

Entwickler: Crystal Office Systems

Verteilungsgröße: 2,65 MB

Arbeiten Sie unter Kontrolle: Windows 95/98/Me/NT 4.0/2000/XP/Vista

Verteilungsmethode: Shareware (30-Tage-Demo – http://www.crystaloffice.com/winlock.exe)

Preis: WinLock – 21,95 $; WinLock Professional – 31,95 $

WinLock - bequeme Lösung um den Zugriff auf wichtige Systemressourcen (Abb. 2) und Benutzerdaten zu beschränken, auch aus der Ferne. Das Programm wird in zwei Versionen präsentiert: Basis-WinLock und erweitertes WinLock Professional (Funktionen Basisversion erlauben Sie nicht, den Zugriff auf Webressourcen einzuschränken und Verschlüsselung zu verwenden).

Reis. 2. Einschränken des Zugriffs auf Systemeinstellungen und Ausblenden von Laufwerken

in WinLock

Mit dieser Lösung können Sie den Zugriff auf die Systemregistrierung verweigern, Befehle für den Zugriff auf die Systemsteuerung, Drucker usw. ausblenden Netzwerkverbindungen und den Zugriff auf die entsprechenden Systemordner und einige andere Ordner („Arbeitsplatz“, „Eigene Dateien“, Papierkorb usw.) vollständig blockieren. Und verbieten Sie außerdem das Blockieren des Computers und machen Sie es unmöglich, die Einstellungen der Taskleiste, der Anzeige usw. zu ändern. Netzwerkeinstellungen, Hinzufügen/Entfernen von Programmen zum Startmenü und Umbenennen von Symbolen auf dem Desktop. Genauso einfach lassen sich Einschränkungen für die Aktivierung des DOS-Modus und das Laden von Windows festlegen Sicherheitsmodus und blockieren Sie Windows-Hotkeys (Alt+Strg+Entf, Alt+Tab, Strg+Esc usw.). Bei Bedarf können Sie sogar die Möglichkeit zur Fensterverwaltung einschränken (z. B. die Größenänderung und das Verschieben von Fenstern verbieten). Das Programm enthält außerdem Tools zum Blockieren des Zugriffs auf Wechselmedien (CD/DVD-Laufwerke, USB-Geräte usw.) und zum Ausblenden der Anzeige bestimmter Laufwerke im Ordner „Arbeitsplatz“ und im Explorer. Sie können den Start bestimmter Anwendungen (Download-Manager, Spiele usw.) blockieren und den Zugriff auf bestimmte Dateien und Ordner verweigern (erstere können nicht zum Anzeigen oder Bearbeiten geöffnet werden, letztere können nicht geöffnet, umbenannt oder gelöscht werden). Und verhindern Sie außerdem den Zugriff auf zweifelhafte Webressourcen (basierend auf einer weißen Liste zugelassener Websites und einer schwarzen Liste verbotener Websites). Schlüsselwörter) und legen Sie Beschränkungen für die Zeit fest, die bestimmte Benutzer den Computer verwenden können.

Deskman 8.1

Entwickler: Anfibia-Software

Verteilungsgröße: 1,03 MB

Arbeiten Sie unter Kontrolle: Windows 2000/2003/XP/Vista

Verteilungsmethode: Shareware (30-Tage-Demo – http://www.anfibia-soft.com/download/deskmansetup.exe)

Preis: persönliche Lizenz - 25 Euro; Gewerbeschein - 35 Euro

Deskman ist ein einfaches Tool zur Regulierung des Zugriffs auf einen Computer und seiner Einstellungen (Abb. 3), mit dem Sie den PC (einschließlich Tastatur, Maus und Desktop) vollständig sperren oder den Zugriff auf bestimmte Funktionen beschränken können (individuelle Einschränkungen sind möglich für). verschiedene Benutzer).

Reis. 3. Einschränkungen in Deskman festlegen

Mit dieser Lösung können Sie den Zugriff auf Desktop-Einstellungen einschränken (z. B. das Ändern von Anzeigeeigenschaften, das Löschen von Symbolen, das Aufrufen des Kontextmenüs usw. verbieten). Windows Explorer, Taskleiste, Internet Explorer-Einstellungen und verhindern Sie Änderungen an verschiedenen Startmenüelementen. Beschränken Sie außerdem den Zugriff auf die Systemsteuerung und andere wichtige Systemeinstellungen – verbieten Sie beispielsweise das Löschen von Netzwerklaufwerken, blockieren Sie das Neustarten und Herunterfahren des Computers usw. Bei Bedarf ist es einfach, alle oder nur bestimmte Windows-Hotkeys (Alt+Strg+Entf, Alt+Tab, Strg+Esc usw.) zu blockieren und das Dienstprogramm so zu konfigurieren, dass neue Einträge automatisch vom Start entfernt werden, um die Einwirkung von Viren zu verhindern , Adware- und Spyware-Module. Es besteht die Möglichkeit, die Nutzung bestimmter Inhalte durch andere Nutzer zu sperren Festplatte und Wechselmedien (CD/DVD-Laufwerke, USB-Geräte, Festplatten usw.), wodurch die automatische Wiedergabe und das Brennen von CDs blockiert werden. Sie können Einschränkungen über voreingestellte Profile (das ist für Anfänger bequemer und viel schneller) oder manuell festlegen.

Mein einfacher Desktop 2.0

Entwickler: Anfibia-Software

Verteilungsgröße: 1,76 MB

Arbeiten Sie unter Kontrolle: Windows XP/Vista

WegVerteilung: My Simple Desktop Office Edition und My Simple Desktop School Edition – Shareware (30-Tage-Demoversion – http://www.mysimpledesktop.com/downloads.sm.htm); My Simple Desktop Home Edition – Freeware (http://www.mysimpledesktop.com/download/msdsetup_home.exe)

Preis: My Simple Desktop Office Edition – 32 Euro; My Simple Desktop School Edition – 20 Euro; My Simple Desktop Home Edition – Kostenlos (nur für den persönlichen Gebrauch)

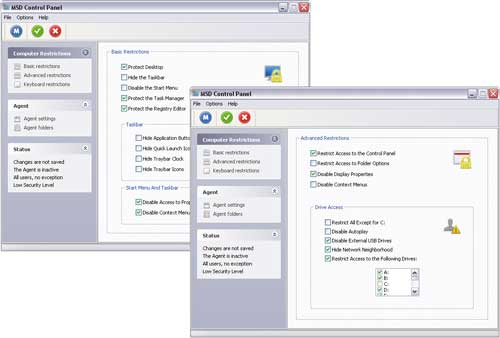

Mein einfacher Desktop ist sehr einfaches Programm um den Zugriff auf den Computer und seine Einstellungen einzuschränken (Abb. 4). Es wird in drei Editionen angeboten: der kostenpflichtigen My Simple Desktop Office Edition und My Simple Desktop School Edition sowie der kostenlosen My Simple Desktop Home Edition (die Funktionen der Editionen sind völlig identisch).

Reis. 4. Festlegen von Zugriffsbeschränkungen in My Simple Desktop

Mit diesem Dienstprogramm können Sie den Desktop, die Taskleiste und das Startmenü vor Änderungen schützen und verhindern, dass Änderungen an den Anzeigeeinstellungen und dem Explorer-Kontextmenü vorgenommen werden. Außerdem verweigern Sie den Zugriff auf die Systemsteuerung, die Ordnereigenschaften und die Systemregistrierung und blockieren die Verwendung von Windows-Hotkeys und der rechten Maustaste. Im Hinblick auf die Einschränkung des Zugriffs auf Geräte ist die Verwendung stationärer Laufwerke und externer USB-Geräte sowie das Ausblenden von Netzlaufwerken und das Blockieren der automatischen Wiedergabe von CDs verboten. Bei Bedarf können Sie die Zeit, die Sie den Computer nutzen, zeitlich begrenzen – das gleiche gilt für alle Benutzer außer dem Administrator. Einschränkungen werden durch Zuweisung eines der voreingestellten Profile oder manuell konfiguriert.

Beschränken des Zugriffs auf Geräte

Die integrierten Mechanismen zur Verteilung von Zugriffsrechten und zur Festlegung von Sicherheitsrichtlinien in Betriebssystemen der Windows-Familie (außer Windows Vista) erlauben keine Kontrolle des Zugriffs anderer Benutzer auf potenziell gefährliche Geräte (USB-Geräte, CD-/DVD-Laufwerke, FireWire usw.). Infrarotanschlüsse usw.). Natürlich können Sie solche Geräte im BIOS deaktivieren, dies ist jedoch keine Option, da Sie für die Arbeit mit einem deaktivierten Gerät (falls erforderlich) jedes Mal auf das BIOS zugreifen und es wieder einschalten müssen, was ziemlich zeitaufwändig ist -aufwändig und sehr unpraktisch.

Viel sinnvoller ist es, den Zugriff auf Geräte über zusätzliche Anwendungen zu steuern, die sehr unterschiedlich sein können. Die Möglichkeit, Geräte auszublenden oder zu blockieren, wird häufig in Dienstprogrammen bereitgestellt, die den Zugriff auf Betriebssystemeinstellungen steuern sollen, einschließlich der von uns besprochenen. Zwar ist die Möglichkeit, den Zugriff auf die darin enthaltenen Geräte einzuschränken, gering: Es ist nicht möglich, den Zugriff auf alle gefährlichen Geräte zu kontrollieren, und wir sprechen noch nicht einmal über die Kontrolle von Medien. Dienstprogramme, die den Zugriff auf Geräte blockieren, und spezielle Lösungen zum Schutz des Systems vor Unternehmensinformationslecks bieten in dieser Hinsicht eine weitaus größere Funktionalität. Als Beispiel betrachten wir die Programme DeviceLock, USB Lock Standard und ID Devices Lock. Das funktionalste davon ist das DeviceLock-Programm, mit dem Sie den Zugriff einzelner Benutzer und Benutzergruppen auf fast alle potenziell gefährlichen Geräte (und sogar Medien) steuern (und nicht nur blockieren) können. Es richtet sich jedoch in erster Linie an Systemadministratoren. Die Fähigkeiten der anderen beiden Dienstprogramme sind deutlich bescheidener, reichen aber für die meisten Benutzer völlig aus.

DeviceLock 6.3

Entwickler: JSC „Smart Line Inc“

Verteilungsgröße: 39,7 MB

Arbeiten Sie unter Kontrolle: Windows NT/2000/XP/Vista

Verteilungsmethode: Shareware (30-Tage-Demoversion – http://www.devicelock.com/ru/dl/download.html)

Preis: 1300 Rubel.

DeviceLock ist eine spezielle Lösung zum Organisieren eines Systems zum Schutz vor Unternehmensdatenlecks, mit der Sie den Zugriff auf die gesamte Palette potenziell gefährlicher Geräte kontrollieren können: USB-Anschlüsse, Diskettenlaufwerke, CD/DVD-Laufwerke sowie FireWire, Infrarot, parallel und serielle Schnittstellen, Wi-Fi- und Bluetooth-Adapter, Bandlaufwerke, PDAs und Smartphones, Netzwerk- und lokale Drucker, interne und externe Wechseldatenträger und Festplatten. Das Programm verfügt über ein zentralisiertes System Fernbedienung, wodurch der Zugriff auf alle Funktionen vom Arbeitsplatz des Systemadministrators aus möglich ist. Eine solche Verwaltung wird über die zusätzliche DeviceLock Enterprise Manager-Konsole oder über Actvie Directory-Gruppenrichtlinien implementiert, wodurch Sie DeviceLock automatisch auf neuen Computern installieren können, mit denen Sie verbunden sind Firmennetzwerk und automatisch für neue Computer konfigurieren.

Es ist möglich, einen bestimmten Gerätetyp entweder vollständig oder teilweise zu sperren, d Gerät. Es ist auch möglich, den schreibgeschützten Modus einzustellen und Datenträger vor versehentlicher oder absichtlicher Formatierung zu schützen. Es ist möglich, einzelnen Benutzern und Benutzergruppen unterschiedliche Zugriffsrechte auf Geräte und I/O-Ports zuzuweisen und die Steuerung abhängig von Uhrzeit und Wochentag festzulegen. Bei Bedarf können Sie alle Benutzeraktionen mit Geräten und Dateien (Kopieren, Lesen, Löschen usw.) protokollieren, indem Sie eine Schattenkopie durchführen.

![]()

Reis. 5. Einrichten von Gerätezugriffsbeschränkungen entsprechend

mit einer Medien-Whitelist in DeviceLock

USB-Sperrstandard 3.4.1

Entwickler: Advanced Systems International SAC

Verteilungsgröße: 2,02 MB

Arbeiten Sie unter Kontrolle: Windows XP/Vista

Verteilungsmethode: Shareware (10-Tage-Demoversion – http://www.advansysperu.com/down_st.php)

Preis: 44 $

USB-Sperrstandard - handliches Werkzeug um den Zugriff (Abb. 6) auf alle Arten von Wechselmedien zu blockieren: USB-Anschlüsse (USB-Laufwerke, iPods, MP3-Player usw.), Zip-Geräte, Diskettenlaufwerke, CD/DVD-Laufwerke, Bluetooth-Adapter und Lesegeräte für Smartcards (CF , SD, MMC, XD usw.). Sie können den Zugriff auf bestimmte Geräte vollständig oder teilweise blockieren und so den Zugriff auf autorisierte Geräte freigeben. Um die Sperrung aufzuheben, müssen Sie das Passwort oder einen USB-Stick kennen. Vorgänge mit nicht gesperrten Geräten werden in Protokollen aufgezeichnet.

Reis. 6. Zugriff sperren

zu CD/DVD-Laufwerken im USB-Lock-Standard

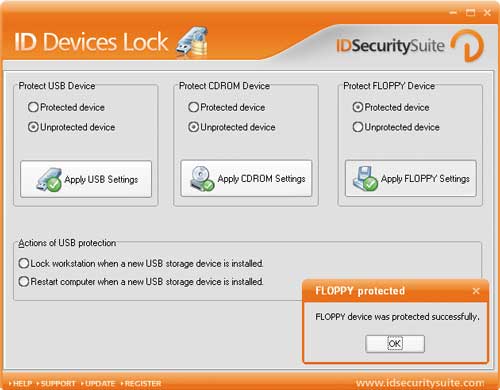

ID-Gerätesperre 1.2

Entwickler: ID Security Suite

Verteilungsgröße: 1,47 MB

Arbeiten Sie unter Kontrolle: Windows 98/NT/2000/XP/Vista

Verteilungsmethode http://www.idsecuritysuite.com/files/iddeviceslocksetup.exe)

Preis: 37 $

ID-Gerätesperre - einfaches Dienstprogramm den Zugriff (Abb. 7) auf USB-Geräte, CD-Laufwerke und Diskettenlaufwerke einzuschränken, indem das Kopieren von Daten auf diese Geräte verboten wird, was dazu beiträgt, Informationslecks auf mobilen Medien zu verhindern. Um die Sperrung aufzuheben, müssen Sie das Passwort kennen.

Reis. 7. Beschränken des Zugriffs auf das Laufwerk in der ID-Gerätesperre

Vollständige Blockierung des Computers in Abwesenheit des Benutzers

Der einfachste Weg, den Zugriff auf einen eingeschalteten Computer zu blockieren, besteht darin, ein Passwort für den Bildschirmschoner festzulegen. Dies ist jedoch nicht die beste Option, da das Passwort aus dem Bildschirmschoner beim Neustart problemlos entfernt werden kann. Es ist viel sicherer, den Computer mithilfe spezieller Tools vollständig zu blockieren Software, wodurch der Zugriff auf alle Elemente des Computers, einschließlich Tastatur, Maus und Desktop, unmöglich wird. Danach ist es nicht mehr möglich, Informationen darauf anzuzeigen, Anwendungen zu starten, auf Dateien und Ordner zuzugreifen (einschließlich der aktuell geöffneten) und sogar den Computer neu zu starten, indem Sie die Tastenkombination Strg+Alt+Entf drücken. Sie können Ihren Computer nur entsperren, wenn Sie das Kennwort des Benutzers kennen. Ein normaler Neustart (auch im abgesicherten Modus) oder ein Stromausfall heben den Schutz nicht auf.

Eine solche Computerblockierung wird normalerweise mit hochspezialisierten Dienstprogrammen erreicht: Desktop Lock, Lock My PC und ähnlichen Dienstprogrammen. Solche Funktionen können jedoch auch in Programmen bereitgestellt werden, die verschiedene Arten von Zugriffsbeschränkungen festlegen, insbesondere in Security Administrator und Deskman.

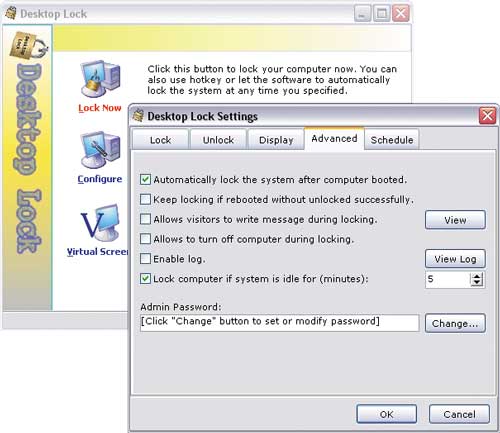

Desktop-Sperre 7.2.1

Entwickler: TopLang-Software

Verteilungsgröße: 792 KB

Arbeiten Sie unter Kontrolle: Windows NT/2000/XP/2003/Vista

Verteilungsmethode: Shareware (15-Tage-Demo – http://www.toplang.com/dlsetup.exe)

Preis: 24,95 $

Desktop Lock ist ein Dienstprogramm zum Sperren eines Computers (Abb. 8), während der Benutzer abwesend ist. Die Sperrung wird vom Dienstprogramm selbst aus installiert, indem eine bestimmte Tastenkombination automatisch zu einem vom Benutzer angegebenen Zeitpunkt oder, wenn der Benutzer inaktiv ist, nach einem bestimmten Zeitraum gedrückt wird. Das Versetzen des Computers in den Sperrmodus kann mit dem Starten eines Bildschirmschoners oder dem Abspielen einer Audio- oder Videodatei einhergehen, was beispielsweise auf Messen bei der Vorführung von Unternehmenspräsentationen sinnvoll ist. Im gesperrten Zustand ist die Maus deaktiviert und die Verwendung grundlegender Tastaturkürzel ist nicht mehr möglich. Um den Sperrmodus zu verlassen, müssen Sie eine geheime Tastaturkombination oder Maustaste drücken und ein Passwort eingeben. Wenn Sie möchten, können Sie das Dienstprogramm so konfigurieren, dass es Kurznachrichten von anderen Benutzern aufzeichnet, die sich während der Abwesenheit des Besitzers dem Computer näherten und ihm etwas schreiben wollten.

Reis. 8. Konfigurieren der Computersperreinstellungen in Desktop Lock

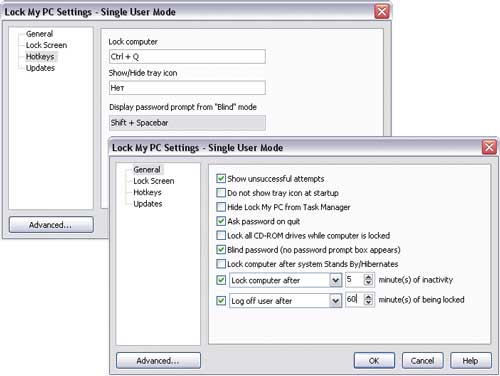

Sperren Sie meinen PC 4.7

Entwickler: FSPro Labs

Verteilungsgröße: 1,4 MB

Arbeiten Sie unter Kontrolle: Windows 2000/XP/2003/Vista

Verteilungsmethode: Shareware (30-Tage-Demoversion – http://www.fsprolabs.com/download/distr/lmpc.zip)

Preis: persönliche Lizenz – 19,95 $; Geschäftslizenz – 29,95 $

Lock My PC ist ein Tool zum Sperren eines Computers (Abb. 9), während der Benutzer abwesend ist. Das Sperren Ihres Computers ist ganz einfach: Doppelklicken Sie einfach auf das entsprechende Symbol in der Taskleiste oder drücken Sie eine spezielle Tastaturkombination. Eine automatische Sperrung ist nach einer bestimmten Zeit der Benutzerinaktivität möglich. Im gesperrten Zustand sind die Maus und die CD-/DVD-Laufwerke ausgeschaltet (dadurch können Sie keine CDs daraus entfernen) und es wird unmöglich, die wichtigsten Tastaturkombinationen zu verwenden: Strg+Alt+Entf, Alt+Tab usw. Auf a gesperrter Computer, beliebig, einschließlich selbst erstellter Bilder in den Formaten GIF, JPEG, BMP und animiertes GIF. Sie können Ihren Computer nur entsperren, wenn Sie das Benutzer- oder Administratorkennwort kennen.

Reis. 9. Konfigurieren der Computerblockierungsoptionen in „Meinen PC sperren“.

Schutz personenbezogener Daten

Es gibt mehrere Möglichkeiten, persönliche Daten vor unbefugtem Zugriff zu schützen: Sie können Ordner und Dateien in einem passwortgeschützten Archiv komprimieren; Verstecke sie; Legen Sie es in einem geheimen Ordner ab, auf den andere Benutzer mit einem Passwort nicht zugreifen können. Verschlüsseln oder erstellen Sie eine virtuelle verschlüsselte Festplatte, auf die Sie Ihre geheimen Materialien schreiben können. Die Wahl der am besten geeigneten Methode hängt von der Situation ab, aber in den meisten Fällen ist das Verstecken und Verschlüsseln von Ordnern und Dateien die beste Option, daher beschränken wir uns in diesem Artikel darauf.

Theoretisch können Sie Ordner und Dateien mithilfe der integrierten Funktion ausblenden Windows-Funktionen- Aktivieren Sie dazu einfach das Attribut „Versteckt“ in den Eigenschaften der entsprechenden Objekte. Auf diese Weise ausgeblendete Ordner und Dateien sind im Explorer für andere Systembenutzer nicht sichtbar, jedoch nur, wenn in den Eigenschaften der übergeordneten Ordner, die sie enthalten, das Kontrollkästchen „Nicht anzeigen“ aktiviert ist versteckte Dateien und Ordner.“ Im Prinzip kann dies ausreichen, um Daten vor unvorbereiteten Benutzern zu schützen. Auf diese Weise ausgeblendete Objekte werden jedoch in Anwendungen sichtbar, die nicht den Standarddialog zur Anzeige von Dateien und Ordnern (FAR, Totaler Kommandant usw.), daher ist ein solcher Schutz nicht sehr gut.

Eine zuverlässigere Option zum Schutz von Daten mit integrierten Windows-Tools ist die Verwendung des Encrypting File System (EFS), mit dem Sie Dateien verschlüsseln können, indem Sie im Explorer die Option „Inhalte verschlüsseln, um Daten zu schützen“ aktivieren (Eigenschaften=>Allgemein=>). Fortschrittlich). Es ist unmöglich, auf diese Weise verschlüsselte Dateien zu lesen, ohne das Passwort zu kennen, aber das EFS-System ermöglicht Ihnen den Schutz von Ordnern und Dateien nur in Dateisystem NTFS.

Aus diesen Gründen ist es besser, spezielle Dienstprogramme zum Schutz persönlicher Ordner und Dateien zu verwenden. Mit diesen Lösungen können Sie Ordner und Dateien zuverlässiger ausblenden (sie werden nicht sichtbar, wenn Sie das Kontrollkästchen „Versteckte Dateien und Ordner nicht anzeigen“ deaktivieren) und den Zugriff darauf blockieren. Darüber hinaus bieten einige dieser Dienstprogramme auch die Möglichkeit, Daten zu verschlüsseln, was den Schutz vor anderen Benutzern auch dann gewährleistet, wenn Booten von Windows Starten Sie im abgesicherten Modus einen anderen Betriebssystem oder auf einem anderen Computer (sofern dieser bereits installiert ist). Festplatte mit geschützten Informationen). Als Beispiele betrachten wir die Programme Folder Lock, Folder Guard und Hide Folders XP. Der erste bietet den höchsten Schutz für verschlüsselte Daten, der zweite bietet zusätzlich Tools zum Schutz grundlegender Betriebssystemeinstellungen vor Änderungen. Das Hide Folders XP-Paket ist den genannten Lösungen von seinen Fähigkeiten her deutlich unterlegen, verfügt aber über eine russischsprachige Oberfläche und wird russischsprachigen Nutzern zu einem sehr attraktiven Preis angeboten.

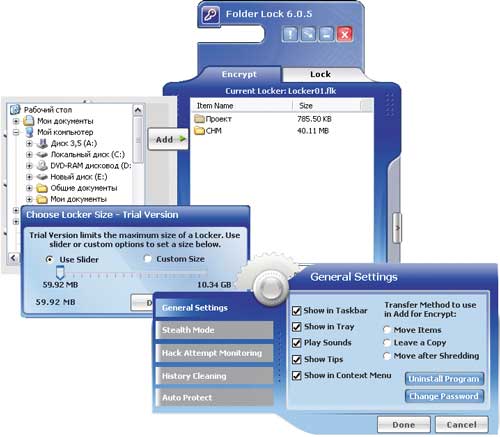

Ordnersperre 6.0.1

Entwickler: NewSoftware Professionals, Inc.

Verteilungsgröße: 2,78 MB

Arbeiten Sie unter Kontrolle: Windows 2000/XP/2003/Vista

Verteilungsmethode: Shareware (20-Tage-Demo – http://dl.filekicker.com/nc/file/130083-0M78/folder-lock.exe)

Preis: 35,95 $

Folder Lock ist eine effektive und zuverlässige Lösung zum Schutz persönlicher Dateien, Ordner (Abb. 10) und Festplatten durch Festlegen eines Passworts, Verstecken und Verschlüsseln (AES-Algorithmus mit einem 256-Bit-Schlüssel). Für mehr Sicherheit in diese Entscheidung es ist möglich, Blockierung und Verschlüsselung gleichzeitig zu verwenden – auf diese Weise geschützte Dateien werden im Explorer und in Anwendungen nicht angezeigt und sind völlig unzugänglich, da es unmöglich ist, auf sie zuzugreifen, ohne das Passwort zu kennen, selbst wenn man unter DOS bootet, in einem sicher Windows-Modus, von einem anderen Betriebssystem oder auf einem anderen Computer. Sollte das Passwort vergessen werden, besteht die Möglichkeit, mit dem Registrierungsschlüssel auf die Daten zuzugreifen. Die zu schützenden Originaldaten können sich nicht nur auf der Festplatte, sondern auch auf USB-Sticks, Speicherkarten, CD-RW-Laufwerken, Disketten und Laptops befinden. Und die Installation des bereitgestellten Schutzes kann automatisch durchgeführt werden, wenn der Computer inaktiv ist. In einem speziellen Stealth-Modus kann das Programm alle Spuren verbergen, die darauf hinweisen, dass der Datenschutz auf dem Computer installiert ist: Es verhindert die Anzeige seiner eigenen Verknüpfungen auf dem Desktop und im Startmenü und verbirgt Installations-/Deinstallationsdaten im entsprechenden Abschnitt des Bedienfeld, löscht den Verlauf und puffert den Datenaustausch usw. Darüber hinaus zeichnet das Programm zur Erhöhung der Sicherheit alle erfolglos eingegebenen Passwörter auf, um den Schutz aufzuheben, sodass der Benutzer rechtzeitig erkennen kann, ob andere Benutzer ein ungesundes Interesse an seinem eigenen Computer zeigen.

Reis. 10. Arbeiten mit geschützten Ordnern im Folder Lock-Paket

Ordnerschutz 7.6

Entwickler: WinAbility Software Corporation

GrößeVerteilung: Folder Guard-Editionen und Folder Guard x64 Edition – 1,8 MB; Folder Guard Professional Edition – 2,5 MB

Arbeiten Sie unter Kontrolle: Windows 2K/XP/2003/Vista

Verteilungsmethode: Shareware (30-Tage-Demo – http://www.winability.com/folderguard/editions.htm)

Preis: Folder Guard-Editionen und Folder Guard x64 Edition – 39,95 $; Folder Guard Professional Edition – 59,95 $

Folder Guard ist eine einfache und praktische Lösung zum Einschränken des Zugriffs auf Ordner und Dateien sowie zum Verhindern des Zugriffs auf eine Reihe von Ordnern und Dateien Windows-Einstellungen. Es ist in drei Versionen erhältlich: Folder Guard Editions, Folder Guard x64 Edition und Folder Guard Professional Edition. Die erste Version funktioniert in 32-Bit Windows-Versionen, der zweite – in 64-Bit und der dritte – in beiden.

Die Einschränkung des Zugriffs auf personenbezogene Daten erfolgt durch Ausblenden (Abb. 11), Einstellen des „schreibgeschützten“ Modus oder Blockieren. In diesem Fall wird das Ausblenden auf zwei Arten implementiert: Sie können Ordner und Dateien ausblenden oder sie leer (leer) zuweisen. Im zweiten Fall sind die Ordner sichtbar, beim Öffnen erscheinen sie jedoch leer, obwohl sie in Wirklichkeit Informationen enthalten – diese Schutzoption ist dafür geeignet Standardordner Windows, dessen vollständiges Verbergen darauf hinweist, dass die Informationen auf dem Computer blockiert sind, was unerwünscht ist. Geschützte Ordner ohne Passwort sind für andere Systembenutzer nicht zugänglich, selbst wenn Windows im abgesicherten Modus geladen wird, obwohl hierfür einige Einstellungen im Programm erforderlich sind. Falls Sie Ihr Passwort vergessen, gibt es eine Funktion, mit der Sie es wiederherstellen können kostenloses Dienstprogramm Notfallwiederherstellung (http://www.winability.com/folderguard/eru.htm). Außerdem wurde die Möglichkeit implementiert, das Programm im Stealth-Modus zu betreiben, in dem eigene Verknüpfungen und Dateien ausgeblendet werden.

Reis. 11. Einen Ordner im Folder Guard ausblenden

Folder Guard kann auch schützen Grundeinstellungen Betriebssystem vor Anpassungen (Abb. 12) – insbesondere den Zugriff auf die Eigenschaften der Taskleiste, des Startmenüs und einer Reihe anderer Fenster blockieren, das Speichern von Anzeigeeigenschaften verbieten (sofern sie geändert wurden), Änderungen an Ordnereigenschaften blockieren usw Interneteinstellungen Explorer, zeigt keine Desktopsymbole an. Und verhindern Sie auch Änderungen an Parametern, die für den Systembetrieb wichtig sind, indem Sie den Zugriff auf das Bedienfeld sperren und eine Reihe von Einschränkungen festlegen: Zugriff auf die Systemregistrierung, Hinzufügen/Entfernen von Druckern, Verwendung des Befehls „Ausführen“ usw. Kann auch im Arbeitsplatz, im Explorer und in Standarddialogfeldern zum Öffnen/Speichern ausgeblendet werden bestimmte Laufwerke und Blockaufzeichnung von CDs/DVDs. Für verschiedene Benutzer gelten möglicherweise unterschiedliche Sätze solcher Einschränkungen.

Reis. 12. Festlegen von Zugriffsbeschränkungen auf Windows-Einstellungen

im Ordnerschutz

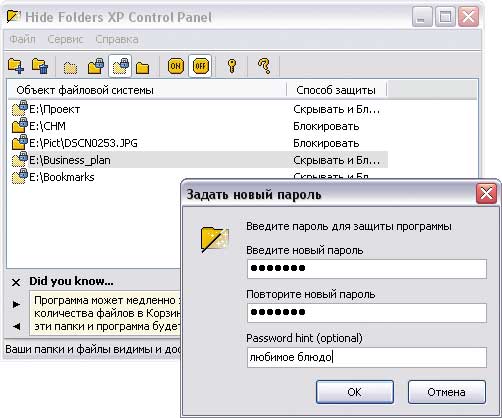

Ordner ausblenden XP 2.9.8

Entwickler: FSPro Labs

Verteilungsgröße: 1,23 MB

Arbeiten Sie unter Kontrolle: Windows 2000/XP/2003/Vista

Verteilungsmethode: Shareware (30-Tage-Demo – http://www.fsprolabs.com/download/distr/hfxp.zip)

Preis: 29,95 $ (im Softkey.ru-Shop – 400 Rubel)

Hide Folders XP ist ein einfaches Programm zum Schutz von Ordnern und Dateien (Abb. 13) vor unbefugtem Zugriff, indem es sie versteckt und/oder blockiert. Geschützte Ordner sind für andere Benutzer, einschließlich des Systemadministrators, nicht zugänglich, selbst wenn Windows im abgesicherten Modus startet. In diesem Fall werden nicht nur geschützte Ordner und Dateien vor dem Löschen geschützt, sondern auch die Ordner, in denen sie enthalten sind. Und um zu verhindern, dass andere Benutzer vermuten, dass sich auf dem Computer geschützte Daten befinden, kann das Programm Spuren davon löschen. etablierter Schutz und kann sich verstecken (erscheint möglicherweise nicht in der Liste häufig heruntergeladener Programme, zeigt möglicherweise nicht die Deinstallationszeile in der Systemsteuerung an, versteckt sich möglicherweise in der Liste). Laufende Prozesse usw.).

Reis. 13. Arbeiten mit geschützten Dateien in der Hide Folders XP-Umgebung

Mir scheint, dass in dieser Situation das folgende Rezept funktionieren kann: Sie müssen zwei Gruppen erstellen, nennen wir sie PCComission und UserComission.

Beziehen Sie in ihre Zusammensetzung die Computer bzw. Benutzer der Kommissionsabteilung ein.

Erstellen Sie als Nächstes ein Gruppenrichtlinienobjekt und verknüpfen Sie es mit der SUS-Organisationseinheit. Entfernen Sie dabei das Apply-Richtlinienrecht aus der Gruppe „Auth Users“ und fügen Sie es stattdessen der Gruppe „PCComission“ hinzu. Schließen Sie anschließend in den Richtlinieneigenschaften mithilfe des Mechanismus zur Einschränkung der Gruppenmitgliedschaft die Domänengruppe „Domänenbenutzer“ aus der lokalen Benutzergruppe aus, fügen Sie jedoch die Gruppe „UserComission“ hinzu

Vadim, ich habe darauf hingewiesen, dass Sie sich irren, denn Ihr Rezept wird nicht funktionieren: Durch den Ausschluss von Domänenbenutzern aus der integrierten Benutzergruppe eines Computers werden Domänenbenutzer nicht daran gehindert, sich lokal an diesem Computer anzumelden. Das ist alles. Seien Sie nicht beleidigt, aber Ihr „Mir scheint, dass ...“ muss zuerst überprüft werden, wenn es als Rezept angeboten wird. Erinnern/überprüfen Sie den Status einer typischen „Builtin\Users“-Mitgliedschaft auf einem normalen Computer als Teil einer AD-Domäne, über Berechtigungen und schließlich ...Ja, und noch etwas: Sie sollten es nicht selbst praktizieren, geschweige denn einem unerfahrenen Administrator raten, das Referenzsicherheitsmodell ohne zwingende Gründe zu ändern. Erstens wird Ihnen dies mehr Probleme bereiten, als Sie Boni erhalten, und zweitens kann es sein, dass Ihnen der technische Support entzogen wird!

Vadim, wenn du erklären kannst, wo ich falsch liege, bin ich dir dankbar. :) :)

Fügen Sie hinzu: Vadim und in Bezug auf den Gegenstand der Politik. Nun, selbst wenn das UGP mindestens 10 Megabyte in SYSVOL und die gleiche Menge im AD-Container belegte – na und? Die Replikation ist optimiert, der Client lädt das UGP nicht fünfmal am Tag neu und der Administrator ändert es nicht aus dem Nichts – oder? Im Allgemeinen ist es besser, mehr UCP zu erzeugen, und oft ist dies auch die einzige Möglichkeit, als in der Vinaigrette herumzustochern.

Vielen Dank an meine Frau Katya, S.P. Klevogin, S.V. Kozlov, N.A. Muravlyannikov, I.G. Nikitin, L.V. Shapiro. für mein Wissen! :) :)

Dmitry, eigentlich habe ich es bereits in einem der vorherigen Beiträge in diesem Thread erklärt: 21. August 2009 10:26 Uhr.

Nun, lass es uns noch einmal machen. Mein Vorschlag bestand aus der Idee, mithilfe des Mechanismus „Eingeschränkte Gruppen“ die Zusammensetzung der lokalen Benutzergruppe auf den Computern der Kommissionsabteilung so zu ändern, dass sich Benutzer der Vertriebsabteilung nicht bei ihnen anmelden können (schließlich ist es so). Durch die Mitgliedschaft in dieser Gruppe haben sie ein solches Recht. Es stimmt, ich habe diese Idee nachlässig formuliert; es wäre richtig gewesen zu sagen, nicht „die Domänengruppe „Domänenbenutzer“ aus der lokalen Benutzergruppe ausschließen“, sondern „die lokale Benutzergruppe löschen“, aber es ändert nichts am Wesen, da die Richtlinie bei Anwendung die Gruppe bereinigt, bevor eine explizit im Abschnitt „Eingeschränkte Gruppen“ angegebene Gruppe hinzugefügt wird. In diesem Fall ist es also nicht notwendig, sich die Standardzusammensetzung der Gruppe zu merken. Obwohl es nicht schaden wird;) Und ich erinnere mich nicht nur an die Privilegien, sondern schlage auch vor, sie zu verwenden, nämlich Lokale Anmeldung zulassen.

Wenn Ihnen noch etwas unklar ist, fragen Sie gezielt nach – ich werde versuchen, es klarer zu erklären.

Dmitry, ich kann mir selbst einige Boni vorstellen. Vor welchen konkreten Problemen warnen Sie mich und andere unerfahrene Administratoren im Zusammenhang mit der Änderung der Zusammensetzung der Benutzergruppe?

Und erklären Sie mir um Himmels willen, wie sich das auf den technischen Support auswirken kann? Und wessen?

Nun, ungefähr die Größe des Richtlinienobjekts. Wenn Sie bei der Untersuchung der Infrastruktur des Kunden nicht die Gelegenheit hatten, einen Controller zu entdecken, der sich hinter einem 128k-Kanal befindet und fast über die gesamte Lebensdauer von Tombstone-Objekten nicht repliziert wurde, dann wird es für Sie nicht leicht sein, meine Sorge zu verstehen;) Dies Dies trotz der Tatsache, dass die Anzahl der GPO-Objekte mehr als 100 betrug.

Und Ihre Aussage, dass „es besser ist, mehr UCPs zu schaffen, und oft ist das der einzige Weg“, ist für mich zum Beispiel nicht offensichtlich.

Ich vertrete den gegenteiligen Standpunkt: Wenn es zwei Möglichkeiten gibt, ein Problem zu lösen, durch die Gründung einer Gruppe oder einer öffentlichen Organisation, wähle ich die erste.

Für mich ist es bequemer, die Befugnisübertragung umzusetzen. Und die Dauer des Download-/Anmeldevorgangs hängt direkt von der Anzahl der verwendeten GPOs ab. Aber auch das ist wieder Geschmackssache.

Ich hoffe, dass der technische Teil des Problems geklärt ist.

Dann, Dmitry, ein paar Worte zur Ethik der Diskussion.

1. Wenn Sie bereits Ihre Meinung geäußert haben, dass ich falsch liege, dann würde ich gerne im selben Beitrag die Argumente für diese Meinung sehen.

2. " Seien Sie nicht beleidigt, aber Ihr „Mir scheint, dass ...“ muss zuerst überprüft werden, wenn es als Rezept angeboten wird.„Also war ich nicht zu faul und habe es noch einmal überprüft – das Rezept funktioniert. Haben Sie es selbst überprüft, bevor Sie behauptet haben, dass „das Rezept nicht funktioniert“? Ich gebe Ihnen also Ihre eigenen Worte zurück: bevor Sie es kategorisch erklären Alles in allem wäre es schön, Ihre Aussage durch ein Experiment zu überprüfen.

3. Vielen Dank für Ihren Rat, aber ich habe Sie nicht darum gebeten. Obwohl ich die Möglichkeit nicht ausschließe, dass ich Sie eines Tages kontaktieren werde :)

Möge Vitaliy Shestakov mir eine weitere Flamme verzeihen.