Fast alle Benutzer sind heute mit Viren und den Folgen ihrer Auswirkungen auf Computersysteme vertraut. Unter allen am weitesten verbreiteten Bedrohungen nimmt Spyware einen besonderen Platz ein, die die Aktionen von Benutzern überwacht und vertrauliche Informationen stiehlt. Im Folgenden wird gezeigt, was solche Anwendungen und Applets sind, und es wird erläutert, wie sie erkannt werden Spionageprogramm auf Ihrem Computer und beseitigen Sie eine solche Bedrohung, ohne das System zu beschädigen.

Was ist Spyware?

Beginnen wir mit der Tatsache, dass Spionageanwendungen oder ausführbare Applets, die üblicherweise als Spyware bezeichnet werden, keine Viren im eigentlichen Sinne sind. Das heißt, sie haben praktisch keinen Einfluss auf die Integrität oder Leistung des Systems, obwohl sie bei der Infektion von Computern ständig im System bleiben können Arbeitsspeicher und einige Systemressourcen verbrauchen. Dies hat jedoch in der Regel keinen großen Einfluss auf die Leistung des Betriebssystems.

Ihr Hauptzweck besteht jedoch genau darin, die Arbeit des Benutzers zu überwachen und, wenn möglich, vertrauliche Daten zu stehlen, E-Mails zu fälschen, um Spam zu versenden, Anfragen im Internet zu analysieren und auf Websites mit Malware umzuleiten, Informationen auf der Festplatte zu analysieren usw . Selbst Es versteht sich von selbst, dass jeder Benutzer zum Schutz mindestens ein primitives Antivirenpaket installiert haben muss. Stimmt, größtenteils auch nicht kostenlose Antivirenprogramme, geschweige denn die eingebaute Firewall Windows voll Es gibt keine Garantie für Sicherheit. Einige Anwendungen werden möglicherweise einfach nicht erkannt. Hier stellt sich eine völlig logische Frage: „Was sollte dann der Schutz eines Computers vor Spyware sein?“ Versuchen wir, die wichtigsten Aspekte und Konzepte zu betrachten.

Arten von Spyware

Bevor Sie mit einer praktischen Lösung fortfahren, sollten Sie genau verstehen, welche Anwendungen und Applets zur Spyware-Klasse gehören. Heute gibt es mehrere Haupttypen:

- Schlüssellogger;

- Festplattenscanner;

- Bildschirmspione;

- Postspione;

- Proxy-Spione.

Methoden zum Eindringen von Spyware in Computersysteme

Aufgrund der unglaublichen Entwicklung der Internettechnologien ist das World Wide Web heute der wichtigste offene und schwach geschützte Kanal, über den Bedrohungen dieser Art in lokale Computersysteme oder Netzwerke eindringen.

In manchen Fällen wird Spyware vom Benutzer selbst auf dem Computer installiert, so paradox das auch klingen mag. In den meisten Fällen weiß er nicht einmal davon. Und alles ist banal einfach. Sie haben beispielsweise ein scheinbar interessantes Programm aus dem Internet heruntergeladen und die Installation gestartet. In den ersten Phasen sieht alles wie gewohnt aus. Aber dann erscheinen manchmal Fenster, in denen Sie aufgefordert werden, ein zusätzliches Softwareprodukt oder Add-on für Ihren Internetbrowser zu installieren. Normalerweise ist das alles im Kleingedruckten geschrieben. Der Benutzer, der versucht, den Installationsprozess schnell abzuschließen und mit der Arbeit mit der neuen Anwendung zu beginnen, beachtet dies oft nicht, stimmt allen Bedingungen zu und ... erhält letztendlich einen eingebetteten „Agenten“ zum Sammeln von Informationen.

Manchmal wird Spyware auf einem Computer installiert Hintergrund, dann als wichtige Systemprozesse maskiert. Hier gibt es möglicherweise viele Möglichkeiten: die Installation ungeprüfter Software, das Herunterladen von Inhalten aus dem Internet, das Öffnen zweifelhafter E-Mail-Anhänge und sogar den einfachen Besuch einiger unsicherer Ressourcen im Internet. Wie bereits klar ist, ist es einfach unmöglich, eine solche Installation ohne besonderen Schutz zu verfolgen.

Folgen der Exposition

Was den durch Spione verursachten Schaden betrifft, so hat dieser, wie bereits erwähnt, im Allgemeinen keinerlei Auswirkungen auf das System, jedoch sind Benutzerinformationen und persönliche Daten gefährdet.

Die gefährlichste aller Anwendungen dieser Art sind die sogenannten Keylogger, oder einfacher Keylogger. Sie sind diejenigen, die in der Lage sind, den Zeichensatz zu überwachen, was dem Angreifer die Möglichkeit gibt, an dieselben Logins und Passwörter, Bankdaten oder Karten-PIN-Codes und alles andere zu gelangen, was der Benutzer nicht einer breiten Öffentlichkeit zur Verfügung stellen möchte Bereich von Menschen. In der Regel erfolgt nach der Ermittlung aller Daten der Versand entweder an einen Remote-Server oder per E-Mail, natürlich im versteckten Modus. Daher wird empfohlen, solche zu verwenden wichtige Informationen spezielle Verschlüsselungsprogramme. Darüber hinaus empfiehlt es sich, Dateien nicht auf der Festplatte zu speichern (Festplattenscanner können sie leicht finden), sondern auf Wechselmedien, und zwar zumindest auf einem Flash-Laufwerk und immer zusammen mit dem Entschlüsselungsschlüssel.

Viele Experten halten es unter anderem für die sicherste Anwendung Bildschirmtastatur, obwohl sie die Unannehmlichkeiten dieser Methode anerkennen

Eine Bildschirmverfolgung im Hinblick darauf, was genau der Benutzer tut, ist nur dann gefährlich, wenn vertrauliche Daten oder Registrierungsdaten eingegeben werden. Der Spion macht nach einer gewissen Zeit einfach Screenshots und sendet diese an den Angreifer. Die Verwendung der Bildschirmtastatur wie im ersten Fall führt zu keinen Ergebnissen. Und wenn zwei Spione gleichzeitig arbeiten, können Sie sich nirgendwo verstecken.

Die E-Mail-Verfolgung erfolgt über Ihre Kontaktliste. Das Hauptziel besteht darin, den Inhalt des Briefes beim Versenden zum Zwecke des Spam-Versands zu ersetzen.

Proxy-Spione sind nur in dem Sinne schädlich, dass sie das lokale Computerterminal in eine Art Proxy-Server verwandeln. Warum ist das notwendig? Ja, nur um sich bei illegalen Handlungen beispielsweise hinter der IP-Adresse des Benutzers zu verstecken. Davon hat der Nutzer natürlich keine Ahnung. Nehmen wir an, jemand hat das Sicherheitssystem einer Bank gehackt und einen bestimmten Geldbetrag gestohlen. Die Überwachung der Aktionen autorisierter Dienste zeigt, dass der Hack von einem Terminal mit dieser oder jener IP-Adresse aus durchgeführt wurde, das sich an dieser oder jener Adresse befand. Die Geheimdienste kommen zu einer ahnungslosen Person und schicken sie ins Gefängnis. Ist daran wirklich nichts Gutes?

Erste Symptome einer Infektion

Kommen wir nun zum Üben. Wie können Sie Ihren Computer auf Spyware überprüfen, wenn plötzlich aus irgendeinem Grund Zweifel an der Integrität des Sicherheitssystems aufkommen? Dazu muss man wissen, wie sich die Auswirkungen solcher Anwendungen im Frühstadium bemerkbar machen.

Wenn ohne ersichtlichen Grund ein Leistungsabfall festgestellt wird oder das System regelmäßig „einfriert“ oder überhaupt nicht mehr funktioniert, sollten Sie sich zunächst die Auslastung des Prozessors und des Arbeitsspeichers ansehen und auch alle aktiven Prozesse überwachen.

In den meisten Fällen sieht der Benutzer im selben „Task-Manager“ unbekannte Dienste, die zuvor nicht im Prozessbaum vorhanden waren. Dies ist nur der erste Anruf. Die Ersteller von Spyware sind alles andere als dumm, deshalb erstellen sie Programme, die sich als Systemprozesse tarnen, und es ist einfach unmöglich, sie ohne spezielle Kenntnisse manuell zu identifizieren. Dann beginnen Probleme mit der Verbindung zum Internet, Änderungen der Startseite usw.

So überprüfen Sie Ihren Computer auf Spyware

Beim Scannen helfen Standard-Antivirenprogramme hier nicht weiter, insbesondere wenn sie die Bedrohung bereits übersehen haben. Sie benötigen mindestens eine tragbare Version wie Dr. Web Cure It! oder Kaspersky Virus Removal Tool (oder noch besser, so etwas wie eine Rettungs-CD, die das System vor dem Start überprüft).

Wie finden Sie Spyware auf Ihrem Computer? In den meisten Fällen wird empfohlen, gezielte Spezialprogramme der Anti-Spyware-Klasse (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware usw.) zu verwenden. Der Scanvorgang in ihnen erfolgt vollständig automatisiert, ebenso wie die anschließende Löschung. Aber auch hier gibt es Dinge, auf die es sich zu achten lohnt.

So entfernen Sie Spyware von Ihrem Computer: Standardmethoden und verwendete Software von Drittanbietern

Sie können Spyware sogar manuell von Ihrem Computer entfernen, allerdings nur, wenn das Programm nicht getarnt ist.

Gehen Sie dazu zum Abschnitt „Programme und Funktionen“, suchen Sie in der Liste nach der gesuchten Anwendung und starten Sie den Deinstallationsvorgang. Stimmt, das Windows-Deinstallationsprogramm ist, gelinde gesagt, nicht sehr gut, da es nach Abschluss des Vorgangs eine Menge Computermüll hinterlässt. Daher ist es besser, spezielle Dienstprogramme wie iObit Uninstaller zu verwenden, die zusätzlich zum Entfernen auf übliche Weise ermöglichen Ihnen eine gründliche Suche nach verbleibenden Dateien oder sogar Schlüsseln und Einträgen in der Systemregistrierung.

Nun ein paar Worte zum sensationellen Spyhunter-Dienstprogramm. Viele Leute nennen es fast ein Allheilmittel gegen alle Krankheiten. Da sind wir anderer Meinung. Es scannt das System noch, aber manchmal gibt es ein falsches Positiv. Das ist nicht das Problem. Tatsache ist, dass sich die Deinstallation als recht problematisch erweist. Dem durchschnittlichen Benutzer schwirrt allein die Anzahl der auszuführenden Aktionen durch den Kopf.

Was verwenden? Der Schutz vor solchen Bedrohungen und die Suche nach Spyware auf Ihrem Computer können beispielsweise auch mit ESETNOD32 oder erfolgen Intelligente Sicherheit mit aktivierter Anti-Diebstahl-Funktion. Allerdings wählt jeder für sich selbst, was für ihn besser und einfacher ist.

Legalisierte Spionage in Windows 10

Aber das ist nicht alles. Alle oben genannten Punkte betrafen nur, wie Spyware in das System eindringt, wie sie sich verhält usw. Aber was tun, wenn Spionage legal ist?

Windows 10 schnitt in dieser Hinsicht nicht gut ab. Hier gibt es eine Reihe von Diensten, die deaktiviert werden müssen (Kommunikation von Daten mit entfernten Microsoft-Servern, Verwendung der Identität zum Empfangen von Anzeigen, Senden von Daten an ein Unternehmen, Standortbestimmung mithilfe von Telemetrie, Empfangen von Updates von mehreren Standorten usw.).

Gibt es 100% Schutz?

Wenn man sich genau anschaut, wie Spyware auf einen Computer gelangt und was sie hinterher anrichtet, lässt sich über 100-prozentigen Schutz nur eines sagen: Es gibt ihn nicht. Selbst wenn Sie das gesamte Arsenal an Sicherheitstools nutzen, können Sie sich der Sicherheit zu 80 Prozent sicher sein, mehr nicht. Es sollte jedoch keine provozierenden Handlungen seitens des Benutzers selbst in Form des Besuchs zweifelhafter Websites oder der Installation unsicherer Websites geben Software, Ignorieren von Antiviren-Warnungen, Öffnen von E-Mail-Anhängen aus unbekannten Quellen usw.

Dies wird dadurch erreicht, dass Benutzeraktionen vor unbefugtem Lesen des Bildschirms und dem Abfangen von Tastatureingaben geschützt werden. Bietet zahlreiche Möglichkeiten zur Steuerung Ihres Systems durch Überwachung von Treibern, Diensten, Systemprozessen, DLLs und anderen Funktionen. Dadurch können Sie alle versteckten Rootkits erkennen und entfernen. Schützt vor Hardware-Keyloggern, kann auf Tablets verwendet werden. Effektiv, sogar auf einem infizierten Computer.

Bewertung der im Tarnlabor untersuchten Computerspione.Wenn Sie Fragen an uns haben, schreiben Sie an E-Mail zum Labor zur Untersuchung von Überwachungsbedrohungen ![]()

Beispiele für den Schutz vor Spyware.

Die rechtzeitige Erkennung einer Überwachung kann Ihnen viele Probleme ersparen.Auf dieser Seite können Sie sehen verschiedene Wege und detaillierte Beispiele für die Arbeit mit Anti-Spionage-Masker Maske S.W.B um verschiedene Tracking-Methoden zu erkennen, zu entfernen und zu verschleiern: Spione, Trojaner, Keylogger, Kontrollsysteme, Rootkits usw. Erfahren Sie, wie Sie Ihre Aktionen auf Ihrem Computer vor vorhandenen Bedrohungen verbergen, indem Sie nur eine Taste drücken, ohne zusätzliche Einstellungen vorzunehmen. Kopieren und übertragen Sie Daten, ohne die Systemzwischenablage zu verwenden.

Spion VkurSe zur heimlichen Überwachung aller Aktionen auf einem Computer, kann gesammelte Daten im System speichern und diese unbemerkt über das Internet an einen speziellen Server senden. Bietet die Möglichkeit, Ihren Computer heimlich online zu überwachen. Erstellt Screenshots, fängt Tastatureingaben, Zwischenablage und vieles mehr ab.

Spion Spytector Unsichtbarer Tastatur-Keylogger, der alle auf dem Computer ausgeführten Aktionen verfolgt. Der Spion überwacht Besuche von Webseiten, das Öffnen von Fenstern und das Drücken von Tasten auf der Tastatur, erstellt verschlüsselte Protokolle und sendet diese per E-Mail oder FTP-Kanal an seinen Besitzer. Unsichtbar auf dem Desktop und versteckt im Standard-Windows-Task-Manager.

Spion JETLOGGER- ermöglicht die Überwachung der Benutzeraktivität auf dem Computer, sammelt Informationen über laufende Programme, besuchte Websites und verwendete Tastenkombinationen. Kann aktiviert werden automatische Erstellung Screenshots in bestimmten Abständen. Die Tatsache, dass Informationen über die Aktivität auf dem Gerät gesammelt werden, wird so einfach und klar wie möglich ausgeblendet.

Spion Preis-Keylogger- Ermöglicht die Überwachung aller Benutzer auf jedem Computer in Echtzeit und das Speichern eines Verlaufsdatensatzes in speziellen Protokollen. Sie können sofort Screenshots Ihrer Beobachtungen, aller eingegebenen Zeichen, besuchten Websites und verwendeten Programme anzeigen.

Spion REFOG Persönlicher Monitor– Bietet vollständige Kontrolle über das System und zeichnet alle Tastenanschläge in einem Protokoll auf. Darüber hinaus macht er regelmäßig Screenshots, damit der Betrachter ein vollständiges Bild davon hat, was auf dem Computer passiert. Alle Berichte werden an die angegebene E-Mail-Adresse gesendet. Die Arbeit des Spions ist auf dem Computer unsichtbar: Sie verrät sich in keiner Weise und verbraucht nur sehr wenige Systemressourcen.

Spitzel– ein Spionageprogramm, das Informationen über die Aktionen der benötigten Person auf dem Computer sammelt, die Installation erfolgt mit zwei Klicks, fängt alle Vorgänge mit Dateien und der Zwischenablage sowie alle Tastatureingaben ab, einschließlich Passwörtern und Anmeldungen für den Zugriff auf Benutzerkonten im ICQ, in sozialen Netzwerken, E-Mail usw. Bietet einen Bericht für einen beliebigen Zeitraum.

Spion WebWatcher– zeichnet alle auf dem PC stattfindenden Aktivitäten, E-Mails, Instant Messenger-Nachrichten, Informationen über besuchte Websites, Aktivitäten in Facebook/MySpace-Netzwerken und alles, was der Benutzer in Echtzeit eingibt, auf. Macht Screenshots und verfolgt alles Suchanfragen. Alle gesammelten Informationen werden an spezielle Server gesendet.

Spion Kickidler– Ermöglicht die automatische Überwachung der Nutzung relevanter Computer, verfolgt Tastenanschläge und Mausbewegungen und zeichnet Videos auf. Sie können die Aktionen der Benutzer paralleler Computer jederzeit überwachen und zeitnah darauf reagieren.

Spion PC-Pandora– versteckt sich im System und kontrolliert den gesamten Computer- und Internetverkehr. Macht Screenshots, empfängt Tastaturdaten, besuchte Websites, E-Mails, Sofortnachrichten von Instant Messengern und viele weitere Informationen.

Spion Expertenhaus– ein multifunktionales Programm zur verdeckten Überwachung und detaillierten Aufzeichnung aller am Computer ausgeführten Aktionen. Expert Home Spy überwacht die beliebtesten Aktivitäten auf Ihrem Computer.

Spion Systemüberwachung Pro– bietet alle Standardaktionen zur Überwachung eines PCs im diskreten Modus. Der Spion zeichnet Texteingaben, Sofortnachrichten, verwendete Anwendungen und besuchte Websites auf und erstellt in einem bestimmten Zeitintervall auch Screenshots.

Spion KidLogger PRO ist ein Open-Source-Keylogger, der Ton von einem Mikrofon aufzeichnen und Screenshots machen kann. Die Zustellung von Protokollen/Screenshots ist per E-Mail oder an die Website des Herstellers möglich; gestohlene Informationen können lokal gespeichert werden.

Schnüffler– Audio Spy wurde entwickelt, um Geräusche aufzuzeichnen, die von einem an einen PC angeschlossenen Mikrofon aufgenommen werden. Im Aufnahmemodus wird es nicht in der Taskleiste angezeigt und ist in der Liste der Prozesse im Windows-Task-Manager nicht sichtbar.

Spion Spytech SpyAgent- ein Programm zur vollständigen Kontrolle über Benutzeraktionen. SpyAgent überwacht die Systemaktivität, einschließlich der Aufzeichnung von Tastenanschlägen, gestarteten Programmen, geöffneten Dateien und vielem mehr. Weiß, wie man Bilder macht, es besteht die Möglichkeit Fernbedienung Programm.

Spion Ardamax Keylogger– ein Keylogger-Programm zum Abfangen von Screenshots, Zwischenablagen, Tastenanschlägen auf der Tastatur, zur Eingabe von Passwörtern und Internetadressen, zur Kommunikation in Internet-Instant Messengern usw.

Spion Windows Spy Keylogger- startet den Prozess der Verfolgung von Aktionen auf dem Computer. Nach dem Starten und Aktivieren des Prozesses wird alles abgefangen, was auf der Tastatur eingegeben wird; die Ergebnisse können in der Protokolldatei eingesehen werden, die sich in dem in den Spionageeinstellungen angegebenen Ordner befindet. Mit Keylogger können Sie Logins, Passwörter, Korrespondenz und jeden anderen eingegebenen Text im System verfolgen.

Zwischenablage Wird ständig beim Kopieren, Ausschneiden und Einfügen von Informationen zwischen Fenstern verschiedener Programme verwendet. Es kann von jeder Anwendung auf Ihrem Computer darauf zugegriffen werden. Aus diesem Grund kann alles, was auf das System kopiert wird, abgefangen werden.

Spion Yaware.TimeTracker– um die Aktionen von Computerbenutzern zu verfolgen. Welche Programme, Websites und Dokumente er verwendet, überwacht und empfängt in einem bestimmten Intervall Screenshots und Webcams. Es kann sowohl im normalen als auch im versteckten Modus arbeiten und verfolgt die am Computer verbrachte Zeit und andere Steuerelemente.

Spionage-Tracking-Programm Echter Spionagemonitor zielt darauf ab, Aktivitäten auf einem Computer zu überwachen, hat die Möglichkeit, Screenshots zu machen, zu überwachen, welche Websites Benutzer besuchen, Tastenanschläge aufzuzeichnen, kann auch Korrespondenz aufzeichnen, die über ICQ, MSN, AIM, Yahoo Messenger geführt wird, und auch den Inhalt der Mailbox MSN speichern, Hotmail und Yahoo, die im Browser angezeigt werden.

Einfach zu bedienen und zu installieren, Spion LightLogger Funktioniert für die meisten Benutzer unsichtbar, kontrolliert vollständig die Zwischenablage des Systems und zeichnet Tastenanschläge auf allen Internetseiten und Programmen auf. LightLogger kann Screenshots (PrintScreens) mit einem Zeitintervall und einer festgelegten Dateigröße aufzeichnen.

Hauptmerkmale von Spy Die Ratte- nach dem Prinzip körperloser Viren arbeiten. Beim Start des Keyloggers werden keine separaten ausführbaren Dateien erstellt. Es wird einmal vom Kontrollzentrum oder einer modifizierten ausführbaren Datei aus gestartet, verbirgt dann vollständig Spuren seiner Anwesenheit und existiert nur im RAM.

Spion Spur ausblenden– ermöglicht Ihnen die diskrete Überwachung von Benutzeraktionen. Dabei handelt es sich nicht um einen Keylogger, auf den Antivirenprogramme reagieren, sondern lediglich um ein Programm, das den Systembetrieb stillschweigend beobachtet und ein detailliertes Protokoll darüber führt. Unterstützende Informationen mit versteckten Screenshots.

Spion DameWare-Remote-Support– ermöglicht die Verbindung und Steuerung entfernter Maschinen über das Internet oder ein lokales Netzwerk. Kann heimlich, unbemerkt vom Beobachteten, die vollständige Kontrolle über alle seine Handlungen ausüben.

Lassen Sie mich Ihnen erklären, wie Sie Android auf Spyware finden und überprüfen können. Dazu gehören das Abhören von Gesprächen, das Lesen von Briefen, das Verfolgen des Standorts und andere „Trojaner“ und „Würmer“.

Dieser Artikel ist für alle Marken geeignet, die Telefone mit Android 10/9/8/7 herstellen: Samsung, HTC, Lenovo, LG, Sony, ZTE, Huawei, Meizu, Fly, Alcatel, Xiaomi, Nokia und andere. Wir sind nicht für Ihre Handlungen verantwortlich.

Aufmerksamkeit! Am Ende des Artikels können Sie Ihre Frage an einen Spezialisten stellen.

Spyware zur Überwachung

Möglicherweise verfügen Sie über Informationen, die jemand anderes haben möchte. Wenn eine Person in einem Unternehmen tätig ist, können dies Daten zur Entwicklung neuer Produkte, Vertriebsstrategien usw. sein.

Wenn Sie Ihr Android-Telefon zur Reparatur eingeschickt haben, wird aus irgendeinem Grund möglicherweise eine Spionageanwendung installiert, um Ihren Standort mithilfe von GPS zu verfolgen oder Daten zu kopieren. Es gibt eine große und florierende Branche, deren Hauptzweck darin besteht, andere Menschen mithilfe von Spyware auszuspionieren. Aber egal wie intelligent die Spyware ist, es gibt Möglichkeiten, sie auf einem Android-Tablet oder -Smartphone zu erkennen.

Anzeichen eines Überwachungsprogramms auf einem Gerät

Ungewöhnliche Geräusche beim Anrufen

Wenn während eines Gesprächs entfernte Stimmen oder Klickgeräusche (oder Teile der Stimmen einer anderen Person) über Ihr Telefon zu hören sind, ist dies ein Zeichen dafür, dass Sie überwacht werden. Dies ist für heutige Telefone nicht normal. Ähnliche Probleme mit alten analogen Netzen gehören der Vergangenheit an.

Reduzierte Batteriekapazität

Ein weiteres Zeichen für einen Fehler Mobiltelefon ist ein Rückgang der Batterieleistung. Wenn Ihr Telefon abgehört wird, zeichnet es Ihre Aktionen auf und übermittelt sie an Dritte.

Solche Vorgänge hinterlassen Spuren in Form einer übermäßigen Nutzung der Batterieleistung. Dadurch entlädt sich der Akku schneller. Das Telefon kann weiterhin Gespräche im Raum kontinuierlich aufzeichnen, auch wenn es sich im Standby-Modus befindet.

All dies führt zu einer schnellen Batterieentladung. Der Test wird durchgeführt, indem Sie Ihren Akku in einem anderen Telefon eines identischen Modells verwenden. Anschließend sollten Sie einfach die Ergebnisse vergleichen.

Das Telefon zeigt Aktivität an, wenn es nicht verwendet wird

Macht Ihr Gerät Geräusche oder schaltet sich der Bildschirm ein, wenn es nicht verwendet wird? Anrufe und Nachrichtenbenachrichtigungen sollten stumm gehalten werden, wenn das Gerät nicht verwendet wird. Wird Ihr Telefon ohne Grund neu gestartet? Dann kann jemand Fernzugriff auf dieses Gadget haben.

Das Ausschalten des Telefons dauert lange

Vor dem Ausschalten muss das Smartphone alle Anwendungen schließen, die es verarbeitet. Wenn ein Gadget Informationen an ein anderes Gerät überträgt, dauert es länger, einen bestimmten Vorgang abzuschließen. Wenn das Ausschalten Ihres Telefons länger als gewöhnlich dauert, insbesondere nach einer Textnachricht, einem Anruf, beim Surfen im Internet oder einer E-Mail, sendet es möglicherweise Informationen an Dritte.

Überprüfen Sie Ihr Telefon auf Abhörmaßnahmen

Hohe Batterietemperatur

Benutzen Sie Ihr Smartphone eine Zeit lang nicht aktiv und spielen Sie auch keine Spiele. Danach müssen Sie das Gerät von der Batterieseite aus berühren. Wenn Sie sich warm fühlen, besteht die Möglichkeit, dass das Gerät heimlich zur Übermittlung von Informationen verwendet wird. Dies ist jedoch kein klares Zeichen einer Überwachung.

Empfangen ungewöhnlicher Nachrichten

Erhalten Sie seltsame Textnachrichten, die zufällige Zeichen und Zahlen enthalten? Funktion Fernbedienung Verschiedene Spionageprogramme erfordern das Senden geheimer Textnachrichten an Ihr Telefon.

In einigen Situationen kann dies auftreten, insbesondere wenn die Software des Gadgets nicht ordnungsgemäß funktioniert. Wenn dies regelmäßig vorkommt, ist möglicherweise eine Spionageanwendung auf dem Telefon installiert.

Erhöhung der Menge der verwendeten Informationen

Weniger zuverlässige Spyware nutzt zusätzliche Optionen zum Senden der von Ihrem Android-Gerät gesammelten Daten. Daher sollten Sie auf jeden unerklärlichen Anstieg der monatlichen Datennutzung achten.

Fortgeschrittenere Spionage-Apps haben die Menge der verwendeten Daten erheblich reduziert, sodass sie nahezu unmöglich zu erkennen sind. Alte Programme können dank des stark gestiegenen monatlichen Traffic-Volumens noch identifiziert werden.

Spyware für Android

Sie können Spyware auf Android in Ihren Smartphone-Dateien finden. Gehen Sie dazu folgendermaßen vor:

- Öffnen Sie „Einstellungen“ und wählen Sie „Anwendungen“.

- Klicken Sie dann auf „Dienste starten“ oder „Anwendungen verwalten“.

- Wir suchen nach verdächtigen Dateien.

Gute Spyware verschleiert häufig Dateinamen, sodass sie nicht auffallen. In einigen Fällen können ihre Namen die folgenden Begriffe enthalten: Stealth, Monitor, Spion usw. Einige weniger fortgeschrittene Programme sind immer noch sehr leicht zu erkennen.

Sie müssen sich keine Sorgen machen, wenn Sie Hinweise auf die Verwendung von Spyware auf Ihrem Gerät finden. Es ist besser, unbekannte nicht zu löschen. Wenn verdächtige Software entdeckt wird, empfiehlt es sich, das Gerät zu einem Spezialisten in einem Servicecenter zu bringen.

Abhören von Mobiltelefonen

Zurücksetzen auf Werkseinstellungen

Wenn ja, wird durch diesen Vorgang jegliche Spyware entfernt. Der Benutzer sollte eine Sicherungskopie der Daten erstellen: Musik, Fotos, Kontakte. Wenn Sie dies tun, benötigen Sie weiterhin einen wirksamen Passcode, um künftigen unbefugten Zugriff auf Ihr Gadget zu verhindern.

Für Android-Gadgets gibt es eine AppNotifier-Anwendung, die eine E-Mail sendet, wenn Programme auf das Gerät heruntergeladen wurden. Das Dienstprogramm warnt, wenn jemand einen Vorgang ausführen möchte, der nicht ausgeführt werden sollte.

Was tun, wenn Sie Spyware finden?

Das kann ein Schock sein. Viele Opfer sind sich der Existenz dieser Art von Software gar nicht bewusst. Wenn Sie ungewöhnliches Verhalten auf Ihrem Telefon oder Tablet bemerken, lohnt es sich, dies zu überprüfen. Es ist wichtig zu bedenken, dass es heutzutage viele leistungsstarke Spyware-Programme gibt.

Datenschutz-App

Zunahme

Zunahme Die Datenschutz-App wurde von SnoopWall entwickelt. Das Dienstprogramm ist sehr nützlich für Android-Tablets und Smartphones. Die Software führt eine vollständige Prüfung des Gadgets durch und erstellt eine Liste aller verdächtigen und potenziell gefährlichen Programme.

Warum verwendet Brightest Torch beispielsweise die geografischen Koordinaten des Benutzers? Warum braucht er gegebene Informationen? In den Vereinigten Staaten wurde der Programmentwickler für solche Aktivitäten von der Federation of Trade Commission bestraft.

Im gesamten Zeitraum wurde das Taschenlampen-Spionageprogramm von mehr als 50 Millionen Android-Nutzern installiert. Der Entwickler sammelte nicht nur Benutzerkoordinaten nahezu in Echtzeit, sondern verkaufte die Informationen auch an Werbenetzwerke und andere Käufer.

Einige andere Android-Programme führen heimlich ähnliche bösartige Aktivitäten aus, können aber recht anständig aussehen. Die Privacy App erkennt solche Spione. Es zeigt, welche Anwendungen Zugriff auf die folgenden Systeme haben:

- Mikrofon.

- W-lan.

- Bluetooth.

- Camcorder.

- Andere Sensoren.

Jetzt können wir eine Schlussfolgerung darüber ziehen, welche Programme viele „zusätzliche“ Befugnisse haben.

Zunahme

Zunahme Die Entwickler der Privacy App führten Tests mit 90.000 Anwendungen aus dem Google Play-Katalog durch und stellten eine Datenbank mit „riskanten“ Programmen zusammen. Der Entwicklungs- und Testprozess dauerte 14 Monate. Solche Tests haben gezeigt, dass mindestens 20 % des Google Play-Katalogs um Erlaubnis für den Zugriff auf Daten bitten, die sie zur Bereitstellung grundlegender Funktionen eigentlich nicht benötigen.

Einige Programme sammeln eingegebene Passwörter, während sie im Hintergrund laufen. Andere Software macht Fotos vom Benutzer, ohne den Blitz einzuschalten.

Eine weitere Funktionalität der Privacy App ermöglicht die Berechnung eines „Privacy Index“, der angezeigt wird allgemeine Sicherheit alle installierte Programme. Das Dienstprogramm bietet eine Sicherheitsbewertung für finanzielle Zwecke mobile Anwendungen und entfernt Spyware.

Fast alle Benutzer sind heute mit Viren und den Folgen ihrer Auswirkungen auf Computersysteme vertraut. Unter allen am weitesten verbreiteten Bedrohungen nimmt Spyware einen besonderen Platz ein, die die Aktionen von Benutzern überwacht und vertrauliche Informationen stiehlt. Als nächstes zeigen wir, was solche Anwendungen und Applets sind, und diskutieren die Frage, wie man Spyware auf einem Computer erkennt und eine solche Bedrohung beseitigt, ohne das System zu beschädigen.

Was ist Spyware?

Beginnen wir mit der Tatsache, dass Spionageanwendungen oder ausführbare Applets, die üblicherweise als Spyware bezeichnet werden, keine Viren im eigentlichen Sinne sind. Das heißt, sie haben praktisch keinen Einfluss auf die Integrität oder Leistung des Systems, obwohl sie sich bei der Infektion von Computern ständig im RAM befinden und einen Teil der Systemressourcen verbrauchen können. Dies hat jedoch in der Regel keinen großen Einfluss auf die Leistung des Betriebssystems.

Ihr Hauptzweck besteht jedoch genau darin, die Arbeit des Benutzers zu überwachen und, wenn möglich, vertrauliche Daten zu stehlen, E-Mails zu fälschen, um Spam zu versenden, Anfragen im Internet zu analysieren und auf Websites mit Malware umzuleiten, Informationen auf der Festplatte zu analysieren usw . Selbst Es versteht sich von selbst, dass jeder Benutzer zum Schutz mindestens ein primitives Antivirenpaket installiert haben muss. Allerdings bieten größtenteils weder kostenlose Antivirenprogramme noch insbesondere die integrierte Windows-Firewall absolutes Vertrauen in die Sicherheit. Einige Anwendungen werden möglicherweise einfach nicht erkannt. Hier stellt sich eine völlig logische Frage: „Was sollte dann der Schutz eines Computers vor Spyware sein?“ Versuchen wir, die wichtigsten Aspekte und Konzepte zu betrachten.

Arten von Spyware

Bevor Sie mit einer praktischen Lösung fortfahren, sollten Sie genau verstehen, welche Anwendungen und Applets zur Spyware-Klasse gehören. Heute gibt es mehrere Haupttypen:

- Schlüssellogger;

- Festplattenscanner;

- Bildschirmspione;

- Postspione;

- Proxy-Spione.

Jedes dieser Programme wirkt sich unterschiedlich auf das System aus. Als Nächstes schauen wir uns daher an, wie genau Spyware in einen Computer eindringt und welche Auswirkungen sie auf ein infiziertes System haben kann.

Methoden zum Eindringen von Spyware in Computersysteme

Aufgrund der unglaublichen Entwicklung der Internettechnologien ist das World Wide Web heute der wichtigste offene und schwach geschützte Kanal, über den Bedrohungen dieser Art in lokale Computersysteme oder Netzwerke eindringen.

In manchen Fällen wird Spyware vom Benutzer selbst auf dem Computer installiert, so paradox das auch klingen mag. In den meisten Fällen weiß er nicht einmal davon. Und alles ist banal einfach. Sie haben beispielsweise ein scheinbar interessantes Programm aus dem Internet heruntergeladen und die Installation gestartet. In den ersten Phasen sieht alles wie gewohnt aus. Aber dann erscheinen manchmal Fenster, in denen Sie aufgefordert werden, ein zusätzliches Softwareprodukt oder Add-on für Ihren Internetbrowser zu installieren. Normalerweise ist das alles im Kleingedruckten geschrieben. Der Benutzer, der versucht, den Installationsprozess schnell abzuschließen und mit der Arbeit mit der neuen Anwendung zu beginnen, beachtet dies oft nicht, stimmt allen Bedingungen zu und ... erhält letztendlich einen eingebetteten „Agenten“ zum Sammeln von Informationen.

Manchmal wird Spyware im Hintergrund auf einem Computer installiert und dann als wichtige Systemprozesse getarnt. Hier gibt es möglicherweise viele Möglichkeiten: die Installation ungeprüfter Software, das Herunterladen von Inhalten aus dem Internet, das Öffnen zweifelhafter E-Mail-Anhänge und sogar den einfachen Besuch einiger unsicherer Ressourcen im Internet. Wie bereits klar ist, ist es einfach unmöglich, eine solche Installation ohne besonderen Schutz zu verfolgen.

Folgen der Exposition

Was den durch Spione verursachten Schaden betrifft, so hat dieser, wie bereits erwähnt, im Allgemeinen keinerlei Auswirkungen auf das System, jedoch sind Benutzerinformationen und persönliche Daten gefährdet.

Die gefährlichste aller Anwendungen dieser Art sind die sogenannten Keylogger, oder einfacher Keylogger. Sie sind diejenigen, die in der Lage sind, den Zeichensatz zu überwachen, was dem Angreifer die Möglichkeit gibt, an dieselben Logins und Passwörter, Bankdaten oder Karten-PIN-Codes und alles andere zu gelangen, was der Benutzer nicht einer breiten Öffentlichkeit zur Verfügung stellen möchte Bereich von Menschen. In der Regel erfolgt nach der Ermittlung aller Daten der Versand entweder an einen Remote-Server oder per E-Mail, natürlich im versteckten Modus. Daher wird empfohlen, zum Speichern solch wichtiger Informationen spezielle Verschlüsselungsprogramme zu verwenden. Darüber hinaus empfiehlt es sich, Dateien nicht auf einer Festplatte zu speichern (Festplattenscanner können sie leicht finden), sondern auf Wechselmedien oder zumindest auf einem Flash-Laufwerk und immer zusammen mit dem Entschlüsselungsschlüssel.

Unter anderem halten viele Experten die Verwendung der Bildschirmtastatur für die sicherste Lösung, obwohl sie die Unannehmlichkeiten dieser Methode erkennen.

Eine Bildschirmverfolgung im Hinblick darauf, was genau der Benutzer tut, ist nur dann gefährlich, wenn vertrauliche Daten oder Registrierungsdaten eingegeben werden. Der Spion macht nach einer gewissen Zeit einfach Screenshots und sendet diese an den Angreifer. Die Verwendung der Bildschirmtastatur wie im ersten Fall führt zu keinen Ergebnissen. Und wenn zwei Spione gleichzeitig arbeiten, können Sie sich nirgendwo verstecken.

Die E-Mail-Verfolgung erfolgt über Ihre Kontaktliste. Das Hauptziel besteht darin, den Inhalt des Briefes beim Versenden zum Zwecke des Spam-Versands zu ersetzen.

Proxy-Spione sind nur in dem Sinne schädlich, dass sie das lokale Computerterminal in eine Art Proxy-Server verwandeln. Warum ist das notwendig? Ja, nur um sich bei illegalen Handlungen beispielsweise hinter der IP-Adresse des Benutzers zu verstecken. Davon hat der Nutzer natürlich keine Ahnung. Nehmen wir an, jemand hat das Sicherheitssystem einer Bank gehackt und einen bestimmten Geldbetrag gestohlen. Die Überwachung der Aktionen autorisierter Dienste zeigt, dass der Hack von einem Terminal mit dieser oder jener IP-Adresse aus durchgeführt wurde, das sich an dieser oder jener Adresse befand. Die Geheimdienste kommen zu einer ahnungslosen Person und schicken sie ins Gefängnis. Ist daran wirklich nichts Gutes?

Erste Symptome einer Infektion

Kommen wir nun zum Üben. Wie können Sie Ihren Computer auf Spyware überprüfen, wenn plötzlich aus irgendeinem Grund Zweifel an der Integrität des Sicherheitssystems aufkommen? Dazu muss man wissen, wie sich die Auswirkungen solcher Anwendungen im Frühstadium bemerkbar machen.

Wenn ohne ersichtlichen Grund ein Leistungsabfall festgestellt wird oder das System regelmäßig „einfriert“ oder überhaupt nicht mehr funktioniert, sollten Sie sich zunächst die Auslastung des Prozessors und des Arbeitsspeichers ansehen und auch alle aktiven Prozesse überwachen.

In den meisten Fällen sieht der Benutzer im selben „Task-Manager“ unbekannte Dienste, die zuvor nicht im Prozessbaum vorhanden waren. Dies ist nur der erste Anruf. Die Ersteller von Spyware sind alles andere als dumm, deshalb erstellen sie Programme, die sich als Systemprozesse tarnen, und es ist einfach unmöglich, sie ohne spezielle Kenntnisse manuell zu identifizieren. Dann beginnen Probleme mit der Verbindung zum Internet, Änderungen der Startseite usw.

So überprüfen Sie Ihren Computer auf Spyware

Beim Scannen helfen Standard-Antivirenprogramme hier nicht weiter, insbesondere wenn sie die Bedrohung bereits übersehen haben. Sie benötigen mindestens eine tragbare Version wie Dr. Web Cure It! oder Kaspersky Virus Removal Tool (oder noch besser, so etwas wie Rescue Disc, das das System scannt, bevor es startet).

Wie finden Sie Spyware auf Ihrem Computer? In den meisten Fällen wird empfohlen, gezielte Spezialprogramme der Anti-Spyware-Klasse (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware usw.) zu verwenden. Der Scanvorgang in ihnen erfolgt vollständig automatisiert, ebenso wie die anschließende Löschung. Aber auch hier gibt es Dinge, auf die es sich zu achten lohnt.

So entfernen Sie Spyware von Ihrem Computer: Standardmethoden und verwendete Software von Drittanbietern

Sie können Spyware sogar manuell von Ihrem Computer entfernen, allerdings nur, wenn das Programm nicht getarnt ist.

Gehen Sie dazu zum Abschnitt „Programme und Funktionen“, suchen Sie in der Liste nach der gesuchten Anwendung und starten Sie den Deinstallationsvorgang. Stimmt, das Windows-Deinstallationsprogramm ist, gelinde gesagt, nicht sehr gut, da es nach Abschluss des Vorgangs eine Menge Computermüll hinterlässt. Daher ist es besser, spezielle Dienstprogramme wie iObit Uninstaller zu verwenden, das zusätzlich zur Deinstallation im Standardmäßig können Sie einen detaillierten Scan durchführen, um nach verbleibenden Dateien oder sogar Schlüsseln und Einträgen in der Systemregistrierung zu suchen.

Nun ein paar Worte zum sensationellen Spyhunter-Dienstprogramm. Viele Leute nennen es fast ein Allheilmittel gegen alle Krankheiten. Da sind wir anderer Meinung. Es scannt das System noch, aber manchmal gibt es ein falsches Positiv. Das ist nicht das Problem. Tatsache ist, dass sich die Deinstallation als recht problematisch erweist. Dem durchschnittlichen Benutzer schwirrt allein die Anzahl der auszuführenden Aktionen durch den Kopf.

Was verwenden? Der Schutz vor solchen Bedrohungen und die Suche nach Spyware auf Ihrem Computer können beispielsweise auch mit dem ESETNOD32- oder Smart Security-Paket bei aktivierter Anti-Theft-Funktion erfolgen. Allerdings wählt jeder für sich selbst, was für ihn besser und einfacher ist.

Legalisierte Spionage in Windows 10

Aber das ist nicht alles. Alle oben genannten Punkte betrafen nur, wie Spyware in das System eindringt, wie sie sich verhält usw. Aber was tun, wenn Spionage legal ist?

Windows 10 schnitt in dieser Hinsicht nicht gut ab. Hier gibt es eine Reihe von Diensten, die deaktiviert werden müssen (Kommunikation von Daten mit entfernten Microsoft-Servern, Verwendung der Identität zum Empfangen von Anzeigen, Senden von Daten an ein Unternehmen, Standortbestimmung mithilfe von Telemetrie, Empfangen von Updates von mehreren Standorten usw.).

Gibt es 100% Schutz?

Wenn man sich genau anschaut, wie Spyware auf einen Computer gelangt und was sie hinterher anrichtet, lässt sich über 100-prozentigen Schutz nur eines sagen: Es gibt ihn nicht. Selbst wenn Sie das gesamte Arsenal an Sicherheitstools nutzen, können Sie sich der Sicherheit zu 80 Prozent sicher sein, mehr nicht. Allerdings sollten keine provozierenden Handlungen seitens des Nutzers selbst erfolgen, etwa durch den Besuch dubioser Seiten, die Installation unsicherer Software, das Ignorieren von Antiviren-Warnungen, das Öffnen von E-Mail-Anhängen aus unbekannten Quellen usw.

fb.ru

Spybot. Entfernen von Spyware-Programmen

Hauptfunktion: Erkennung und Entfernung verschiedener Arten von Spyware

Programmseite: www.safer-networking.org

Lizenz: kostenloses Programm

Betriebssystem: alle Windows-Versionen

Die hier verwendete Programmversion: 2.2

Verteilungsvolumen: 15,6 MB

Möglichkeiten

Wenn Sie morgens Ihren Computer einschalten und automatisch eine unbekannte Seite mit kommerzieller Werbung in Ihrem Browserfenster geladen wird, bedeutet dies, dass sich ein Spion auf Ihrem Computer befindet.

Spyware kann nicht einmal als vollwertiges Programm bezeichnet werden. Dabei handelt es sich um Codefragmente, die bekannten Computerviren ähneln. Doch im Gegensatz zu Viren haben sie meist nicht das Ziel, möglichst viele Menschen zu infizieren. weitere Dateien oder senden Sie sich an Kontakte von Adressbuch. Der Spion sammelt Informationen und sendet sie an den „Meister“. Abhängig von diesen Informationen kann der Spion beispielsweise Werbung anzeigen. Es kommt vor, dass von einem Spion abgefangene Daten von Angreifern verwendet werden, um „im Namen“ eines ehrlichen Benutzers auf verschiedene Ressourcen zuzugreifen.

Manchmal sehen Spione wie legitime Add-ons zu Freeware-Software (Shareware) aus nützliche Programme. Manchmal werden sie sogar im Kleingedruckten im „Lizenzvertrag“ erwähnt.

Spybot – Search & Destroy, ein Programm mit einem bedrohlichen Namen („search and destroy“ – „finden und zerstören“), ist ein wirksames Mittel zur Bekämpfung von Spionen. Es ist jedes Mal ziemlich schwierig, dies auf Russisch auszusprechen, deshalb schreiben wir von jetzt an einfach Spybot.

Spybot bekämpft nicht nur Spione, sondern auch die folgenden „Bösen“ (Malware; die Liste ist nicht vollständig):

- Adware – zeigt Werbung auf Ihrem Computer an.

- Spyware ist ein echter Spion, die schlimmste Form von Adware. Verfolgt Ihre Gewohnheiten beim Herunterladen verschiedene Programme oder Besuch von Websites, liest persönliche Informationen, Kontonamen und Passwörter.

- Browser Helper Object (BHO) – Browser-Hilfsobjekt. Kleines Programm, was die Möglichkeiten erweitert, zum Beispiel Internet Explorer. Es kann Ihre Online-Aktivitäten heimlich überwachen und dazu führen, dass Ihr Browser instabil wird oder abstürzt.

- Browser-Hijacker ist ein „Hijacker“, der ohne Ihr Wissen die Startseite oder Suchseite des Browsers verändert. Kann aktiv verhindern, dass diese Seiten wieder normal werden.

- Dialer – „Dialer“, nutzt Ihr Modem, um bestimmte Nummern ohne Ihre Zustimmung anzurufen.

- Keylogger – fängt Tastenanschläge auf der Tastatur ab und zeichnet sie auf.

- Trojaner - Trojaner, Trojanisches Pferd. Schleicht sich heimlich unter dem Deckmantel (oder als Teil) eines „seriösen“ Programms auf einen Computer.

- Wurm – ein Wurm, der installierte Programme nutzt, um sich so weit wie möglich zu verbreiten mehr Empfänger.

Windows Vista verfügt über ein eigenes integriertes Anti-Spyware-Tool namens Windows Defender. Unabhängig davon ermöglicht Windows Vista, soweit wir wissen, Spybot, seine Arbeit ohne Konflikte zu erledigen.

Analoga für GNU Linux, Mac OS und Microsoft Windows

Wir können sagen, dass die Betriebssysteme GNU Linux und Mac OS heute relativ frei von Spyware, Viren usw. sind. Zu Ihrem eigenen Schutz empfehlen wir 1) Ihr Betriebssystem und die installierten Programme regelmäßig zu aktualisieren; 2) Verwenden Sie Antiviren-Tools, zum Beispiel eines der im Avast-Kapitel aufgeführten; 3) Verwenden Sie die Comodo-Firewall; 4) Verwenden Sie einen sicheren Browser, zum Beispiel Firefox mit dem NoScript-Add-on, das die willkürliche Ausführung von Skripten beim Besuch von Websites blockiert. Mit diesen vorbeugenden Tools können Sie Ihren Computer unter GNU Linux oder Mac OS schützen.

Die Situation mit Microsoft Windows ein anderer. Jeden Tag gibt es viele Schadsoftware, und Angriffsmethoden werden immer besser und komplexer. Wir empfehlen, Sicherheitsmaßnahmen, einschließlich des Spybot-Programms, nicht zu vernachlässigen.

Wenn Ihr Computer jedoch von Malware angegriffen wurde und Sie nach anderen Lösungen als Spybot suchen, können wir Ihnen Folgendes empfehlen:

Spybot installieren

- Bevor Sie das Programm installieren und beherrschen, lohnt es sich möglicherweise, die Einführung zum Abschnitt „Notwendige Programme“ zu lesen.

- Klicken Sie auf das Spybot-Symbol. Wir erhalten eine Liste der Mirrors, auf denen Sie das Programm herunterladen und die Spybot-Distribution auf Ihre Festplatte herunterladen können.

- Befolgen Sie die Schritte im Abschnitt „Installieren von Spybot“.

- Nach der Installation des Programms kann das Distributionspaket von der Festplatte entfernt werden.

- Es gibt eine tragbare Version von Spybot, auf der keine Installation erforderlich ist Festplatte. Sie können ein solches Programm beispielsweise auf einem USB-Stick bei sich tragen. Weitere Informationen finden Sie im Abschnitt „Installieren und Verwenden von Spybot“.

Spybot installieren und verwenden

Auf dieser Seite:

Spybot installieren

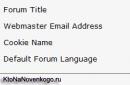

Führen Sie die Installationsdatei aus.

- Zuerst werden wir aufgefordert, eine Sprache auszuwählen. Wählen Sie „Russisch“ und klicken Sie auf „OK“.

- Das erste Fenster heißt uns willkommen. Weiter klicken".

- Ein Hinweis, dass es die Möglichkeit gibt, Geld für die Entwicklung des Projekts zu spenden. Die Entscheidung, ob Geld gespendet wird oder nicht, kann später getroffen werden, aber jetzt wählen wir „...Ich installiere Spybot für den privaten Gebrauch und werde später entscheiden.“ Weiter klicken".

- Wählen Sie zwischen dem einfachen (automatischen) und detaillierteren (manuellen) Installationsmodus. Die erste Option ist „Weiter“.

- Lizenzvereinbarung. Wir stimmen zu und klicken auf „Weiter“.

- Information „Alles ist bereit für die Installation.“ Klicken Sie auf „Installieren“.

Wenn die Installation abgeschlossen ist, wird das Fenster „Installationsassistent wird abgeschlossen“ mit drei Optionen angezeigt. Wenn wir das Programm sofort ausführen möchten, hinterlassen Sie im ersten Punkt ein Häkchen und klicken Sie auf die Schaltfläche „Fertig stellen“.

Tragbare Version

- Starten Sie die heruntergeladene Datei. Wählen Sie im erscheinenden Fenster die russische Sprache aus und klicken Sie auf „OK“.

- Willkommensfenster. Weiter klicken".

- Lizenzvereinbarung. Aktivieren Sie das Kontrollkästchen „Ich akzeptiere die Bedingungen der Vereinbarung“ und klicken Sie auf „Weiter“.

- Wählen Sie den Ordner aus, in den das Archiv entpackt werden soll, und starten Sie den Entpackvorgang.

- Klicken Sie auf „Fertig stellen“.

Jetzt können Sie das Programm ausführen. Standardmäßig zeigt Spybot jedoch sein Hauptfenster mit aktivierter Benutzeroberfläche an Englische Sprache. Zur Russifizierung:

- Aktivieren Sie im Hauptprogrammfenster das Kontrollkästchen „Erweitertes Benutzermodul“. Zusätzliche Elemente werden angezeigt.

- Wählen Sie den Punkt „Einstellungen“.

- Wählen Sie in den Einstellungen die Registerkarte „Sprache“ und darin „Russisch“. OK klicken".

- Wir starten das Programm neu.

Nachfolgend wird die Verwendung von Spybot beschrieben.

Hauptprogrammfenster

Mal sehen, was Spybot uns bietet.

- Scansystem. Vollständiger Computerscan (alle Laufwerke) zur Erkennung von Schadcode.

- Scanne Dateien. Hier können Sie einzelne Dateien zum Scannen auswählen.

- Immunisierung. Ermöglicht Ihnen, Schutz zu schaffen, indem Sie insbesondere den Zugriff auf Websites verhindern, die eine potenzielle Sicherheitsbedrohung darstellen.

- Quarantäne. Spybot platziert hier Dateien, mit denen es Probleme gibt (es löscht sie nicht, sondern blockiert sie auf seine eigene Weise).

- Spenden. Der Entwickler bietet an, bei seiner Arbeit zu helfen.

- Statistiken. Informationen über die durchgeführten Scans und die Ergebnisse der Bekämpfung von Schadcode.

- Aktualisieren. Hier können Sie das Programm und die Anti-Spyware-Datenbank manuell aktualisieren.

Es gibt andere Tools, die Spybot-Entwickler als „fortgeschritten“ und „professionell“ bezeichnen, aber dazu später mehr.

Scansystem

Im Gegensatz zu vielen Antivirenprogramme Spybot durchsucht nicht alle Dateien nacheinander, sondern geht zu den am stärksten gefährdeten Stellen in Ihrem System und prüft, ob ihm schädlicher Code bekannt ist.

- Klicken Sie auf die Schaltfläche „Systemscan“.

- Das Fenster „Systemscan“ wird geöffnet. In der linken Spalte sind die Hauptaktionen aufgeführt, die sich auf das Scannen beziehen, und auf der rechten Seite sind drei Bereiche aufgeführt, die uns bei der Navigation durch weitere Schritte helfen.

- Klicken Sie auf die Schaltfläche „Scannen starten“.

Spybot schlägt vor, zunächst das System von temporären Dateien zu befreien.

Dadurch wird vorhandener „Softwaremüll“ auf Ihrem Computer entfernt und der Vorgang beschleunigt: Wenn Spybot später eine Gefahr erkennt, müssen Sie nicht mehr Bildschirm für Bildschirm scrollen. Durch das Löschen temporärer Dateien auf Ihrem Computer wird das System nicht beschädigt und Ihre Arbeitsdaten oder installierten Programme werden nicht gelöscht. Sie können eine beliebige Option auswählen. Die Systemprüfung beginnt. Je mehr Dateien sich auf der Festplatte befinden, desto länger dauert dieser Vorgang. Sie können den Scan jederzeit unterbrechen, indem Sie auf die Schaltfläche „Scan abbrechen“ klicken.

- Nach der Überprüfung müssen Sie auf die Schaltfläche „Suchergebnisse anzeigen“ klicken.

Spybot zeigt alle gefundenen Probleme an. Neben den Namen gibt es Indikatoren für die „Bedrohungsstufe“: Je länger der Balken, desto wahrscheinlicher das Risiko.

Bei der „Bedrohungsstufe“ handelt es sich um eine Schätzung. Es macht keinen Sinn, Alarm zu schlagen, wenn Sie kurze Streifen sehen, ähnliche Themen was ist auf dem Bild. Sie meinen dies oder das Programmcode, das nicht sehr empfindlich auf Ihre Privatsphäre achtet. Zum Beispiel Cookies, die Informationen über die von Ihnen besuchten Websites speichern. Sie können diese Bedrohungen jedoch beseitigen, indem Sie einfach auf die Schaltfläche „Markierte beheben“ in der unteren rechten Ecke des Fensters klicken.

Obwohl Spybot Vorgänge automatisch protokolliert, können Sie jederzeit anweisen, dass die Ergebnisse in eine Protokolldatei geschrieben werden (Option in der linken Spalte).

Ausgewählte Dateien scannen

Im Wesentlichen geschieht dies auf die gleiche Weise, aber im Hauptfenster von Spybot müssen Sie die Schaltfläche „Dateien scannen“ auswählen.

In der linken Spalte auswählen notwendigen Dateien und/oder Ordner. Spybot zeigt sie auf der rechten Seite des Fensters an und überprüft sie.

Immunisierung

Es wäre gut, Ihren Computer nicht nur auf Probleme zu scannen, sondern auch vorbeugende Maßnahmen zu ergreifen und wichtige Komponenten zu schützen.

Spybot-Entwickler nennen „Immunisierung“ die vorbeugende „Impfung“ des Browsers gegen „Spyware“, das Blockieren schädlicher Cookies, Versuche, Malware zu installieren, den Besuch bösartiger Websites usw.

- Klicken Sie im Hauptfenster von Spybot auf die Schaltfläche „Immunisierung“.

- Es erscheint ein Fenster, in dem Sie aufgefordert werden, die zu verwendenden Konten auszuwählen. Windows-Einträge Sie möchten sich impfen lassen. Wenn Sie der einzige Benutzer am Computer sind und sich mit Administratorrechten anmelden, gibt es keinen großen Unterschied. Normalerweise arbeiten jedoch mehrere Personen an Ihrem Computer. Daher ist es möglicherweise besser, sich nur auf Ihr Konto zu beschränken.

- Klicken Sie auf die Schaltfläche Ihrer Wahl und gelangen Sie zum Fenster „Immunisierung“.

- Wenn ein Browser geöffnet ist, bietet Spybot an, ihn zu schließen, um die Immunisierung korrekt durchzuführen. Wir machen das und klicken auf die Schaltfläche „System prüfen“.

- Wenn Spybot den Scan abschließt, sehen wir eine Meldung über die Ergebnisse.

- Klicken Sie auf die Schaltfläche „Impfung beantragen“.

- Fensterwarnung zu Administratorrechten. Wir bestätigen.

- Das Ergebnis der Impfung sieht wie auf dem Bild aus.

Aktualisieren

Es ist sehr einfach, das Programm manuell zu aktualisieren. Klicken Sie dazu einfach im Hauptfenster auf die Schaltfläche „Aktualisieren“.

Das Update-Fenster wird geöffnet. Es zeigt den Programmstatus an. Sie können eine (manuelle) Aktualisierung des Programms und der Datenbank erzwingen, indem Sie auf die Schaltfläche „Aktualisieren“ klicken.

Erweiterte Funktionen

Im letzten Kapitel haben wir uns mit den Hauptfunktionen von Spybot vertraut gemacht. Darüber hinaus bieten die Entwickler eine Reihe interessanter Optionen an, die sie „Advanced“ und „Professional“ nennen. Die meisten sind in der kommerziellen Version von Spybot verfügbar, einige werden wir uns weiter unten ansehen.

Auf dieser Seite:

Berichtsersteller

Mit dieser einfachen Funktion können Sie einen Bericht aus verschiedenen Protokolldateien erstellen. Ein solcher Bericht kann nützlich sein, wenn Sie auf ungewöhnlichen (schwer zu entfernenden) Schadcode stoßen und professionelle Unterstützung benötigen. Der Bericht kann an Spybot-Entwickler gesendet werden.

Einstellungen

- Sprache. Standardmäßig startet Spybot mit einer Benutzeroberfläche in Russisch, aber bei Bedarf können Sie die Sprache auf eine andere umstellen.

- Region. Sie können auswählen, welches System gescannt werden soll (nur intern oder auch extern) und welches Profil (aktuell oder alle) gescannt werden soll Windows-Benutzer auf diesem Computer).

- Kategorien. Hier ist eine Liste verschiedene Typen Schadcode, auf den Spybot das System überprüft.

- Integration in das System. Standardmäßig erstellt Spybot Kontextmenü im Windows Explorer, platziert sich im Startup und erstellt ein Symbol in der Taskleiste. All dies kann auf Wunsch deaktiviert werden.

- Systemdienste. Aktivierung verschiedener Teile (Module) von Spybot.

- Browser. Auf dem System können mehrere Browser installiert sein (z. B. Internet Explorer, Mozilla Firefox Und Google Chrome). Mit dieser Option können Sie das Scannen eines bestimmten Browsers deaktivieren (z. B. wenn Sie ihn kaum nutzen).

- Blatt ignorieren. Wenn Ihnen Spybot nicht wählerisch genug erscheint – es scannt und blockiert beispielsweise Dinge, die nicht gescannt werden müssen, geschweige denn blockiert werden muss –, können Sie hinzufügen das gewünschte Programm oder die Site-Adresse in der „Whitelist“.

- Planer. Anstatt Scans manuell durchzuführen, ist es manchmal bequemer, Spybot dies selbst und nach einem Zeitplan durchführen zu lassen.

- Dialoge. Verschiedene Tipps, Informationsfenster, Vorschläge für weitere Aktionen: Sie alle können in diesem Menü ein- oder ausgeschaltet werden.

Andere

- Bootstrapping-Tools. An dieser Stelle gibt es viele verschiedene Registerkarten. Insbesondere die Liste derjenigen, die in gestartet wurden Windows-Prozesse, Einrichten von Programmen im Startup, Sie können sie sogar anzeigen und bearbeiten hosts-Datei, wo Windows Informationen über Webseitenumleitungen speichert. Änderungen werden in der Regel vorgenommen Windows-Registrierung Wir empfehlen daher, sehr vorsichtig zu sein. Vor allem, wenn Sie sich nicht sicher genug fühlen.

- Rootkit-Scanner. Scannen nach Rootkits – Programme zum Maskieren von Spuren des Vorhandenseins und Betriebs von Schadcode.

Tragbare Version von Spybot

Die portable Version erfordert keine Installation. Es kann beispielsweise auf einem USB-Stick gespeichert und dort verwendet werden verschiedene Computer der Notwendigkeit. Darüber hinaus sind Spuren der Nutzung der portablen Version auf einem bestimmten Computer schwieriger zu erkennen.

Hinweis: Bitte beachten Sie die Zeile nützliche Dienstprogramme zur Bekämpfung von Viren und anderem Schadcode aus unserem Abschnitt „Nützliche Programme“.

Wie Sie die tragbare Version von Spybot herunterladen, ausführen und russifizieren, erfahren Sie jetzt im entsprechenden Kapitel unseres Handbuchs. Diese Seite wird aus Gründen der Kompatibilität mit anderen Sprachversionen vorübergehend hier belassen.

Fragen und Test

Frage: Kann Spybot beim Herunterladen automatisch das Internet nach Updates durchsuchen?

Antwort: Vielleicht, aber nur in der erweiterten (kostenpflichtigen) Version. Da wir die kostenlose Version des Programms verwenden, müssen wir die Suche nach Updates manuell durchführen, wie in diesem Kapitel beschrieben.

Frage: Im Menüpunkt „Modus“ gibt es einen Wechsel in den „Erweiterten Modus“. Sagen Sie uns kurz, was es ist und warum es benötigt wird.

Antwort: Ja, Spybot kann im erweiterten Modus arbeiten. Es wird verfügbar zusätzliche Einstellungen Programme, zum Beispiel das Erstellen von Ausnahmen beim Überprüfen des Systems, das Verwalten eines Taskplaners, das Ändern des Programmdesigns usw zusätzliche Werkzeuge, insbesondere Überprüfung auf Inkompatibilitäten in der Registrierung, Einrichten des Windows-Startvorgangs, Ausblenden ändern Interneteinstellungen Explorer usw. Aber für effiziente Arbeit Die Standardeinstellungen von Spybot sind ausreichend.

Minitest

1. Welches der Programme – Cobian Backup oder Spybot – verfügt über ernsthaftere Tools zur Bekämpfung von „Spionen“?

- Cobian-Backup

- Spybot

- Ungefähr gleich in der Funktion

- Sie unterscheiden sich in ihrer Funktion, es ist falsch, sie zu vergleichen

2. Wie heißt Adware?

- Eine der Kategorien von Computerviren

- Shareware

- Irgendein bösartiger Code

- Programme, die Werbung zeigen

3. Finden Sie die falsche Aussage.

- Spy sieht möglicherweise wie ein legitimes Add-on zu einem nützlichen Programm aus

- Einige „Spione“ können Tastenanschläge auf der Tastatur abfangen

- Die von „Spionen“ gesammelten Daten können verwendet werden, um im Auftrag eines seriösen Benutzers auf Ressourcen zuzugreifen

- Windows XP verfügt über ein eigenes Anti-Spyware-Tool

4. Welches der „Symptome“ ist höchstwahrscheinlich eine Folge der Arbeit des „Spions“?

- Beim Starten des Browsers erscheint eine unbekannte Werbeseite

- Das Mailprogramm meldet, dass der Mailserver nicht erreichbar ist

- In der Windows-Hardwareliste sind einige Elemente mit Fragezeichen gekennzeichnet

- Wellen und Farbstreifen laufen über den Bildschirm.

5. Was ist TeaTimer?

- Anzahl der bei einem Computerscan entdeckten Spyware

- Eine residente Spybot-Komponente, die die Ausführung bösartiger Prozesse verhindert

- Spezielles Spybot-Tool zum Speichern und Wiederherstellen der Windows-Registrierung

- Timer in der englischen Windows-Version, der signalisiert, dass es Zeit ist, Tee zu trinken

6. Vorbeugende „Impfung gegen Spione“ heißt in der Spybot-Sprache...

- Hygiene

- Impfung

- Immunisierung

- Amputation

7. Wählen Sie die richtige Endung des Satzes: „Um von Spybot vorgenommene Änderungen rückgängig zu machen, sollten Sie …“

- ...nutzen Sie die integrierte „Wiederherstellen“-Funktion von Spybot

- ...versuchen Sie, Daten aus dem Windows-Papierkorb wiederherzustellen

- ...Start besonderer Nutzen AntiSpybot

- ...starten Sie Ihren Computer sofort neu.

securityinabox.org

Spyware: Wie finden Sie Spionagesoftware auf Ihrem Computer?

Der Begriff Spyware bezieht sich auf ein Spionageprogramm, das im geheimen Modus auf einem Computer installiert wird und dessen Zweck darin besteht, Konfigurationsinformationen zu sammeln Computersystem und Benutzeraktivität. Das heißt, alle Informationen über Ihre Aktionen im Internet und innerhalb des Betriebssystems können Angreifern zugänglich gemacht werden.

Um einen solchen negativen Einfluss von außen zu vermeiden, ist es notwendig, den Prozess der Einführung von Drittanbieterprogrammen ohne Ihr Wissen zu kontrollieren. Heutzutage gibt es mehrere Haupttypen von Spyware, die den Benutzern unschätzbaren Schaden zufügen können.

Spyware-Klassifizierung

- Scanner Festplatte- ein Spionageprogramm, das den Inhalt der Festplatte untersucht, um wertvolle Informationen zu identifizieren, die anschließend an den Besitzer übertragen werden.

- Bildschirmspion – macht regelmäßig Screenshots und leitet diese Screenshots an den Besitzer weiter. Diese Art von Informationen ist für verschiedene Arten von Ransomware von Interesse.

- Proxy-Spion – wenn es auf einem Computer installiert ist, fungiert es als Proxy-Server, der es Ihnen ermöglicht, die IP-Adresse einer anderen Person zu verwenden, um Ihre Aktionen zu vertuschen.

- Mail-Spion – Sammlung von Informationen, einschließlich E-Mail-Adressen, die vor allem für Personen interessant sind, die Spam versenden.

- Keylogger– Aufzeichnung aller Tastenanschläge auf der Tastatur, was beispielsweise den Diebstahl von Kreditkartennummern ermöglicht.

Die obige Liste der Bedrohungen ist bei weitem nicht vollständig, umfasst jedoch die wichtigsten Arten von Spyware.

Spyware Terminator 2012

Grundsätzlich handelt es sich bei Programmen, mit denen Sie einen Spion auf Ihrem Computer ausfindig machen können, um kostenpflichtige Versionen ähnlicher Produkte. Gleichzeitig gibt es eine Reihe von Softwarelösungen, die kostenlose Funktionen anbieten, die es ermöglichen, das Betriebssystem von schädlichen Komponenten zu befreien.

Zum Beispiel, Freie Version Spyware Terminator 2012-Programm, das in der Freeware-Version keinen Virenschutz und keine Updates mit hoher Priorität bietet. Gleichzeitig ist die verfügbare Funktionalität davon Softwarelösung ermöglicht es Ihnen, Programme zu finden und zu entfernen, die als Spyware gelten.

Finden Sie Spyware auf Ihrem Computer: Vorgehensweise

Um sich in Zukunft vor Spyware zu schützen, sollten Sie im selben Reiter „Scannen“ einen automatischen Scan Ihres Computersystems auf Spyware einrichten. Natürlich verfügen auch Antivirenprogramme über eine ähnliche Funktionalität, aber gleichzeitig würde es nicht schaden, dies mit einem speziellen Tool in Form des oben besprochenen Programms zu überprüfen.

pauk-info.ru

TOP-Anti-Spyware-Programme für Computer

Hallo Freunde! Selbst wenn auf Ihrem PC ein gutes Antivirenprogramm installiert ist, kann es Sie nicht immer vor den Aktionen von Spyware-Skripten schützen. Sie sind in der Lage, in das System einzudringen, persönliche Daten zu stehlen und diese an die Server des Angreifers zu senden. Darüber hinaus empfehle ich die Verwendung der besten Anti-Spyware-Programme, auf die ich in diesem Artikel eingehen werde.

Effektive Software

Es gibt viele ähnliche Anwendungen, aber viele von ihnen erwecken lediglich den Anschein, als würden sie Spyware bekämpfen, indem sie zunächst den Kauf einer Lizenz erfordern. Mit einem Wort: Geld ist den Bach runter. Ich wollte die zehn Programme erstellen, die tatsächlich funktionieren, aber es gab nur acht davon. Vielleicht schlagen Sie nach der Lektüre der Rezension noch zwei weitere vor.

Super AntiSpyware

Einer der meisten effektive Lösungen, wodurch nicht nur Spyware, sondern auch Trojaner und Würmer eliminiert werden.

- Sogar mit heuristischer Analyse Potentielle Bedrohungen, die noch nicht in der Datenbank enthalten sind.

- Die Anwendung selbst wird mehrmals im Jahr aktualisiert und die Definitionen der Virensignaturen müssen zwei- bis dreimal im Monat manuell aktualisiert werden.

- Sie können sowohl das gesamte System als auch seine Komponenten scannen: RAM, Festplatten, Systemordner.

- Die Software zeichnet sich durch minimalen Ressourcenverbrauch und schnelle Überprüfung aus, was für einen Computer mit schwacher Hardware geeignet ist.

Spybot Search & Destroy

Es wird völlig kostenlos verteilt, bittet die Entwickler jedoch um finanzielle Unterstützung für die weitere Verbesserung des Projekts.

- Es kommt seinen direkten Aufgaben gut nach und weiß auch, wie man „Benutzerspuren“ sucht und entfernt. Dies ist relevant, wenn mehrere Personen den Laptop nutzen und Sie nicht möchten, dass diese Ihre Aktivität verfolgen können.

- Es verfügt über eine russische Benutzeroberfläche mit der Möglichkeit, das Erscheinungsbild (Skins) zu ändern.

- Es eliminiert nicht nur Spyware, sondern kann auch Werbeviren bekämpfen, die Browser verlangsamen.

- Selbst wenn das Dienstprogramm einen Fehler macht, können Sie jederzeit eine Wiederherstellung aus einem automatisch erstellten Backup durchführen.

Spyware-Terminator

Eines der ersten Programme seiner Art, das bis zum Auftauchen von Konkurrenten eine tadellose Führungsrolle im Kampf gegen Spyware spielte.

- Dabei handelt es sich um eine umfassende Lösung, bei der es sich um ein vollwertiges Antivirenprogramm handelt.

- Es steht ein „Deep Scan“-Modus zur Verfügung, der alle bekannten Bedrohungen findet;

- Funktioniert in Echtzeit, um ein Höchstmaß an Schutz zu bieten. Für einen geringeren Ressourcenverbrauch können Sie die Online-Überwachung in den Einstellungen deaktivieren;

- Das Vorhandensein der HIPS-Komponente ermöglicht es Ihnen, alle Sicherheitslücken im System zu schließen, sodass potenzielle Bedrohungen nicht durch sie eindringen können.

Microsoft Security Essentials

Meine Überprüfung der Anti-Spyware-Programme wird mit dem integrierten Dienstprogramm von fortgesetzt Microsoft. Im Neuzustand Windows-Versionen Es ist standardmäßig aktiviert, macht sich jedoch erst bemerkbar, wenn eine Gefahr erkannt wird.

- Findet schnell bösartige Skripte, die das System verlangsamen;

- Bekämpft Werbeviren in Browsern;

- Sichert alle vorgenommenen Änderungen, damit Sie sie später rückgängig machen können;

- Es gibt einen Aufgabenplaner, der dabei hilft, den Scanvorgang zu automatisieren;

- Arbeitet im Hintergrund, ohne die Aufmerksamkeit des Benutzers zu erregen;

- Die Datenbanken werden fast täglich aktualisiert.

Emsisoft Anti-Malware

Die Software ist für den Fall kostenlos Heimgebrauch, und Sie müssen für eine Gewerbelizenz bezahlen.

- Zusätzlich zu den typischen Anti-Spyware-Funktionen kann das Dienstprogramm das Verhalten verdächtiger Prozesse analysieren und diese bei Bedarf blockieren.

- Hervorragender Kampf gegen Keylogger, die alle Tastenanschläge aufzeichnen, um Logins und Passwörter zu berechnen;

- Erkennt und isoliert Trojaner und Würmer. Das heißt, es funktioniert als vollwertiges Antivirenprogramm.

- Es ist möglich, den Start zu steuern (gefährliche Prozesse und Dienste zu deaktivieren, die zusammen mit dem System geladen werden).

Was sonst wohltuende Vorteile Welche Funktion diese Software hat, können Sie nach dem Herunterladen und Installieren herausfinden.

Werbebewusst

Kann alles, was in der Beschreibung früherer Anwendungen aufgeführt wurde. Es gibt aber auch einzigartige Features, die die Software zu einer der besten der Welt machen.

- Kann Standortverfolgungssysteme blockieren, die beim Besuch von Websites möglicherweise automatisch aktiviert werden;

- Blockiert aggressive Werbung durch gründliches Scannen der Registrierung und Deaktivieren schädlicher Browser-Add-ons;

- Selbstaktualisierung der Datenbanken, die kein Eingreifen Ihrerseits erfordert;

- Anschließen von Plugins zur Modernisierung der Funktionalität. Sie können nach eigenem Ermessen Erweiterungen hinzufügen. Bedenken Sie jedoch, dass jeder von ihnen zusätzliche Systemressourcen verbraucht.

Malwarebytes Anti-Malware

Unsere Bewertung nähert sich langsam der Spitze. An zweiter Stelle in Bezug auf Fähigkeiten und Effizienz steht nützliche Software von Malwarebytes. In meinen früheren Veröffentlichungen habe ich es mehrmals erwähnt, als ich über das Blockieren lästiger Werbung gesprochen habe. Erinnern?

Der einzige Nachteil des Programms ist, dass es Shareware ist. Das heißt, es ist eine Testphase vorgesehen, nach der Sie eine Lizenz kaufen müssen. Für moderne „versierte“ Nutzer ist das aber kein Problem?

Ich werde nicht alle Vorteile aufzählen, um mich nicht zu wiederholen. Sie können die Vorteile der vorherigen Dienstprogramme lesen, sie zusammenzählen und erhalten eine vollständige Liste der Anti-Malware-Funktionen.

AVZ

Sehr seriöse Software, mit der nicht alle Anfänger zurechtkommen. Tatsächlich sind die Versionen 2016 viel einfacher als frühere Versionen dieser Software. Ich erinnere mich, dass ich mich vor ein paar Jahren mit AVZ auseinandersetzen musste, um einen Trojaner zu beseitigen. Es schien sofort, dass das Dienstprogramm äußerst kompliziert war. Aber dann habe ich es herausgefunden und es mehrmals verwendet. Cooles Zeug.

Sehr oft hinterlassen Leute Bewertungen auf Antiviren-Formularen und bitten darum, von diesem Programm erstellte Scan-Protokolle zu veröffentlichen. Und dann bieten sie eine Lösung in Form eines Skripts an, das in AVZ ausgeführt werden soll. Das heißt, um ein bestimmtes Problem zu lösen, einen gefährlichen Virus zu finden und zu entfernen, mit dem andere „Verteidiger“ nicht zurechtkommen, reicht es aus, den erforderlichen Code im Internet zu finden und ihn in das Ausführungsfenster einzufügen.