حاشية. ملاحظة: وتقدم المحاضرة النهائية التوصيات النهائية للتنفيذ الوسائل التقنيةتتم مناقشة حماية المعلومات السرية وخصائص ومبادئ تشغيل حلول InfoWatch بالتفصيل

حلول برنامج InfoWatch

الغرض من هذه الدورة ليس التعرف بشكل تفصيلي على التفاصيل الفنية لتشغيل منتجات InfoWatch، لذلك سنأخذها في الاعتبار من الجانب التسويقي الفني. تعتمد منتجات InfoWatch على تقنيتين أساسيتين - تصفية المحتوى ومراجعة إجراءات المستخدم أو المسؤول في مكان العمل. يعد أيضًا جزءًا من حل InfoWatch الشامل مستودعًا للمعلومات التي تركت نظام المعلومات ووحدة تحكم داخلية موحدة لإدارة الأمان.

تصفية محتوى قنوات تدفق المعلومات

السمة المميزة الرئيسية لتصفية محتوى InfoWatch هي استخدام النواة المورفولوجية. على عكس تصفية التوقيع التقليدية، تتمتع تقنية تصفية محتوى InfoWatch بميزتين - عدم الحساسية للترميز الأولي (استبدال بعض الأحرف بأخرى) والمزيد أداء عالي. نظرًا لأن النواة لا تعمل مع الكلمات، بل مع النماذج الجذرية، فإنها تقوم تلقائيًا بقطع الجذور التي تحتوي على ترميزات مختلطة. كما أن العمل مع الجذور، التي يوجد منها أقل من عشرة آلاف في كل لغة، وليس مع أشكال الكلمات، التي يوجد منها حوالي مليون في اللغات، يسمح للمرء بإظهار نتائج مهمة على معدات غير منتجة إلى حد ما.

تدقيق إجراءات المستخدم

لمراقبة إجراءات المستخدم مع المستندات محطة العملتقدم InfoWatch عدة أدوات اعتراضية في وكيل واحد على محطة العمل - أدوات اعتراضية لعمليات الملفات، وعمليات الطباعة، والعمليات داخل التطبيقات، والعمليات مع الأجهزة المتصلة.

مستودع المعلومات الذي خرج من نظام المعلومات عبر جميع القنوات.

تقدم شركة InfoWatch مستودعًا للمعلومات التي تركت نظام المعلومات. يتم تخزين المستندات التي يتم تمريرها عبر جميع القنوات المؤدية إلى خارج النظام - البريد الإلكتروني والإنترنت والطباعة والوسائط القابلة للإزالة - في تطبيق التخزين * (حتى 2007 - الوحدة النمطية خادم تخزين مراقبة حركة المرور) مع الإشارة إلى جميع السمات - الاسم الكامل وموقع المستخدم وإسقاطاته الإلكترونية (عنوان IP أو الحساب أو العنوان البريدي) وتاريخ ووقت المعاملة والاسم وسمات المستند. جميع المعلومات متاحة للتحليل، بما في ذلك تحليل المحتوى.

الإجراءات ذات الصلة

إن إدخال الوسائل التقنية لحماية المعلومات السرية يبدو غير فعال دون استخدام أساليب أخرى، وخاصة الأساليب التنظيمية. لقد ناقشنا بالفعل بعضًا منها أعلاه. الآن دعونا نلقي نظرة فاحصة على الإجراءات الضرورية الأخرى.

أنماط سلوك المخالفين

من خلال نشر نظام مراقبة الإجراءات بمعلومات سرية، بالإضافة إلى زيادة الوظائف والقدرات التحليلية، يمكنك التطوير في اتجاهين آخرين. الأول هو تكامل أنظمة الحماية ضد التهديدات الداخلية والخارجية. تظهر الحوادث التي وقعت في السنوات الأخيرة أن هناك توزيعًا للأدوار بين المهاجمين الداخليين والخارجيين، كما أن الجمع بين المعلومات الواردة من أنظمة مراقبة التهديدات الخارجية والداخلية سيجعل من الممكن اكتشاف مثل هذه الهجمات المجمعة. إحدى نقاط الاتصال بين الأمن الخارجي والداخلي هي إدارة حقوق الوصول، خاصة في سياق محاكاة حاجة إنتاجية لزيادة الحقوق من قبل الموظفين غير المخلصين والمخربين. أي طلبات للوصول إلى الموارد خارج نطاق الواجبات الرسمية يجب أن تتضمن على الفور آلية لمراجعة الإجراءات المتخذة بشأن تلك المعلومات. بل إنه أكثر أمانًا حل المشكلات التي تنشأ فجأة دون فتح الوصول إلى الموارد.

دعونا نعطي مثالا من الحياة. تلقى مسؤول النظام طلبًا من رئيس قسم التسويق لفتح الوصول إلى النظام المالي. ولإثبات الطلب، تم إرفاق تكليف من المدير العام بإجراء أبحاث تسويقية في عمليات شراء السلع التي تنتجها الشركة. نظرًا لأن النظام المالي هو أحد الموارد الأكثر حماية، ويتم منح الإذن بالوصول إليه من قبل المدير العام، رئيس القسم أمن المعلوماتكتبت حلاً بديلاً في التطبيق - ليس لمنح حق الوصول، ولكن لتحميل البيانات مجهولة المصدر (بدون تحديد العملاء) في قاعدة بيانات خاصة للتحليل. رداً على اعتراضات كبير المسوقين بأنه من غير المناسب له العمل بهذه الطريقة، سأله المدير "وجهاً لوجه": "لماذا تحتاج إلى أسماء العملاء - هل تريد دمج قاعدة البيانات؟ " " - وبعد ذلك ذهب الجميع للعمل . لن نعرف أبدًا ما إذا كانت هذه محاولة لتسريب المعلومات، ولكن مهما كان الأمر، فقد كان النظام المالي للشركة محميًا.

منع التسربات أثناء التحضير

هناك اتجاه آخر لتطوير نظام لرصد الحوادث الداخلية بالمعلومات السرية وهو بناء نظام لمنع التسرب. خوارزمية التشغيل لمثل هذا النظام هي نفسها الموجودة في حلول منع التسلل. أولاً، يتم بناء نموذج الدخيل، ويتكون منه "توقيع المخالفة"، أي تسلسل تصرفات الدخيل. إذا تزامنت عدة إجراءات للمستخدم مع توقيع الانتهاك، فسيتم توقع الخطوة التالية للمستخدم، وإذا تطابقت أيضًا مع التوقيع، يتم إطلاق إنذار. على سبيل المثال، تم فتح مستند سري واختيار جزء منه ونسخه إلى الحافظة، ثم تم إنشاء مستند جديد ونسخ محتويات الحافظة إليه. يفترض النظام أنه إذا تم حفظ مستند جديد بدون التصنيف "سري"، فهذه محاولة للسرقة. لم يتم إدخال محرك أقراص USB بعد، ولم يتم إنشاء الرسالة، ويقوم النظام بإبلاغ ضابط أمن المعلومات، الذي يتخذ القرار - بإيقاف الموظف أو تتبع أين تذهب المعلومات. بالمناسبة، يمكن استخدام نماذج سلوك الجاني (في مصادر أخرى - "ملفات التعريف") ليس فقط من خلال جمع المعلومات من وكلاء البرمجيات. إذا قمت بتحليل طبيعة الاستعلامات إلى قاعدة البيانات، فيمكنك دائمًا تحديد الموظف الذي يحاول، من خلال سلسلة من الاستعلامات المتسلسلة إلى قاعدة البيانات، الحصول على جزء معين من المعلومات. من الضروري مراقبة ما يفعله بهذه الطلبات على الفور، سواء كان يحفظها، أو يتصل بوسائط التخزين القابلة للإزالة، وما إلى ذلك.

تنظيم تخزين المعلومات

تعد مبادئ إخفاء الهوية وتشفير البيانات شرطًا أساسيًا لتنظيم التخزين والمعالجة الوصول عن بعديمكن تنظيمها باستخدام البروتوكول الطرفي، دون ترك أي معلومات على الكمبيوتر الذي تم تنظيم الطلب منه.

التكامل مع أنظمة المصادقة

عاجلاً أم آجلاً، سيتعين على العميل استخدام نظام مراقبة الإجراءات بوثائق سرية لحل مشكلات الموظفين - على سبيل المثال، فصل الموظفين بناءً على الحقائق الموثقة بواسطة هذا النظام أو حتى محاكمة من سربها. ومع ذلك، كل ما يمكن أن يوفره نظام المراقبة هو المعرف الإلكتروني للجاني - عنوان IP، حساب، عنوان البريد الإلكتروني، الخ. من أجل اتهام الموظف بشكل قانوني، يجب أن يكون هذا المعرف مرتبطًا بفرد. وهنا ينفتح سوق جديد أمام القائم بالتكامل - تنفيذ أنظمة المصادقة - بدءًا من الرموز البسيطة وحتى القياسات الحيوية المتقدمة ومعرفات RFID.

في بعض الأحيان تحدث أحداث تتطلب منا الإجابة على سؤال ما. "من فعلها؟"يمكن أن يحدث هذا "نادرًا، ولكن بدقة"، لذا يجب عليك الاستعداد للإجابة على السؤال مسبقًا.

في كل مكان تقريبًا، توجد أقسام تصميم وأقسام محاسبة ومطورون وفئات أخرى من الموظفين يعملون معًا على مجموعات من المستندات المخزنة في مجلد (مشترك) يمكن الوصول إليه بشكل عام على خادم ملفات أو على إحدى محطات العمل. قد يحدث أن يقوم شخص ما بحذف مستند أو دليل مهم من هذا المجلد، ونتيجة لذلك قد يتم فقد عمل الفريق بأكمله. في هذه الحالة يواجه مسؤول النظام عدة أسئلة:

متى وفي أي وقت حدثت المشكلة؟

من أي واحد أقرب إلى هذا الوقت نسخة إحتياطيةهل يجب استعادة البيانات؟

ربما كان هناك فشل في النظام يمكن أن يحدث مرة أخرى؟

ويندوز لديه نظام مراجعة،مما يسمح لك بتتبع وتسجيل المعلومات حول متى تم حذف مستندات البرنامج وبواسطة من وبواسطة ذلك. بشكل افتراضي، لا يتم تمكين التدقيق - يتطلب التتبع نفسه نسبة معينة من طاقة النظام، وإذا قمت بتسجيل كل شيء، فسيصبح الحمل كبيرًا جدًا. علاوة على ذلك، قد لا تهمنا جميع إجراءات المستخدم، لذا تسمح لنا سياسات التدقيق بتمكين تتبع الأحداث التي تهمنا حقًا فقط.

نظام التدقيق مدمج في كافة أنظمة التشغيل مايكروسوفتشبابيكNT: ويندوز إكس بي/فيستا/7، مشغل برامج وندوز 2000/2003/2008. للأسف في الأنظمة سلسلة ويندوزيتم إخفاء التدقيق المنزلي بعمق ويصعب تهيئته.

ما الذي يجب تكوينه؟

لتمكين التدقيق، قم بتسجيل الدخول باستخدام حقوق المسؤول إلى الكمبيوتر الذي يوفر الوصول إلى المستندات المشتركة وقم بتشغيل الأمر يبدأ→يجري→gpedit.msc. في قسم تكوين الكمبيوتر، قم بتوسيع المجلد إعدادات ويندوز→ اعدادات الامان→ السياسات المحلية→ سياسات التدقيق:

انقر مرتين على السياسة تدقيق الوصول إلى الكائنات (تدقيق الوصول إلى الكائنات)وحدد خانة الاختيار نجاح. يتيح هذا الإعداد آلية لمراقبة الوصول الناجح إلى الملفات والتسجيل. في الواقع، نحن مهتمون فقط بالمحاولات الناجحة لحذف الملفات أو المجلدات. قم بتمكين التدقيق فقط على أجهزة الكمبيوتر حيث يتم تخزين الكائنات المراقبة مباشرة.

إن مجرد تمكين سياسة التدقيق لا يكفي؛ يجب علينا أيضًا تحديد المجلدات التي نريد مراقبتها. عادةً ما تكون هذه الكائنات عبارة عن مجلدات من المستندات والمجلدات الشائعة (المشتركة) مع برامج الإنتاج أو قواعد البيانات (المحاسبة، المستودعات، إلخ) - أي الموارد التي يعمل بها العديد من الأشخاص.

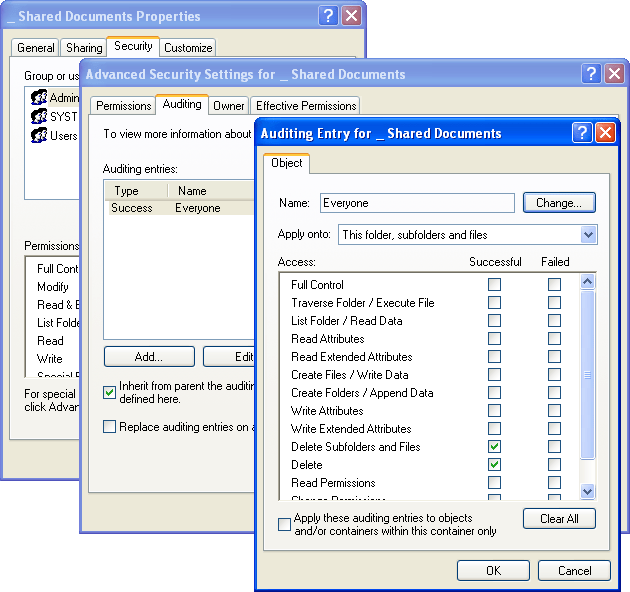

من المستحيل التخمين مقدمًا من سيحذف الملف بالضبط، لذلك تتم الإشارة إلى التتبع للجميع. سيتم تسجيل المحاولات الناجحة لحذف الكائنات المراقبة من قبل أي مستخدم. اتصل بخصائص المجلد المطلوب (إذا كان هناك العديد من هذه المجلدات، فكلها بدورها) وعلى علامة التبويب الأمان → متقدم → التدقيقإضافة تتبع الموضوع الجميعمحاولاته الناجحة للوصول يمسحو حذف المجلدات الفرعية والملفات:

يمكن تسجيل الكثير من الأحداث، لذا يجب عليك أيضًا ضبط حجم السجل حماية(أمان)حيث سيتم تسجيلهم. ل

قم بتشغيل هذا الأمر يبدأ→

يجري→

com.eventvwr.

ماجستير.

في النافذة التي تظهر، قم باستدعاء خصائص سجل الأمان وحدد المعلمات التالية:

الحد الأقصى لحجم السجل = 65536 ك.ب.(لمحطات العمل) أو 262144 ك.ب.(للخوادم)

الكتابة فوق الأحداث حسب الحاجة.

في الواقع، الأرقام المشار إليها ليست مضمونة أن تكون دقيقة، ولكن يتم اختيارها تجريبيا لكل حالة محددة.

شبابيك 2003/ XP)?

انقر يبدأ→ يجري→ eventsvwr.msc حماية. منظر→ منقي

- مصدر الحدث:الأمان؛

- الفئة: الوصول إلى الكائنات؛

- أنواع الأحداث: تدقيق النجاح؛

- معرف الحدث: 560؛

تصفح قائمة الأحداث التي تمت تصفيتها، مع الانتباه إلى الحقول التالية داخل كل إدخال:

- هدفاسم. اسم المجلد أو الملف الذي تبحث عنه؛

- صورةملفاسم. اسم البرنامج الذي قام بحذف الملف

- الوصول. مجموعة الحقوق المطلوبة

يمكن للبرنامج أن يطلب عدة أنواع من الوصول من النظام في وقت واحد - على سبيل المثال، يمسح+ تزامنأو يمسح+ يقرأ_ يتحكم. حق كبير بالنسبة لنا هو يمسح.

إذن من قام بحذف المستندات (شبابيك 2008/ مشهد من خلال)?

انقر يبدأ→ يجري→ eventsvwr.mscوافتح المجلة للمشاهدة حماية.قد يكون السجل مليئًا بالأحداث التي لا ترتبط مباشرة بالمشكلة. انقر بزر الماوس الأيمن فوق سجل الأمان وحدد منظر→ منقيوقم بتصفية مشاهدتك حسب المعايير التالية:

- مصدر الحدث: الأمان؛

- الفئة: الوصول إلى الكائنات؛

- أنواع الأحداث: تدقيق النجاح؛

- معرف الحدث: 4663؛

لا تتسرع في تفسير جميع عمليات الحذف على أنها ضارة. تُستخدم هذه الوظيفة غالبًا أثناء التشغيل العادي للبرنامج - على سبيل المثال، تنفيذ أمر ما يحفظ(يحفظ)،برامج الحزمة مايكروسوفتمكتبقم أولاً بإنشاء ملف مؤقت جديد، ثم احفظ المستند فيه، ثم قم بحذفه إصدار سابقملف. وبالمثل، تقوم العديد من تطبيقات قواعد البيانات أولاً بإنشاء ملف قفل مؤقت عند تشغيلها (. lck), ثم قم بحذفه عند الخروج من البرنامج.

لقد اضطررت إلى التعامل مع الإجراءات الضارة للمستخدمين في الممارسة العملية. على سبيل المثال، قرر موظف متضارب في شركة معينة، عند ترك وظيفته، تدمير جميع نتائج عمله، وحذف الملفات والمجلدات التي كان مرتبطًا بها. الأحداث من هذا النوع واضحة للعيان - فهي تولد عشرات ومئات الإدخالات في الثانية في سجل الأمان. وبطبيعة الحال، استعادة الوثائق من ظلنسخ(نسخ الظل)أو إنشاء أرشيف تلقائيًا كل يوم ليس بالأمر الصعب، لكن في نفس الوقت يمكنني الإجابة على الأسئلة "من فعل هذا؟" و"متى حدث هذا؟"

لتدقيق الوصول إلى الملفات والمجلدات في Windows Server 2008 R2، يجب عليك تمكين وظيفة التدقيق وكذلك تحديد المجلدات والملفات التي يجب تسجيل الوصول إليها. بعد إعداد التدقيق، سيحتوي سجل الخادم على معلومات حول الوصول والأحداث الأخرى على الملفات والمجلدات المحددة. تجدر الإشارة إلى أنه لا يمكن إجراء تدقيق الوصول إلى الملفات والمجلدات إلا على وحدات التخزين التي تحتوي على نظام الملفات NTFS.

تمكين تدقيق كائنات نظام الملفات في Windows Server 2008 R2

يتم تمكين وتعطيل تدقيق الوصول للملفات والمجلدات باستخدام سياسات المجموعة: سياسة المجال ل المجال نشطالدليل أو سياسات الأمان المحلية للخوادم المستقلة. لتمكين التدقيق على خادم فردي، يجب عليك فتح وحدة تحكم إدارة السياسة المحلية ابدأ ->الجميعالبرامج ->إداريالأدوات ->محليحمايةسياسة. في وحدة تحكم السياسة المحلية، تحتاج إلى توسيع شجرة السياسة المحلية ( محليسياسات)وحدد عنصرًا مراجعةسياسة.

في اللوحة اليمنى تحتاج إلى تحديد عنصر مراجعةهدفوصولوفي النافذة التي تظهر، حدد أنواع أحداث الوصول إلى الملفات والمجلدات التي يجب تسجيلها (وصول ناجح/غير ناجح):

بعد تحديد الإعداد المطلوب، انقر فوق نعم.

تحديد الملفات والمجلدات التي سيتم تسجيل الوصول إليها

بعد تنشيط الوصول إلى الملفات والمجلدات، تحتاج إلى تحديد كائنات محددة نظام الملفات، سيتم تدقيق الوصول إليها. إلى جانب أذونات NTFS، يتم توريث إعدادات التدقيق افتراضيًا لجميع الكائنات التابعة (ما لم يتم تكوينها بطريقة أخرى). تمامًا كما هو الحال عند تعيين حقوق الوصول إلى الملفات والمجلدات، يمكن تمكين وراثة إعدادات التدقيق لجميع الكائنات المحددة أو المحددة فقط.

لإعداد التدقيق لمجلد/ملف معين، تحتاج إلى النقر بزر الماوس الأيمن عليه وتحديد خصائص ( ملكيات). في نافذة الخصائص، انتقل إلى علامة التبويب الأمان ( حماية) واضغط على الزر متقدم. في نافذة إعدادات الأمان المتقدمة ( متقدمحمايةإعدادات) انتقل إلى علامة التبويب التدقيق ( التدقيق). يتطلب إعداد التدقيق، بطبيعة الحال، حقوق المسؤول. في هذه المرحلة، ستعرض نافذة التدقيق قائمة بالمستخدمين والمجموعات التي تم تمكين التدقيق لها لهذا المورد:

لإضافة مستخدمين أو مجموعات يحق لهم الوصول إليها هذا الكائنسيتم إصلاحه، تحتاج إلى الضغط على الزر يضيف…وحدد أسماء هؤلاء المستخدمين/المجموعات (أو حدد الجميع- لتدقيق وصول جميع المستخدمين):

مباشرة بعد تطبيق هذه الإعدادات على سجل النظامالأمان (يمكنك العثور عليه في الأداة الإضافية حاسوبالإدارة ->عارض الأحداث)، في كل مرة تقوم فيها بالوصول إلى الكائنات التي تم تمكين التدقيق لها، ستظهر الإدخالات المقابلة.

وبدلاً من ذلك، يمكن عرض الأحداث وتصفيتها باستخدام PowerShell cmdlet − الحصول على سجل الأحداثعلى سبيل المثال، لعرض كافة الأحداث ذات معرف الحدث 4660، قم بتشغيل الأمر:

الحصول على أمان سجل الأحداث | ?($_.eventid -eq 4660)

نصيحة. من الممكن تعيين إجراءات محددة لأي أحداث في سجل Windows، مثل الإرسال بريد إلكترونيأو تنفيذ البرنامج النصي. كيفية تكوين هذا موصوفة في المقالة:

محدث من 06.08.2012 (شكرا للمعلق).

في Windows 2008/Windows 7، تم تقديم إدارة التدقيق فائدة خاصة com.auditpol. القائمة الكاملةيمكن رؤية أنواع الكائنات التي يمكن تمكين التدقيق لها باستخدام الأمر:

Auditpol / القائمة / الفئة الفرعية:*

كما ترون، يتم تقسيم هذه الكائنات إلى 9 فئات:

- نظام

- تسجيل الدخول/تسجيل الخروج

- الوصول إلى الكائنات

- استخدام الامتياز

- تتبع مفصل

- تغيير السياسة

- ادارة الحساب

- وصول دي إس

- تسجيل الدخول إلى الحساب

وبالتالي، يتم تقسيم كل واحد منهم إلى فئات فرعية. على سبيل المثال، تتضمن فئة التدقيق "الوصول إلى الكائنات" الفئة الفرعية "نظام الملفات"، ولتمكين التدقيق لكائنات نظام الملفات على الكمبيوتر، قم بتشغيل الأمر:

Auditpol /set /subcategory:"نظام الملفات" /failure:enable /success:enable

يتم تعطيله وفقًا للأمر:

Auditpol / مجموعة / الفئة الفرعية: "نظام الملفات" / الفشل: تعطيل / النجاح: تعطيل

أولئك. إذا قمت بتعطيل تدقيق الفئات الفرعية غير الضرورية، فيمكنك تقليل حجم السجل وعدد الأحداث غير الضرورية بشكل كبير.

بعد تنشيط الوصول إلى الملفات والمجلدات، تحتاج إلى تحديد الكائنات المحددة التي سنقوم بمراقبتها (في خصائص الملفات والمجلدات). تذكر أنه بشكل افتراضي، يتم توريث إعدادات التدقيق لجميع الكائنات التابعة (ما لم يتم تحديد خلاف ذلك).

تم تأكيد الحاجة إلى تنفيذ أنظمة تدقيق لإجراءات المستخدم في المؤسسات على أي مستوى من خلال البحث الذي أجرته الشركات العاملة في تحليل أمن المعلومات.

على سبيل المثال، أظهرت دراسة أجرتها كاسبرسكي لاب أن ثلثي حوادث أمن المعلومات (67%) ناجمة، من بين أمور أخرى، عن تصرفات موظفين غير مطلعين أو غافلين. في الوقت نفسه، وفقًا لأبحاث ESET، فإن 84% من الشركات تقلل من المخاطر التي يسببها العامل البشري.

تتطلب الحماية من التهديدات الداخلية جهدًا أكبر من الحماية من التهديدات الخارجية. ولمواجهة "الآفات" الخارجية، بما في ذلك الفيروسات والهجمات المستهدفة على شبكة المؤسسة، يكفي تنفيذ البرنامج المناسب أو نظام برمجيات الأجهزة. سيتطلب تأمين مؤسسة ما من هجوم داخلي استثمارًا أكبر في البنية التحتية الأمنية وتحليلًا أعمق. ويتضمن العمل التحليلي تحديد أنواع التهديدات الأكثر أهمية بالنسبة للأعمال، فضلاً عن رسم "صور للمخالفين"، أي تحديد الضرر الذي يمكن أن يسببه المستخدم بناءً على كفاءاته وسلطاته.

ترتبط مراجعة تصرفات المستخدم ارتباطًا وثيقًا ليس فقط بفهم "الفجوات" الدقيقة في نظام أمن المعلومات التي يجب سدها بسرعة، ولكن أيضًا بمسألة استدامة الأعمال ككل. يجب على الشركات الملتزمة بالعمليات المستمرة أن تأخذ في الاعتبار أنه مع التعقيد والزيادة في عمليات المعلوماتية وأتمتة الأعمال، فإن عدد التهديدات الداخلية يتزايد فقط.

بالإضافة إلى تتبع تصرفات الموظف العادي، من الضروري مراجعة عمليات "المستخدمين الفائقين" - الموظفين ذوي الحقوق المميزة، وبالتالي فرص أكبر لتحقيق تهديد تسرب المعلومات عن طريق الخطأ أو عن قصد. يشمل هؤلاء المستخدمون مسؤولي النظام ومسؤولي قواعد البيانات ومطوري البرامج الداخليين. هنا يمكنك أيضًا إضافة متخصصي تكنولوجيا المعلومات والموظفين المسؤولين عن أمن المعلومات.

يتيح لك تطبيق نظام مراقبة تصرفات المستخدم في الشركة تسجيل نشاط الموظف والاستجابة له بسرعة. هام: يجب أن يكون نظام التدقيق شاملا. وهذا يعني أن المعلومات حول أنشطة الموظف العادي، مدير النظامأو يحتاج المدير الأعلى إلى التحليل على المستوى نظام التشغيل، استخدام تطبيقات الأعمال، على المستوى أجهزة الشبكةوالوصول إلى قواعد البيانات وتوصيل الوسائط الخارجية وما إلى ذلك.

الأنظمة الحديثةيتيح لك التدقيق الشامل التحكم في جميع مراحل إجراءات المستخدم من بدء التشغيل إلى إيقاف تشغيل جهاز الكمبيوتر (محطة العمل الطرفية). صحيح أنهم يحاولون عمليًا تجنب السيطرة الكاملة. إذا تم تسجيل جميع العمليات في سجلات التدقيق، فإن الحمل على البنية التحتية لنظام المعلومات الخاص بالمؤسسة يزيد عدة مرات: توقف محطات العمل، وتعمل الخوادم والقنوات تحت التحميل الكامل. يمكن أن يؤدي جنون العظمة فيما يتعلق بأمن المعلومات إلى الإضرار بالأعمال التجارية عن طريق إبطاء عمليات العمل بشكل كبير.

يحدد أخصائي أمن المعلومات المختص في المقام الأول ما يلي:

- ما هي البيانات الموجودة في الشركة الأكثر قيمة، حيث أن معظم التهديدات الداخلية ستكون مرتبطة بها؛

- من وعلى أي مستوى يمكنه الوصول إلى البيانات القيمة، أي أنه يحدد دائرة المخالفين المحتملين؛

- مدى قدرة التدابير الأمنية الحالية على مقاومة إجراءات المستخدم المتعمدة و/أو العرضية.

على سبيل المثال، يعتبر متخصصو أمن المعلومات من القطاع المالي أن التهديدات المتمثلة في تسرب بيانات الدفع وإساءة استخدام الوصول هي الأكثر خطورة. وفي قطاع الصناعة والنقل، تتمثل أكبر المخاوف في تسرب المعرفة والسلوك غير المخلص للعمال. وهناك مخاوف مماثلة في قطاع تكنولوجيا المعلومات وأعمال الاتصالات، حيث تتمثل التهديدات الأكثر خطورة في تسرب تطورات الملكية والأسرار التجارية ومعلومات الدفع.

باعتبارها أكثر المخالفين "النموذجيين" احتمالًا، تشير التحليلات إلى ما يلي:

- الإدارة العليا: الاختيار واضح - أوسع الصلاحيات الممكنة، والوصول إلى المعلومات الأكثر قيمة. وفي الوقت نفسه، غالبًا ما يغض المسؤولون عن الأمن أعينهم عن انتهاكات قواعد أمن المعلومات من قبل مثل هذه الشخصيات.

- الموظفين غير المخلصين : لتحديد درجة الولاء، يجب على متخصصي أمن المعلومات في الشركة تحليل تصرفات الموظف الفردي.

- المسؤولين: المحترفون الذين يتمتعون بامتياز الوصول والسلطة المتقدمة والذين لديهم معرفة عميقة بتكنولوجيا المعلومات هم عرضة لإغراء الحصول عليها دخول غير مرخصل معلومات مهمة;

- موظفو المقاولون / الاستعانة بمصادر خارجية : مثل المسؤولين، يمكن للخبراء "الخارجيين"، الذين يتمتعون بمعرفة واسعة، تنفيذ تهديدات مختلفة أثناء تواجدهم "داخل" نظام معلومات العميل.

يساعد تحديد المعلومات الأكثر أهمية والمهاجمين الأكثر احتمالاً على بناء نظام تحكم انتقائي للمستخدم وليس كليًا. هذا "يفرغ" نظام معلوماتويريح متخصصي أمن المعلومات من العمل الزائد.

بالإضافة إلى المراقبة الانتقائية، تلعب بنية أنظمة التدقيق دورًا مهمًا في تسريع تشغيل النظام وتحسين جودة التحليل وتقليل الحمل على البنية التحتية. الأنظمة الحديثة لمراجعة تصرفات المستخدم لها بنية موزعة. يتم تثبيت عوامل الاستشعار على محطات العمل والخوادم النهائية، والتي تقوم بتحليل الأحداث من نوع معين ونقل البيانات إلى مراكز الدمج والتخزين. تعثر أنظمة تحليل المعلومات المسجلة بناءً على المعلمات المضمنة في النظام في سجلات التدقيق على حقائق الأنشطة المشبوهة أو الشاذة التي لا يمكن عزوها على الفور إلى محاولة تنفيذ تهديد. يتم نقل هذه الحقائق إلى نظام الاستجابة، الذي يقوم بإبلاغ مسؤول الأمن بالانتهاك.

إذا كان نظام التدقيق قادرًا على التعامل بشكل مستقل مع الانتهاك (عادةً ما توفر أنظمة أمن المعلومات هذه طريقة توقيع للرد على التهديد)، فسيتم إيقاف الانتهاك في الوضع التلقائيوجميع المعلومات اللازمة عن الجاني وأفعاله وهدف التهديد تنتهي في قاعدة بيانات خاصة. في هذه الحالة، تعلمك وحدة تحكم مسؤول الأمان بأنه تم تحييد التهديد.

إذا لم يكن لدى النظام طرق للرد تلقائيًا عليها نشاط مشبوه، ثم يتم نقل جميع المعلومات اللازمة لتحييد التهديد أو تحليل عواقبه إلى وحدة تحكم مسؤول أمن المعلومات لإجراء العمليات يدويًا.

في نظام المراقبة لأي منظمة، ينبغي تكوين العمليات:

تدقيق استخدام محطات العمل والخوادم وكذلك الوقت (بالساعات وأيام الأسبوع) لنشاط المستخدم عليها. وبهذه الطريقة يتم تحديد جدوى استخدام مصادر المعلومات.