Багато користувачів і не здогадуються, що заповнюючи логін та пароль під час реєстрації або авторизації на закритому Інтернет-ресурсі та натискаючи ENTER, ці дані легко можуть перехопити. Дуже часто вони передаються через мережу не в захищеному вигляді. Тому якщо сайт, на якому ви намагаєтеся авторизуватися, використовує HTTP протокол, дуже просто виконати захоплення цього трафіку, проаналізувати його за допомогою Wireshark і далі за допомогою спеціальних фільтрів і програм знайти і розшифрувати пароль.

Найкраще місце для перехоплення паролів - ядро мережі, де ходить трафік всіх користувачів до закритих ресурсів (наприклад, пошта) або перед маршрутизатором для виходу в Інтернет, під час реєстрації на зовнішніх ресурсах. Налаштовуємо дзеркало, і ми готові відчути себе хакером.

Крок 1. Встановлюємо та запускаємо Wireshark для захоплення трафіку

Іноді для цього достатньо вибрати лише інтерфейс, через який ми плануємо захоплення трафіку і натиснути кнопку Start. У нашому випадку робимо захоплення бездротовою мережею.

Захоплення трафіку почалося.

Крок 2. Фільтрація захопленого POST трафіку

Відкриваємо браузер і намагаємося авторизуватися на якомусь ресурсі за допомогою логіну та пароля. Після завершення процесу авторизації та відкриття сайту ми зупиняємо захоплення трафіку у Wireshark. Далі відкриваємо аналізатор протоколів та бачимо велику кількість пакетів. Саме на цьому етапі більшість ІТ-фахівців здаються, бо не знають, що робити далі. Але ми знаємо і нас цікавлять конкретні пакети, які містять дані POST, які формуються на нашій локальній машині при заповненні форми на екрані і відправляються на віддалені серверпри натисканні кнопки "Вхід" або "Авторизація" у браузері.

Вводимо у вікні спеціальний фільтр для відображення захоплених пакетів: http.request.method == “POST”

І бачимо замість тисячі пакетів, всього один із даними, які ми шукаємо.

Крок 3. Знаходимо логін та пароль користувача

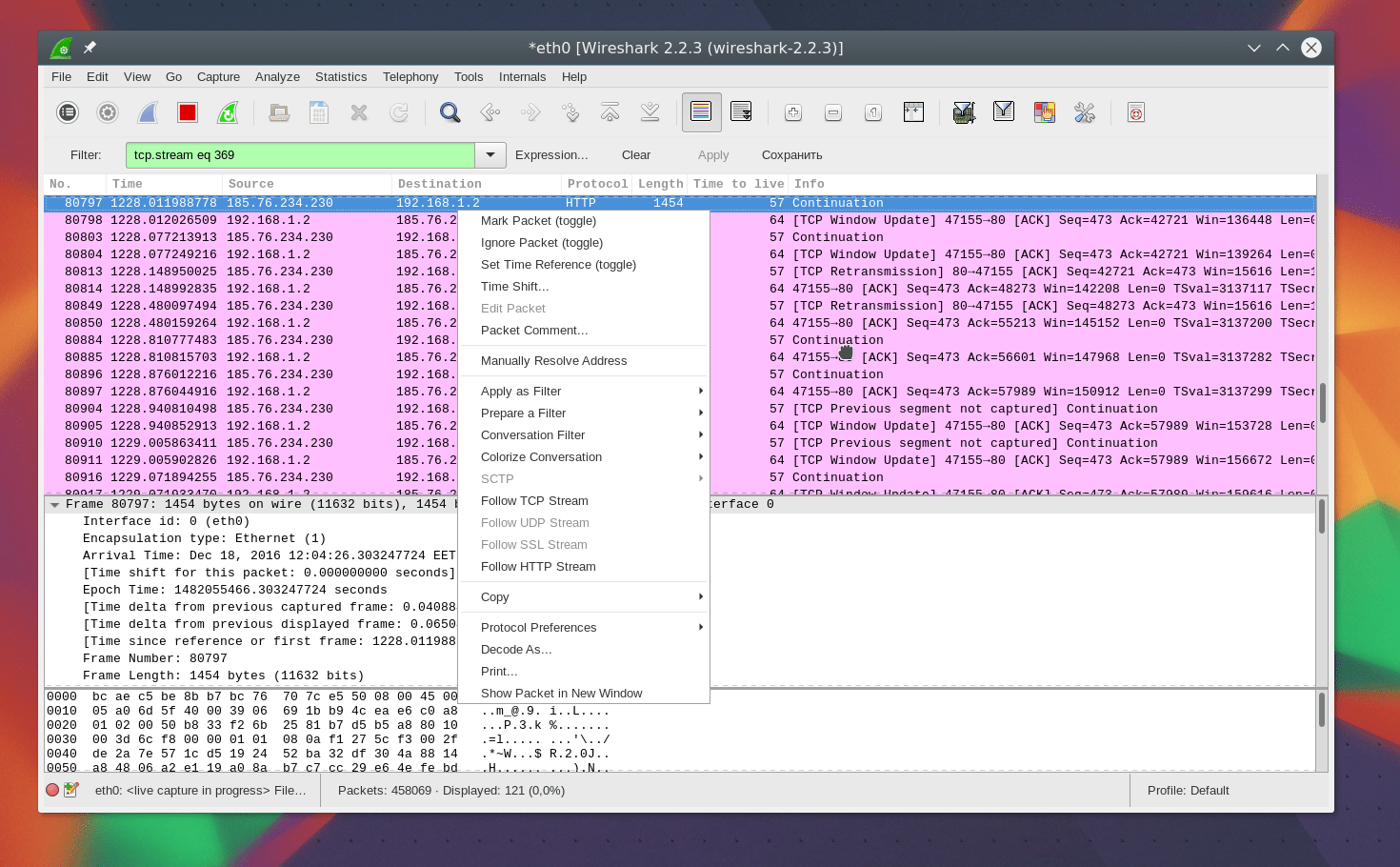

Швидкий клік правої кнопки миші та вибираємо з меню пункт Follow TCP Steam

Після цього у новому вікні з'явиться текст, який у коді відновлює вміст сторінки. Знайдемо поля «password» та «user», які відповідають паролю та імені користувача. У деяких випадках обидва поля легко читаються і навіть не зашифровані, але якщо ми намагаємося захопити трафік при зверненні до дуже відомих ресурсів типу: Mail.ru, Facebook, Вконтакте і т.д., то пароль буде закодований:

HTTP/1.1 302 Found

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRO STP IND DEM"

Set-Cookie: password= ; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Місцезнаходження: loggedin.php

Content-Length: 0

Connection: close

Content-Type: text/html; charset=UTF-8

Таким чином, у нашому випадку:

Ім'я користувача: networkguru

Пароль:

Крок 4. Визначення типу кодування для розшифрування пароля

Заходимо, наприклад, на сайт http://www.onlinehashcrack.com/hash-identification.php#res та вводимо наш пароль у вікно для ідентифікації. Мені видано список протоколів кодування в порядку пріоритету:

Крок 5. Розшифровка пароля користувача

На даному етапі можемо скористатися утилітою hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

На виході ми отримали розшифрований пароль: simplepassword

Таким чином, за допомогою Wireshark ми можемо не тільки вирішувати проблеми в роботі додатків та сервісів, але й спробувати себе в ролі хакера, здійснюючи перехоплення паролів, які користувачі вводять у веб-формах. Також можна дізнаватися і паролі до поштовим скринькамкористувачів, використовуючи невигадливі фільтри для відображення:

- Протокол POP та фільтр виглядає наступним чином: pop.request.command == "USER" || pop.request.command == "PASS"

- Протокол IMAPі фільтр буде: imap.request contains "login"

- Протокол SMTP і знадобиться введення наступного фільтра: smtp.req.command == "AUTH"

та більш серйозні утиліти для розшифрування протоколу кодування.

Крок 6. Що робити, якщо трафік зашифровано та використовується HTTPS?

Для відповіді це питання є кілька варіантів.

Варіант 1. Підключитися у розрив з'єднання між користувачем та сервером та захопити трафік у момент встановлення з'єднання (SSL Handshake). Під час встановлення з'єднання можна перехопити сеансовий ключ.

Варіант 2. Ви можете розшифрувати трафік HTTPS, використовуючи файл журналу сеансових ключів, записуваний Firefox або Chrome. Для цього браузер повинен бути налаштований для запису цих ключів шифрування у файл журналу (приклад на базі FireFox), і ви повинні отримати цей файл журналу. По суті, необхідно викрасти файл із ключем сесії з жорсткого дискаіншого користувача (що є незаконним). Ну а далі захопити трафік і застосувати отриманий ключ для розшифровки.

Уточнення.Ми говоримо про веб-браузер людини, яка намагається вкрасти пароль. Якщо ми маємо на увазі розшифровку нашого власного HTTPS трафіку і хочемо потренуватися, то ця стратегія буде працювати. Якщо ви намагаєтеся розшифрувати HTTPS трафік інших користувачів без доступу до їх комп'ютерів, це не спрацює - на те воно і шифрування, і особистий простір.

Після отримання ключів за варіантом 1 або 2 необхідно прописати їх у WireShark:

- Ідемо в меню Edit – Preferences – Protocols – SSL.

- Ставимо прапор "Reassemble SSL records spanning multiple TCP segments".

- "RSA keys list" і натискаємо Edit.

- Вводимо дані у всі поля та прописуємо шлях у файлі з ключем

Wireshark - це потужний мережевий аналізатор, який може використовуватись для аналізу трафіку, що проходить через мережевий інтерфейскомп'ютера. Він може знадобитися для виявлення та вирішення проблем із мережею, налагодження ваших веб-додатків, мережевих програм або сайтів. Wireshark дозволяє повністю переглядати вміст пакета на всіх рівнях: так ви зможете краще зрозуміти, як працює мережа на низькому рівні.

Всі пакети перехоплюються в реальному часі та надаються у зручному для читання форматі. Програма підтримує дуже потужну системуфільтрації, підсвічування кольором та інші особливості, які допоможуть знайти потрібні пакети. У цій інструкції ми розглянемо, як користуватись Wireshark для аналізу трафіку. Нещодавно розробники перейшли до роботи над другою гілкою програми Wireshark 2.0, до неї було внесено безліч змін та покращень, особливо для інтерфейсу. Саме її ми будемо використовувати у цій статті.

Перед тим, як переходити до розгляду способів аналізу трафіку, потрібно розглянути, які можливості підтримує програма докладніше, з якими протоколами вона може працювати і що робити. Ось основні можливості програми:

- Захоплення пакетів у реальному часі з дротового чи іншого типу мережевих інтерфейсів, і навіть читання з файла;

- Підтримуються такі інтерфейси захоплення: Ethernet, IEEE 802.11, PPP та локальні віртуальні інтерфейси;

- Пакети можна відсівати за безліччю параметрів за допомогою фільтрів;

- Усі відомі протоколи підсвічуються у списку різними кольорами, наприклад TCP, HTTP, FTP, DNS, ICMP тощо;

- Підтримка захоплення трафіку VoIP-дзвінків;

- Підтримується розшифровка HTTPS-трафіку за наявності сертифіката;

- Розшифровка WEP-, WPA-трафіку бездротових мережза наявності ключа та handshake;

- відображення статистики навантаження на мережу;

- Перегляд вмісту пакетів для всіх рівнів мережі;

- Відображення часу надсилання та отримання пакетів.

Програма має безліч інших функцій, але це були основні, які можуть вас зацікавити.

Як користуватися Wireshark

Я припускаю, що програма у вас вже встановлена, але якщо ні, ви можете її встановити з офіційних репозиторіїв. Для цього наберіть команду в Ubuntu:

sudo apt install wireshark

Після встановлення ви зможете знайти програму у головному меню дистрибутива. Запускати Wireshark потрібно з правами суперкористувача, бо інакше вона не зможе аналізувати мережеві пакети. Це можна зробити з головного меню або через термінал за допомогою команди KDE:

А для Gnome/Unity:

Головне вікно програми поділено на три частини: перша колонка містить список доступних для аналізу мережевих інтерфейсів, друга – опції для відкриття файлів, а третя – допомога.

Аналіз мережевого трафіку

Для початку аналізу виберіть мережний інтерфейс, наприклад eth0, та натисніть кнопку Start.

Після цього відкриється наступне вікно вже з потоком пакетів, які проходять через інтерфейс. Це вікно також поділено на кілька частин:

- Верхня частина- це меню та панелі з різними кнопками;

- Список пакетів- далі відображається потік мережних пакетів, які ви аналізуватимете;

- Вміст пакету- трохи нижче розташований вміст вибраного пакета, він розбитий за категоріями залежно від транспортного рівня;

- Реальна вистава- у самому низу відображається вміст пакета у реальному вигляді, а також у вигляді HEX.

Ви можете натиснути на будь-який пакет, щоб проаналізувати його вміст:

Тут ми бачимо пакет запиту до DNS, щоб отримати IP-адресу сайту, в самому запиті надсилається домен, а в пакеті відповіді ми отримуємо наше запитання, а також відповідь.

Для більш зручного перегляду можна відкрити пакет у новому вікні, виконавши подвійний клік по запису:

Фільтри Wireshark

Перебирати пакети вручну, щоб знайти потрібні дуже незручно, особливо при активному потоці. Тому для такого завдання краще використовувати фільтри. Для введення фільтрів під меню є спеціальний рядок. Ви можете натиснути Expression, щоб відкрити конструктор фільтрів, але їх дуже багато, тому ми розглянемо основні:

- ip.dst- цільова IP-адреса;

- ip.src- IP-адреса відправника;

- ip.addr- IP відправника чи одержувача;

- ip.proto- Протокол;

- tcp.dstport- порт призначення;

- tcp.srcport- порт відправника;

- ip.ttl- фільтр по ttl, визначає мережну відстань;

- http.request_uri- Запитувана адреса сайту.

Для вказівки відносин між полем і значенням у фільтрі можна використовувати такі оператори:

- == - одно;

- != - не дорівнює;

- < - менше;

- > - Більше;

- <= - менше або дорівнює;

- >= - більше або дорівнює;

- matches- регулярне вираження;

- contains- Містить.

Для поєднання кількох виразів можна застосовувати:

- && - Обидва вирази повинні бути вірними для пакета;

- || - може бути вірним один із виразів.

Тепер розглянемо докладніше на прикладах кілька фільтрів та спробуємо зрозуміти усі знаки стосунків.

Спочатку відфільтруємо всі пакети, надіслані на 194.67.215. Наберіть рядок у полі фільтра та натисніть Apply. Для зручності фільтри Wireshark можна зберігати за допомогою кнопки Save:

ip.dst == 194.67.215.125

А щоб отримати не лише відправлені пакети, а й отримані у відповідь від цього вузла, можна поєднати дві умови:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Також ми можемо відібрати надіслані великі файли:

http.content_length > 5000

Відфільтрувавши Content-Type, ми можемо вибрати всі зображення, які були завантажені; виконаємо аналіз трафіку Wireshark, пакети якого містять слово image:

http.content_type contains image

Щоб очистити фільтр, ви можете натиснути кнопку Clear. Буває ви не завжди знаєте всю необхідну для фільтрації інформацію, а просто хочете вивчити мережу. Ви можете додати будь-яке поле пакета як колонку і переглянути його вміст у загальному вікні для кожного пакета.

Наприклад, хочу вивести у вигляді колонки ttl (час життя) пакета. Для цього відкрийте інформацію про пакет, знайдіть це поле у розділі IP. Потім викличте контекстне менюта виберіть опцію Apply As Column:

Так само можна створити фільтр на основі будь-якого потрібного поля. Виберіть його та викличте контекстне меню, потім натисніть Apply as filterабо Prepare as filterпотім вибираємо Selected,щоб вивести лише вибрані значення, або Not selected, щоб їх прибрати:

Вказане поле та його значення буде застосовано або у другому випадку підставлено у полі фільтра:

У такий спосіб ви можете додати у фільтр поле будь-якого пакета чи колонку. Там також є ця опція в контекстному меню. Для фільтрації протоколів можна використовувати і більше прості умови. Наприклад, виконаємо аналіз трафіку Wireshark для протоколів HTTP та DNS:

Ще одна цікава можливість програми – використання Wireshark для відстеження певного сеансу між комп'ютером користувача та сервером. Для цього відкрийте контекстне меню для пакета та виберіть Follow TCP stream.

Потім відкриється вікно, в якому ви знайдете всі дані, передані між сервером та клієнтом:

Діагностика проблем Wireshark

Можливо, вам цікаво, як користуватися Wireshark 2.0 для виявлення проблем у мережі. Для цього в лівому нижньому куті вікна є кругла кнопка, при натисканні на неї відкривається вікно Expet Tools. У ньому Wireshark збирає всі повідомлення про помилки та неполадки в мережі:

Вікно поділено на такі вкладки, як Errors, Warnings, Notices, Chats. Програма вміє фільтрувати та знаходити безліч проблем із мережею, і тут ви можете їх дуже швидко побачити. Тут також підтримуються фільтри Wireshark.

Аналіз трафіку Wireshark

Ви можете просто зрозуміти, що саме завантажували користувачі і які файли вони дивилися, якщо з'єднання не було зашифровано. Програма дуже добре справляється із вилученням контенту.

Для цього потрібно спочатку зупинити захоплення трафіку за допомогою червоного квадрата на панелі. Потім відкрийте меню File -> Export Objects -> HTTP:

HTTP компресія, яка використовується на більшості сайтів для зменшення розміру даних, що передаються, може стати серйозною загрозою безпеці, якщо сайт використовує HTTPS. Про це заявили експерти з безпеки Дімітріс Каракостас (Dimitris Karakostas) та Діонісіс Зіндрос (Dionysis Zindros). Дослідникам вдалося вдосконалити експлуатацію давно відомого пролому, що дозволяє прискорити розшифровку HTTPS трафіку, та застосувати атаку проти блокових шифрів у SSL/TLS з'єднанні.

Атака, названа BREACH (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext), використовує недоліки алгоритму стиснення gzip/DEFLATE. Вперше про атаку стало відомо ще 2013 року. На конференції Black Hat USA дослідники Ангело Прадо (Angelo Prado), Ніл Херріс (Neal Harris) та Йоел Глюк (Yoel Gluck) розповіли про атаки на SSL/TLS потокові шифри, наприклад RC4.

Демонстрація нового підходу до експлуатації реалізована у фреймворку з відкритим вихідним кодом Rupture, представленому на конференції Black Hat Asia минулого тижня.

Під час доповіді експерти продемонстрували дві успішні атаки на Gmail та чат Facebook.

Для здійснення BREACH атакизловмисник повинен мати можливість перехоплення мережевого трафіку жертви. Це може бути здійснено за допомогою Wi-Fi мережі, або через доступ до Інтернет-провайдера. Атакуючого також потрібно виявити вразливу частину програми, яка приймає вхідні дані за допомогою URL параметрів, і повертає ці дані у зашифрованій відповіді.

У випадку з Gmail таким додатком виявився пошук на сайті для мобільних пристроїв. Якщо пошуковий запитздійснюється від імені авторизованого користувача, до відповіді також приєднується автентифікаційний токен. Цей токен буде зашифрований усередині відповіді. Однак кожного разу, коли рядок, що шукається, збігатиметься з частиною токена, розмір відповіді клієнту буде меншим, оскільки однакові рядки у відповіді стискатимуться.

Зловмисник може змусити клієнтську програму відправити велику кількість запитів і, таким чином, вгадати всі символи автентифікаційного токена.

Фреймворк Rupture дозволяє впровадити спеціальний код у кожен незашифрований HTTP запит, відкритий браузеромжертви. Впроваджений код змушує браузер клієнта здійснювати підключення до вразливого додатка HTTPS в фоновому режимі. Це потрібно для успішної атаки на блокові шифри, що створюють багато «шуму» при шифруванні даних. Для усунення сміття дослідники відправляли одні й самі запити кілька разів поспіль і аналізували різницю у розмірах отриманих відповідей. Експертам також вдалося використати паралелізацію на стороні браузера, що значно прискорило атаку проти блокових шифрів у TLS підключеннях.

Журналістам видання «Коммерсант» стало відомо, як урядові відомства бачать реалізацію «закону Ярової» на практиці.

За даними "Комерсанта", ФСБ, Мінкомзв'язок і Мінпромторг зараз обговорюють набір. технічних рішень, які дозволять реалізувати дешифрування і, відповідно, доступ до всього інтернет-трафіку росіян, як того вимагає «закон Яровий». Журналісти посилаються на інформацію, одержану від топ-менеджера одного з виробників обладнання, члена Адміністрації президента (АП), а також неназваного джерела в ІТ-компанії.

«Зберігати ексабайти шифрованого інтернет-трафіку не має сенсу – у ньому нічого не знайдеш. ФСБ виступає за те, щоб розшифровувати весь трафік у режимі real-time та аналізувати його по ключовим параметрам, умовно кажучи, за словом "бомба", а міністерства наполягають на розшифровці трафіку лише тим абонентам, які привернуть увагу правоохоронних органів», - розповів журналістам представник АП.

Для аналізу нешифрованого та вже розшифрованого трафіку планується використовувати DPI-системи (Deep Packet Inspection), які і зараз застосовуються багатьма операторами, наприклад, для URL-фільтрації за списками заборонених сайтів.

Складнощі урядових відомств викликає зашифрований трафік. «В інтернеті величезна кількість сайтів, які не є організаторами поширення інформації та використовують захищене https-з'єднання", - пояснюють співрозмовники видання. "Без розшифровки трафіку не завжди можна зрозуміти, на який сайт заходив користувач, не кажучи про те, що він там робив. ». Так, одним із обговорюваних варіантів дешифрування трафіку є встановлення в мережах операторів обладнання, яке фактично виконуватиме MITM-атаки:

«Для користувача це обладнання прикидається запитаним сайтом, а для сайту – користувачем. Виходить, що користувач буде встановлювати SSL з'єднання з цим обладнанням, а вже воно - з сервером, до якого звертався користувач. Устаткування розшифрує перехоплений від сервера трафік, а перед відправкою користувачеві заново зашифрує його SSL-сертифікатом, виданим російським центром, що засвідчує (УЦ). Щоб браузер користувача не видавав йому сповіщень про небезпечне з'єднання, російський УЦ має бути доданий до довірених кореневих центрів сертифікації на комп'ютері користувача».

Журналісти пишуть, що Ілля Массух, голова підгрупи «ІТ+Суверенітет» при Адміністрації президента, раніше вже підтверджував, що плани щодо створення такого центру, що засвідчує, дійсно є. Втім, чи цей УЦ використовуватиметься для реалізації «закону Ярової», поки що невідомо.

Також про пропозицію щодо розшифровки трафіку чув засновник «Енвіжн Груп» та співвласник виробника телекомунікаційного обладнання РДП.РУ Антон Сушкевич.

«Два основні методи шифрування в інтернеті – end-to-end, який дуже популярний у месенджерах, та SSL-сертифікати – з їх допомогою близько 80% інтернет-трафіку шифрується. Для того щоб виконувати завдання, поставлене "законом Ярової", тобто боротися з тероризмом, потрібно розшифровувати та аналізувати трафік у прямому ефірі, а не через якийсь час. Організація MITM - один із можливих шляхів», - стверджує Сушкевич.

Також «Коммерсант» поцікавився думкою експертів із цього питання, і ті висловили певний скепсис щодо описаної схеми.

«Коли про цей факт стане відомо, з усього ПЗ, що забезпечує роботу з шифрованим трафіком, сертифікат такого центру, що засвідчує, буде вирізаний в черговому оновленні. І це буде правильно, тому що можливість створювати "ліві" сертифікати дискредитує всю електронну комерцію: усі банківські картки, облікові дані всіх користувачів у всіх системах перехоплюються», - пояснює глава АРСІЕНТЕК Денис Нештун.

«MITM добре, а подекуди і легально працює для клієнт-серверних технологій на базі SSL. Але від нього стали частіше відмовлятися та переходити на TLS, для якого MITM зробити сьогодні не можна. А у випадку з end-to-end шифруванням, на якому побудовано більшість месенджерів, MITM взагалі нереалізований», - каже консультант з інтернет-безпеки Cisco Олексій Лукацький.

Нагадаю, що згідно з «законом Ярової», організатори розповсюдження інформації повинні надавати інформацію, необхідну для декодування електронних повідомлень користувачів, що приймаються, передаються, доставляють та (або) обробляються до уповноваженого підрозділу ФСБ.

«Організаторами поширення інформації», у свою чергу, вважаються «особи, які здійснюють діяльність із забезпечення функціонування інформаційних системта (або) програм», які використовуються для «приймання, передачі, доставки та (або) обробки електронних повідомлень користувачів мережі Інтернет». Тобто такими є практично будь-які послуги, за допомогою яких здійснюється передача повідомлень, як месенджер або пошта.

Співрозмовники «Комерсанта» вважають, що «іноземні компанії цій вимогі просто не підкоряться, а російські, може, й здадуть ключі після численних вимог».