Zuletzt haben wir Verschlüsselungsanwendungen durchgeführt. Es ist an der Zeit für eine ähnliche Überprüfung, allerdings über Desktop-Programme.

Auswahl der zu vergleichenden Programme

Damit alle drei Programme in der gleichen Gewichtsklasse liegen, wurde beschlossen, nur proprietäre Software, also Software mit geschlossenem Quellcode, zu vergleichen. Folder Lock und PGP Desktop werden mit CyberSafe Top Secret verglichen. Ich denke, dass viele Leute mit dem neuesten Programm vertraut sind. Die Wahl von Folder Lock fiel aber auch nicht zufällig – es erhielt im Vergleich von zehn Verschlüsselungsprogrammen eine Goldauszeichnung.Übersicht über die Ordnersperre

Die Hauptfunktionen des Folder Lock-Programms sind wie folgt:- AES-Verschlüsselung, Schlüssellänge 256 Bit.

- Dateien und Ordner ausblenden.

- Verschlüsseln Sie Dateien (durch Erstellen virtueller Festplatten – Safes) im Handumdrehen.

- Online-Backup.

- Erstellung geschützter USB-/CD-/DVD-Datenträger.

- Verschlüsselung von E-Mail-Anhängen.

- Erstellung verschlüsselter „Wallets“, in denen Informationen zu Kreditkarten, Konten usw. gespeichert werden.

Es scheint, dass das Programm über ausreichend Fähigkeiten verfügt, insbesondere für den persönlichen Gebrauch. Schauen wir uns nun das Programm in Aktion an. Beim ersten Start des Programms werden Sie aufgefordert, ein Master-Passwort festzulegen, das zur Authentifizierung des Benutzers im Programm dient (Abb. 1). Stellen Sie sich folgende Situation vor: Sie haben Dateien versteckt, und jemand anderes hat ein Programm gestartet, gesehen, welche Dateien versteckt waren, und sich Zugriff darauf verschafft. Stimme zu, nicht sehr gut. Wenn das Programm jedoch nach einem Passwort fragt, wird dieser „Jemand“ keinen Erfolg haben – zumindest bis er Ihr Passwort errät oder herausfindet.

Reis. 1. Beim ersten Start ein Master-Passwort festlegen

Schauen wir uns zunächst an, wie das Programm Dateien verbirgt. Gehen Sie zum Abschnitt Dateien sperren, dann ziehen Sie entweder Dateien (Abb. 2) und Ordner in den Hauptbereich des Programms oder nutzen Sie die Schaltfläche Hinzufügen. Wie in Abb. 3 ermöglicht Ihnen das Programm, Dateien, Ordner und Laufwerke auszublenden.

Reis. 2. Ziehen Sie eine Datei, wählen Sie sie aus und klicken Sie auf die Schaltfläche Sperren

Reis. 3. Knopf Hinzufügen

Mal sehen, was passiert, wenn wir den Knopf drücken Sperren. Ich habe versucht, die Datei C:\Users\Denis\Desktop\cs.zip auszublenden. Die Datei ist aus Explorer, Total Commander und anderen Dateimanagern verschwunden, auch wenn die Anzeige versteckter Dateien aktiviert ist. Die Schaltfläche zum Ausblenden von Dateien wird aufgerufen Sperren, und der Abschnitt Dateien sperren. Diese UI-Elemente müssten jedoch Hide bzw. Hide Files heißen. Denn tatsächlich blockiert das Programm den Zugriff auf die Datei nicht, sondern „versteckt“ sie einfach. Schauen Sie sich Abb. an. 4. Da ich den genauen Namen der Datei kannte, kopierte ich sie in die Datei cs2.zip. Die Datei wurde reibungslos kopiert, es gab keine Zugriffsfehler, die Datei war nicht verschlüsselt – sie wurde wie gewohnt entpackt.

Reis. 4. Kopieren Sie eine versteckte Datei

Die Versteckfunktion selbst ist dumm und nutzlos. Wenn Sie es jedoch in Verbindung mit der Dateiverschlüsselungsfunktion verwenden, um die vom Programm erstellten Safes zu verbergen, erhöht sich die Effektivität seiner Verwendung.

Im Kapitel Dateien verschlüsseln Sie können Safes (Schließfächer) erstellen. Ein Safe ist ein verschlüsselter Container, der, sobald er gemountet ist, wie eine normale Festplatte verwendet werden kann – die Verschlüsselung ist nicht einfach, aber transparent. Die gleiche Technik wird von vielen anderen Verschlüsselungsprogrammen verwendet, darunter TrueCrypt, CyberSafe Top Secret und anderen.

Reis. 5. Abschnitt „Dateien verschlüsseln“.

Drück den Knopf Schließfach erstellen Geben Sie im angezeigten Fenster einen Namen ein und wählen Sie den Standort des Safes aus (Abb. 6). Als nächstes müssen Sie ein Passwort eingeben, um auf den Safe zuzugreifen (Abb. 7). Der nächste Schritt besteht darin, das Dateisystem und die sichere Größe auszuwählen (Abb. 8). Die sichere Größe ist dynamisch, Sie können jedoch die maximale Grenze festlegen. Dadurch können Sie Speicherplatz sparen, wenn Sie den Safe nicht voll auslasten. Bei Bedarf können Sie einen Safe mit fester Größe erstellen, wie im Abschnitt „Leistung“ dieses Artikels gezeigt wird.

Reis. 6. Name und Standort des Tresors

Reis. 7. Passwort für den Zugriff auf den Safe

Reis. 8. Dateisystem und sichere Größe

Danach sehen Sie ein UAC-Fenster (sofern aktiviert), in dem Sie auf „Ja“ klicken müssen. Anschließend wird ein Fenster mit Informationen zum erstellten Safe angezeigt. Darin müssen Sie auf die Schaltfläche „Fertig stellen“ klicken, woraufhin sich das Explorer-Fenster öffnet und den gemounteten Container (Medium) anzeigt, siehe Abb. 9.

Reis. 9. Vom Programm erstellte virtuelle Festplatte

Zurück zum Abschnitt Dateien verschlüsseln und wählen Sie den erstellten Safe aus (Abb. 10). Taste Schließfach öffnen ermöglicht das Öffnen eines geschlossenen Safes, Schließfach schließen- Schließen-Öffnen-Taste Optionen bearbeiten ruft ein Menü mit Befehlen zum Löschen/Kopieren/Umbenennen/Ändern des sicheren Passworts auf. Taste Online-Sicherung ermöglicht Ihnen die Sicherung Ihres Safes, und zwar nicht irgendwo, sondern in der Cloud (Abb. 11). Aber zuerst müssen Sie ein Konto erstellen Sicheres Backup-Konto Danach erhalten Sie bis zu 2 TB Speicherplatz und Ihre Safes werden automatisch mit dem Online-Speicher synchronisiert. Dies ist besonders nützlich, wenn Sie auf verschiedenen Computern mit demselben Safe arbeiten müssen.

Reis. 10. Operationen am Tresor

Reis. 11. Erstellen Sie ein sicheres Backup-Konto

Nichts geschieht umsonst. Die Preise für die Aufbewahrung Ihrer Safes finden Sie unter secure.newsoftwares.net/signup?id=en. Für 2 TB müssen Sie 400 US-Dollar pro Monat bezahlen. 500 GB kosten 100 US-Dollar pro Monat. Ehrlich gesagt ist es sehr teuer. Für 50–60 US-Dollar können Sie einen kompletten VPS mit 500 GB „an Bord“ mieten, den Sie als Speicher für Ihre Safes nutzen und sogar Ihre eigene Website darauf erstellen können.

Bitte beachten Sie: Das Programm kann verschlüsselte Partitionen erstellen, aber im Gegensatz zu PGP Desktop nicht ganze Festplatten verschlüsseln. Im Kapitel USB/CD schützen Sie können Ihre USB-/CD-/DVD-Laufwerke sowie E-Mail-Anhänge schützen (Abb. 12). Dieser Schutz erfolgt jedoch nicht durch die Verschlüsselung des Mediums selbst, sondern durch die Aufzeichnung eines selbstentschlüsselnden Safes auf dem entsprechenden Medium. Mit anderen Worten: Auf dem ausgewählten Medium wird eine abgespeckte tragbare Version des Programms aufgezeichnet, die es Ihnen ermöglicht, den Safe zu „öffnen“. Dieses Programm bietet auch keine Unterstützung für E-Mail-Clients. Sie können den Anhang verschlüsseln und ihn (bereits verschlüsselt) an die E-Mail anhängen. Der Anhang ist jedoch mit einem regulären Passwort verschlüsselt, nicht mit PKI. Ich denke, es hat keinen Sinn, über Zuverlässigkeit zu sprechen.

Reis. 12. USB-/CD-Bereich schützen

Kapitel Machen Sie Geldbörsen ermöglicht Ihnen das Erstellen von Wallets mit Informationen zu Ihren Kreditkarten, Bankkonten usw. (Abb. 13). Alle Informationen werden selbstverständlich verschlüsselt gespeichert. Bei aller Verantwortung kann ich sagen, dass dieser Abschnitt nutzlos ist, da es keine Funktion zum Exportieren von Informationen aus dem Wallet gibt. Stellen Sie sich vor, Sie haben viele Bankkonten und haben zu jedem davon Informationen in das Programm eingegeben – Kontonummer, Bankname, Kontoinhaber, SWIFT-Code usw. Anschließend müssen Sie Ihre Kontoinformationen an einen Dritten weitergeben, um das Geld an Sie zu überweisen. Sie müssen jedes Feld manuell kopieren und in das Dokument oder die E-Mail einfügen. Eine Exportfunktion würde diese Aufgabe erheblich erleichtern. Für mich ist es viel einfacher, alle diese Informationen in einem gemeinsamen Dokument zu speichern, das auf einer vom Programm erstellten virtuellen Festplatte abgelegt werden muss – einem Safe.

Reis. 13. Geldbörsen

Vorteile der Ordnersperre:

- Attraktive und übersichtliche Benutzeroberfläche, die auch unerfahrene Benutzer anspricht, die Englisch sprechen.

- Transparente On-the-Fly-Verschlüsselung, die virtuelle verschlüsselte Festplatten erstellt, mit denen wie normale Festplatten gearbeitet werden kann.

- Möglichkeit der Online-Sicherung und Synchronisierung verschlüsselter Container (Safes).

- Möglichkeit, selbstentschlüsselnde Container auf USB-/CD-/DVD-Laufwerken zu erstellen.

Nachteile des Programms:

- Es gibt keine Unterstützung für die russische Sprache, was die Arbeit mit dem Programm für Benutzer erschwert, die mit der englischen Sprache nicht vertraut sind.

- Fragwürdige Funktionen „Dateien sperren“ (wobei Dateien einfach ausgeblendet statt „gesperrt“ werden) und „Wallets erstellen“ (ohne Export von Informationen wirkungslos). Ehrlich gesagt dachte ich, dass die Funktion „Dateien sperren“ eine transparente Verschlüsselung eines Ordners/einer Datei auf einer Festplatte ermöglichen würde, wie es das Programm „CyberSafe Top Secret“ oder das Dateisystem tut.

- Unfähigkeit, Dateien zu signieren oder digitale Signaturen zu überprüfen.

- Beim Öffnen eines Safes können Sie keinen Laufwerksbuchstaben auswählen, der der virtuellen Festplatte zugewiesen wird, die dem Safe entspricht. In den Programmeinstellungen können Sie lediglich die Reihenfolge auswählen, in der das Programm den Laufwerksbuchstaben zuweist – aufsteigend (von A bis Z) oder absteigend (von Z bis A).

- Es gibt keine Integration mit E-Mail-Clients, es besteht lediglich die Möglichkeit, den Anhang zu verschlüsseln.

- Hohe Kosten für Cloud-Backup.

PGP-Desktop

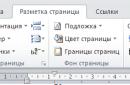

PGP Desktop von Symantec ist eine Suite von Verschlüsselungssoftware, die eine flexible, mehrstufige Verschlüsselung bietet. Das Programm unterscheidet sich von CyberSafe TopSecret und Folder Lock durch seine enge Integration in die Systemhülle. Das Programm ist in die Shell (Explorer) integriert und der Zugriff auf seine Funktionen erfolgt über das Explorer-Kontextmenü (Abb. 14). Wie Sie sehen, verfügt das Kontextmenü über Funktionen zur Verschlüsselung, Dateisignierung usw. Sehr interessant ist die Funktion, ein selbstentschlüsselndes Archiv zu erstellen – nach dem Prinzip eines selbstentpackenden Archivs, nur dass das Archiv nicht entpackt, sondern auch entschlüsselt wird. Eine ähnliche Funktion haben jedoch auch die Programme Folder Lock und CyberSafe.

Reis. 14. PGP Desktop-Kontextmenü

Sie können die Funktionen des Programms auch über die Taskleiste erreichen (Abb. 15). Team Öffnen Sie PGP Desktopöffnet das Hauptprogrammfenster (Abb. 16).

Reis. 15. Programm in der Taskleiste

Reis. 16. PGP Desktop-Fenster

Programmabschnitte:

- PGP-Schlüssel- Schlüsselverwaltung (sowohl Ihre eigenen als auch von keyserver.pgp.com importierten Schlüssel).

- PGP-Messaging- Verwaltung von Messaging-Diensten. Bei der Installation erkennt das Programm automatisch Ihre Konten und verschlüsselt die AOL Instant Messenger-Kommunikation automatisch.

- PGP Zip- Verwaltung verschlüsselter Archive. Das Programm unterstützt transparente und undurchsichtige Verschlüsselung. In diesem Abschnitt wird die undurchsichtige Verschlüsselung implementiert. Sie können ein verschlüsseltes Zip-Archiv (PGP Zip) oder ein selbstentschlüsselndes Archiv erstellen (Abbildung 17).

- PGP-Disk ist eine Implementierung der transparenten Verschlüsselungsfunktion. Das Programm kann entweder eine gesamte Festplattenpartition (oder sogar die gesamte Festplatte) verschlüsseln oder eine neue virtuelle Festplatte (Container) erstellen. Es gibt auch eine Funktion namens Shred Free Space, mit der Sie freien Speicherplatz auf der Festplatte löschen können.

- PGP-Viewer- Hier können Sie PGP-Nachrichten und Anhänge entschlüsseln.

- PGP NetShare- eine Möglichkeit zum „Freigeben“ von Ordnern, wobei die „Freigaben“ mit PGP verschlüsselt werden und Sie die Möglichkeit haben, Benutzer hinzuzufügen/zu entfernen (Benutzer werden anhand von Zertifikaten identifiziert), die Zugriff auf die „Freigabe“ haben.

Reis. 17. Selbstentschlüsselndes Archiv

Bei den virtuellen Festplatten gefiel mir besonders die Möglichkeit, eine virtuelle Festplatte mit dynamischer Größe zu erstellen (Abbildung 18) und einen anderen Algorithmus als AES auszuwählen. Mit dem Programm können Sie den Laufwerksbuchstaben auswählen, auf dem die virtuelle Festplatte gemountet werden soll. Außerdem können Sie die Festplatte beim Systemstart automatisch mounten und im Leerlauf wieder aushängen (standardmäßig nach 15 Minuten Inaktivität).

Reis. 18. Erstellen Sie eine virtuelle Festplatte

Das Programm versucht, alles und jeden zu verschlüsseln. Es überwacht POP/SMTP-Verbindungen und bietet an, diese zu sichern (Abbildung 19). Das Gleiche gilt für Instant-Messaging-Clients (Abbildung 20). Es ist auch möglich, IMAP-Verbindungen zu schützen, dies muss jedoch in den Programmeinstellungen separat aktiviert werden.

Reis. 19. SSL/TLS-Verbindung erkannt

Reis. 20. PGP IM in Aktion

Schade, dass PGP Desktop beliebte moderne Programme wie Skype und Viber nicht unterstützt. Wer nutzt jetzt AOL IM? Ich denke, davon gibt es nur wenige.

Außerdem ist es bei der Verwendung von PGP Desktop schwierig, die E-Mail-Verschlüsselung zu konfigurieren, die nur im Abhörmodus funktioniert. Was passiert, wenn die verschlüsselte E-Mail bereits empfangen wurde und PGP Desktop nach dem Empfang der verschlüsselten Nachricht gestartet wurde? Wie entschlüssele ich es? Das ist natürlich möglich, aber Sie müssen es manuell tun. Zudem sind bereits entschlüsselte Nachrichten im Client nicht mehr geschützt. Und wenn Sie den Client für Zertifikate konfigurieren, wie es im CyberSafe Top Secret-Programm der Fall ist, werden die Briefe immer verschlüsselt.

Auch der Abfangmodus funktioniert nicht besonders gut, da auf jedem neuen Mailserver jedes Mal eine Meldung zum Mailschutz erscheint, und davon gibt es in Gmail viele. Sie werden das E-Mail-Schutzfenster sehr schnell satt haben.

Das Programm ist auch nicht stabil (Abb. 21).

Reis. 21. PGP Desktop ist eingefroren...

Außerdem arbeitete das System nach der Installation langsamer (subjektiv)…

Vorteile von PGP Desktop:

- Ein vollwertiges Programm zur Dateiverschlüsselung, zum Signieren von Dateien und zum Überprüfen elektronischer Signaturen, zur transparenten Verschlüsselung (Verschlüsselung virtueller Festplatten und ganzer Partitionen) sowie zur E-Mail-Verschlüsselung.

- Keyserver-Unterstützung keyserver.pgp.com.

- Möglichkeit, die Systemfestplatte zu verschlüsseln.

- PGP NetShare-Funktion.

- Möglichkeit, freien Speicherplatz zu überschreiben.

- Enge Integration mit Explorer.

Nachteile des Programms:

- Fehlende Unterstützung für die russische Sprache, was die Arbeit mit dem Programm für Benutzer erschwert, die kein Englisch sprechen.

- Instabiler Betrieb des Programms.

- Schlechte Programmleistung.

- Es gibt Unterstützung für AOL IM, aber keine Unterstützung für Skype und Viber.

- Bereits entschlüsselte Nachrichten bleiben auf dem Client ungeschützt.

- Der Mail-Schutz funktioniert nur im Abfangmodus, woran Sie schnell müde werden, da das Mail-Schutz-Fenster jedes Mal für jeden neuen Server erscheint.

CyberSafe streng geheim

Daher wird es keine detaillierte Beschreibung des CyberSafe Top Secret-Programms geben, da in unserem Blog bereits viel darüber geschrieben wurde (Abb. 22).

Reis. 22. CyberSafe Top Secret-Programm

Dennoch werden wir auf einige Punkte achten – die wichtigsten. Das Programm enthält Tools zur Verwaltung von Schlüsseln und Zertifikaten, und das Vorhandensein eines eigenen Schlüsselservers von CyberSafe ermöglicht es dem Benutzer, seinen öffentlichen Schlüssel darauf zu veröffentlichen und die öffentlichen Schlüssel anderer Unternehmensmitarbeiter zu erhalten (Abb. 23).

Reis. 23. Schlüsselverwaltung

Mit dem Programm lassen sich einzelne Dateien verschlüsseln, wie im Artikel gezeigt wurde. Was Verschlüsselungsalgorithmen betrifft, unterstützt das CyberSafe Top Secret-Programm GOST-Algorithmen und den zertifizierten Krypto-Anbieter CryptoPro, was den Einsatz in Regierungsbehörden und Banken ermöglicht.

Mit dem Programm lässt sich auch ein Ordner transparent verschlüsseln (Abb. 24), wodurch dieser als Ersatz für EFS genutzt werden kann. Und wenn man bedenkt, dass sich das CyberSafe-Programm als zuverlässiger und schneller (in manchen Szenarien) als EFS erwiesen hat, ist es nicht nur möglich, sondern auch notwendig.

Reis. 24. Transparente Verschlüsselung des Ordners C:\CS-Crypted

Die Funktionalität des CyberSafe Top Secret-Programms erinnert an die Funktionalität des PGP Desktop-Programms – wie Sie bemerkt haben, kann das Programm auch zum Verschlüsseln von E-Mail-Nachrichten sowie zum elektronischen Signieren von Dateien und zum Überprüfen dieser Signatur verwendet werden (Abschnitt Email Digitale Unterschrift, siehe Abb. 25).

Reis. 25. Abschnitt Email Digitale Unterschrift

Wie das PGP Desktop-Programm kann CyberSafe Top Secret virtuelle verschlüsselte Festplatten erstellen und vollständig verschlüsseln. Es ist zu beachten, dass das Programm CyberSafe Top Secret im Gegensatz zu den Programmen Folder Lock und PGP Desktop nur virtuelle Festplatten mit einer festen Größe erstellen kann. Diesem Nachteil wird jedoch durch die Möglichkeit der transparenten Verschlüsselung des Ordners entgegengewirkt, und die Ordnergröße ist nur durch den freien Speicherplatz auf Ihrer Festplatte begrenzt.

Im Gegensatz zum Programm PGP Desktop kann das Programm CyberSafe Top Secret die Systemfestplatte nicht verschlüsseln; es ist nur auf die Verschlüsselung externer und interner Nicht-Systemlaufwerke beschränkt.

Aber CyberSafe Top Secret verfügt über die Möglichkeit eines Cloud-Backups, und im Gegensatz zu Folder Lock ist diese Option absolut kostenlos; genauer gesagt kann die Cloud-Backup-Funktion für jeden Dienst konfiguriert werden – sowohl kostenpflichtig als auch kostenlos. Weitere Informationen zu dieser Funktion finden Sie im Artikel.

Erwähnenswert sind auch zwei wichtige Funktionen des Programms: die Zwei-Faktor-Authentifizierung und ein System vertrauenswürdiger Anwendungen. In den Programmeinstellungen können Sie entweder eine Passwort-Authentifizierung oder eine Zwei-Faktor-Authentifizierung einstellen (Abb. 26).

Reis. 26. Programmeinstellungen

Auf der Registerkarte Erlaubt. Anwendungen Sie können vertrauenswürdige Anwendungen definieren, die mit verschlüsselten Dateien arbeiten dürfen. Standardmäßig sind alle Anwendungen vertrauenswürdig. Für mehr Sicherheit können Sie jedoch Anwendungen festlegen, die mit verschlüsselten Dateien arbeiten dürfen (Abb. 27).

Reis. 27. Vertrauenswürdige Anwendungen

Vorteile des CyberSafe Top Secret-Programms:

- Unterstützung für GOST-Verschlüsselungsalgorithmen und den zertifizierten Krypto-Anbieter CryptoPro, wodurch das Programm nicht nur von Einzelpersonen und kommerziellen Organisationen, sondern auch von Regierungsbehörden genutzt werden kann.

- Unterstützt die transparente Ordnerverschlüsselung, wodurch Sie das Programm als Ersatz für EFS verwenden können. In Anbetracht dessen, was das Programm vorsieht, ist ein solcher Ersatz mehr als gerechtfertigt.

- Die Möglichkeit, Dateien mit einer elektronischen digitalen Signatur zu signieren und die Dateisignatur zu überprüfen.

- Integrierter Schlüsselserver, der es Ihnen ermöglicht, Schlüssel zu veröffentlichen und auf andere Schlüssel zuzugreifen, die von anderen Mitarbeitern des Unternehmens veröffentlicht wurden.

- Die Möglichkeit, eine virtuelle verschlüsselte Festplatte zu erstellen und die gesamte Partition zu verschlüsseln.

- Möglichkeit zur Erstellung selbstentschlüsselnder Archive.

- Die Möglichkeit eines kostenlosen Cloud-Backups, das mit jedem Dienst funktioniert – sowohl kostenpflichtig als auch kostenlos.

- Zwei-Faktor-Benutzerauthentifizierung.

- Ein vertrauenswürdiges Anwendungssystem, das nur bestimmten Anwendungen den Zugriff auf verschlüsselte Dateien ermöglicht.

- Die CyberSafe-Anwendung unterstützt den AES-NI-Befehlssatz, was sich positiv auf die Programmleistung auswirkt (diese Tatsache wird später demonstriert).

- Der CyberSafe-Programmtreiber ermöglicht Ihnen die Arbeit über ein Netzwerk, was eine Organisation ermöglicht.

- Russischsprachige Programmoberfläche. Für englischsprachige Benutzer besteht die Möglichkeit, auf Englisch umzustellen.

Nun zu den Mängeln des Programms. Das Programm weist keine besonderen Mängel auf, aber da die Aufgabe gestellt wurde, die Programme ehrlich zu vergleichen, müssen noch Mängel gefunden werden. Um ganz wählerisch zu sein: Manchmal (sehr, sehr selten) „schlüpfen“ nicht lokalisierte Meldungen wie „Passwort ist schwach“ in das Programm. Außerdem weiß das Programm noch nicht, wie man die Systemfestplatte verschlüsselt, eine solche Verschlüsselung ist jedoch nicht immer notwendig und nicht für jeden geeignet. Aber all das sind kleine Dinge im Vergleich zum Einfrieren von PGP Desktop und seinen Kosten (aber das wissen Sie noch nicht).

Leistung

Bei der Arbeit mit PGP Desktop hatte ich (unmittelbar nach der Installation des Programms) den Eindruck, dass der Computer langsamer zu arbeiten begann. Ohne diesen „sechsten Sinn“ wäre dieser Abschnitt nicht in diesem Artikel enthalten. Es wurde beschlossen, die Leistung mithilfe von CrystalDiskMark zu messen. Alle Tests werden auf einer realen Maschine durchgeführt – keine virtuellen Maschinen. Die Laptop-Konfiguration ist wie folgt: Intel 1000M (1,8 GHz)/4 GB RAM/WD WD5000LPVT (500 GB, SATA-300, 5400 U/min, 8 MB Puffer/Windows 7 64-Bit). Das Auto ist nicht sehr leistungsstark, aber es ist, was es ist.Der Test wird wie folgt durchgeführt. Wir starten eines der Programme und erstellen einen virtuellen Container. Die Containerparameter lauten wie folgt:

- Die Größe der virtuellen Festplatte beträgt 2048 MB.

- Dateisystem - NTFS

- Laufwerksbuchstabe Z:

- Seq – sequentielles Schreiben/sequentieller Lesetest (Blockgröße = 1024 KB);

- 512 KB – Zufallsschreib-/Zufallslesetest (Blockgröße = 512 KB);

- 4K ist dasselbe wie 512K, aber die Blockgröße beträgt 4 KB;

- 4K QD32 – zufälliger Schreib-/Lesetest (Blockgröße = 4 KB, Warteschlangentiefe = 32) für NCQ und AHCI.

Beginnen wir mit einer normalen Festplatte, damit wir etwas zum Vergleich haben. Als Referenz gilt die Leistung von Laufwerk C: (das ist die einzige Partition auf meinem Computer). Ich habe also folgende Ergebnisse erhalten (Abb. 28).

Reis. 28. Festplattenleistung

Beginnen wir nun mit dem Testen des ersten Programms. Lassen Sie es Ordnersperre sein. In Abb. Abbildung 29 zeigt die Parameter des erstellten Containers. Bitte beachten Sie: Ich verwende eine feste Größe. Die Ergebnisse des Programms sind in Abb. dargestellt. 30. Wie Sie sehen, gibt es im Vergleich zum Benchmark einen deutlichen Leistungsabfall. Dies ist jedoch ein normales Phänomen – schließlich werden die Daten im laufenden Betrieb verschlüsselt und entschlüsselt. Die Produktivität sollte geringer sein, die Frage ist, wie viel.

Reis. 29. Parameter des Ordnersperrcontainers

Reis. 30. Ergebnisse der Ordnersperre

Das nächste Programm ist PGP Desktop. In Abb. 31 - Parameter des erstellten Containers und in Abb. 32 - Ergebnisse. Meine Gefühle wurden bestätigt – das Programm arbeitet tatsächlich langsamer, was der Test bestätigte. Bei der Ausführung dieses Programms wurde jedoch nicht nur die virtuelle Festplatte, sondern sogar das gesamte System „verlangsamt“, was bei der Arbeit mit anderen Programmen nicht beobachtet wurde.

Reis. 31. Parameter des PGP Desktop-Containers

Reis. 32. Ergebnisse des PGP Desktop-Programms

Es bleibt nur noch, das CyberSafe Top Secret-Programm zu testen. Wie üblich zuerst die Containerparameter (Abb. 33) und dann die Programmergebnisse (Abb. 34).

Reis. 33. Parameter des CyberSafe Top Secret-Containers

Reis. 34. Ergebnisse des CyberSafe Top Secret-Programms

Ich denke, Kommentare werden unnötig sein. Entsprechend der Produktivität verteilten sich die Plätze wie folgt:

- CyberSafe streng geheim

- Ordnersperre

- PGP-Desktop

Preis und Schlussfolgerungen

Da wir proprietäre Software getestet haben, gibt es noch einen weiteren wichtigen Faktor zu berücksichtigen: den Preis. Die Folder Lock-Anwendung kostet 39,95 $ für eine Installation und 259,70 $ für 10 Installationen. Einerseits ist der Preis nicht sehr hoch, aber die Funktionalität des Programms ist, ehrlich gesagt, gering. Wie bereits erwähnt, sind die Funktionen zum Verstecken von Dateien und Wallets von geringem Nutzen. Die Secure Backup-Funktion erfordert eine zusätzliche Gebühr. Daher ist es teuer, fast 40 US-Dollar zu zahlen (wenn Sie sich in die Lage eines normalen Benutzers und nicht eines Unternehmens versetzen), nur für die Möglichkeit, Dateien zu verschlüsseln und selbstentschlüsselnde Safes zu erstellen.Das PGP Desktop-Programm kostet 97 US-Dollar. Und beachten Sie: Dies ist nur der Startpreis. Die Vollversion mit einem Satz aller Module kostet etwa 180–250 US-Dollar und es handelt sich hierbei nur um eine 12-Monats-Lizenz. Mit anderen Worten: Sie müssen jedes Jahr 250 US-Dollar bezahlen, um das Programm nutzen zu können. Meiner Meinung nach ist das übertrieben.

Das CyberSafe Top Secret-Programm ist sowohl in der Funktionalität als auch im Preis die goldene Mitte. Für einen normalen Benutzer kostet das Programm nur 50 US-Dollar (Sonderpreis zur Krisenbekämpfung für Russland; für andere Länder kostet die Vollversion 90 US-Dollar). Bitte beachten Sie, dass die umfassendste Version des Ultimate-Programms so viel kostet.

Tabelle 1 enthält eine Vergleichstabelle der Merkmale aller drei Produkte, die Ihnen bei der Auswahl Ihres Produkts helfen kann.

Tabelle 1. Programme und Funktionen

| Funktion | Ordnersperre | PGP-Desktop | CyberSafe streng geheim |

| Virtuelle verschlüsselte Festplatten | Ja | Ja | Ja |

| Verschlüsseln Sie die gesamte Partition | Nein | Ja | Ja |

| Verschlüsseln der Systemfestplatte | Nein | Ja | Nein |

| Bequeme Integration mit E-Mail-Clients | Nein | Nein | Ja |

| Verschlüsselung von E-Mail-Nachrichten | Ja (begrenzt) | Ja | Ja |

| Dateiverschlüsselung | Nein | Ja | Ja |

| Digitale Signatur, Signieren | Nein | Ja | Ja |

| EDS, Verifizierung | Nein | Ja | Ja |

| Transparente Ordnerverschlüsselung | Nein | Nein | Ja |

| Selbstentschlüsselnde Archive | Ja | Ja | Ja |

| Cloud-Backup | Ja (bezahlt) | Nein | Ja (kostenlos) |

| Vertrauenswürdiges Anwendungssystem | Nein | Nein | Ja |

| Unterstützung durch einen zertifizierten Krypto-Anbieter | Nein | Nein | Ja |

| Token-Unterstützung | Nein | Nein (nicht mehr unterstützt) | Ja (bei der Installation von CryptoPro) |

| Eigener Schlüsselserver | Nein | Ja | Ja |

| Zwei-Faktor-Authentifizierung | Nein | Nein | Ja |

| Einzelne Dateien ausblenden | Ja | Nein | Nein |

| Festplattenpartitionen ausblenden | Ja | Nein | Ja |

| Wallets zum Speichern von Zahlungsinformationen | Ja | Nein | Nein |

| Unterstützung der GOST-Verschlüsselung | Nein | Nein | Ja |

| Russische Schnittstelle | Nein | Nein | Ja |

| Sequentielles Lesen/Schreiben (DiskMark), MB/s | 47/42 | 35/27 | 62/58 |

| Preis | 40$ | 180-250$ | 50$ |

Unter Berücksichtigung aller in diesem Artikel genannten Faktoren (Funktionalität, Leistung und Preis) ist das CyberSafe Top Secret-Programm der Gewinner dieses Vergleichs. Wenn Sie Fragen haben, beantworten wir diese gerne in den Kommentaren.

Zuletzt haben wir mobile (Android) Verschlüsselungs-Apps verglichen. Es ist an der Zeit für eine ähnliche Überprüfung, allerdings über Desktop-Programme.

Auswahl der zu vergleichenden Programme

Damit alle drei Programme in der gleichen Gewichtsklasse liegen, wurde beschlossen, nur proprietäre Software, also Software mit geschlossenem Quellcode, zu vergleichen. Folder Lock und PGP Desktop werden mit CyberSafe Top Secret verglichen. Ich denke, dass viele Leute mit dem neuesten Programm vertraut sind. Die Wahl von Folder Lock fiel aber auch nicht zufällig – es erhielt im Vergleich von zehn Verschlüsselungsprogrammen eine Goldauszeichnung.Übersicht über die Ordnersperre

Die Hauptfunktionen des Folder Lock-Programms sind wie folgt:- AES-Verschlüsselung, Schlüssellänge 256 Bit.

- Dateien und Ordner ausblenden.

- Verschlüsseln Sie Dateien (durch Erstellen virtueller Festplatten – Safes) im Handumdrehen.

- Online-Backup.

- Erstellung geschützter USB-/CD-/DVD-Datenträger.

- Verschlüsselung von E-Mail-Anhängen.

- Erstellung verschlüsselter „Wallets“, in denen Informationen zu Kreditkarten, Konten usw. gespeichert werden.

Es scheint, dass das Programm über ausreichend Fähigkeiten verfügt, insbesondere für den persönlichen Gebrauch. Schauen wir uns nun das Programm in Aktion an. Beim ersten Start des Programms werden Sie aufgefordert, ein Master-Passwort festzulegen, das zur Authentifizierung des Benutzers im Programm dient (Abb. 1). Stellen Sie sich folgende Situation vor: Sie haben Dateien versteckt, und jemand anderes hat ein Programm gestartet, gesehen, welche Dateien versteckt waren, und sich Zugriff darauf verschafft. Stimme zu, nicht sehr gut. Wenn das Programm jedoch nach einem Passwort fragt, wird dieser „Jemand“ keinen Erfolg haben – zumindest bis er Ihr Passwort errät oder herausfindet.

Reis. 1. Beim ersten Start ein Master-Passwort festlegen

Schauen wir uns zunächst an, wie das Programm Dateien verbirgt. Gehen Sie zum Abschnitt Dateien sperren, dann ziehen Sie entweder Dateien (Abb. 2) und Ordner in den Hauptbereich des Programms oder nutzen Sie die Schaltfläche Hinzufügen. Wie in Abb. 3 ermöglicht Ihnen das Programm, Dateien, Ordner und Laufwerke auszublenden.

Reis. 2. Ziehen Sie eine Datei, wählen Sie sie aus und klicken Sie auf die Schaltfläche Sperren

Reis. 3. Knopf Hinzufügen

Mal sehen, was passiert, wenn wir den Knopf drücken Sperren. Ich habe versucht, die Datei C:\Users\Denis\Desktop\cs.zip auszublenden. Die Datei ist aus Explorer, Total Commander und anderen Dateimanagern verschwunden, auch wenn die Anzeige versteckter Dateien aktiviert ist. Die Schaltfläche zum Ausblenden von Dateien wird aufgerufen Sperren, und der Abschnitt Dateien sperren. Diese UI-Elemente müssten jedoch Hide bzw. Hide Files heißen. Denn tatsächlich blockiert das Programm den Zugriff auf die Datei nicht, sondern „versteckt“ sie einfach. Schauen Sie sich Abb. an. 4. Da ich den genauen Namen der Datei kannte, kopierte ich sie in die Datei cs2.zip. Die Datei wurde reibungslos kopiert, es gab keine Zugriffsfehler, die Datei war nicht verschlüsselt – sie wurde wie gewohnt entpackt.

Reis. 4. Kopieren Sie eine versteckte Datei

Die Versteckfunktion selbst ist dumm und nutzlos. Wenn Sie es jedoch in Verbindung mit der Dateiverschlüsselungsfunktion verwenden, um die vom Programm erstellten Safes zu verbergen, erhöht sich die Effektivität seiner Verwendung.

Im Kapitel Dateien verschlüsseln Sie können Safes (Schließfächer) erstellen. Ein Safe ist ein verschlüsselter Container, der, sobald er gemountet ist, wie eine normale Festplatte verwendet werden kann – die Verschlüsselung ist nicht einfach, aber transparent. Die gleiche Technik wird von vielen anderen Verschlüsselungsprogrammen verwendet, darunter TrueCrypt, CyberSafe Top Secret und anderen.

Reis. 5. Abschnitt „Dateien verschlüsseln“.

Drück den Knopf Schließfach erstellen Geben Sie im angezeigten Fenster einen Namen ein und wählen Sie den Standort des Safes aus (Abb. 6). Als nächstes müssen Sie ein Passwort eingeben, um auf den Safe zuzugreifen (Abb. 7). Der nächste Schritt besteht darin, das Dateisystem und die sichere Größe auszuwählen (Abb. 8). Die sichere Größe ist dynamisch, Sie können jedoch die maximale Grenze festlegen. Dadurch können Sie Speicherplatz sparen, wenn Sie den Safe nicht voll auslasten. Bei Bedarf können Sie einen Safe mit fester Größe erstellen, wie im Abschnitt „Leistung“ dieses Artikels gezeigt wird.

Reis. 6. Name und Standort des Tresors

Reis. 7. Passwort für den Zugriff auf den Safe

Reis. 8. Dateisystem und sichere Größe

Danach sehen Sie ein UAC-Fenster (sofern aktiviert), in dem Sie auf „Ja“ klicken müssen. Anschließend wird ein Fenster mit Informationen zum erstellten Safe angezeigt. Darin müssen Sie auf die Schaltfläche „Fertig stellen“ klicken, woraufhin sich das Explorer-Fenster öffnet und den gemounteten Container (Medium) anzeigt, siehe Abb. 9.

Reis. 9. Vom Programm erstellte virtuelle Festplatte

Zurück zum Abschnitt Dateien verschlüsseln und wählen Sie den erstellten Safe aus (Abb. 10). Taste Schließfach öffnen ermöglicht das Öffnen eines geschlossenen Safes, Schließfach schließen- Schließen-Öffnen-Taste Optionen bearbeiten ruft ein Menü mit Befehlen zum Löschen/Kopieren/Umbenennen/Ändern des sicheren Passworts auf. Taste Online-Sicherung ermöglicht Ihnen die Sicherung Ihres Safes, und zwar nicht irgendwo, sondern in der Cloud (Abb. 11). Aber zuerst müssen Sie ein Konto erstellen Sicheres Backup-Konto Danach erhalten Sie bis zu 2 TB Speicherplatz und Ihre Safes werden automatisch mit dem Online-Speicher synchronisiert. Dies ist besonders nützlich, wenn Sie auf verschiedenen Computern mit demselben Safe arbeiten müssen.

Reis. 10. Operationen am Tresor

Reis. 11. Erstellen Sie ein sicheres Backup-Konto

Nichts geschieht umsonst. Die Preise für die Aufbewahrung Ihrer Safes finden Sie unter secure.newsoftwares.net/signup?id=en. Für 2 TB müssen Sie 400 US-Dollar pro Monat bezahlen. 500 GB kosten 100 US-Dollar pro Monat. Ehrlich gesagt ist es sehr teuer. Für 50–60 US-Dollar können Sie einen kompletten VPS mit 500 GB „an Bord“ mieten, den Sie als Speicher für Ihre Safes nutzen und sogar Ihre eigene Website darauf erstellen können.

Bitte beachten Sie: Das Programm kann verschlüsselte Partitionen erstellen, aber im Gegensatz zu PGP Desktop nicht ganze Festplatten verschlüsseln. Im Kapitel USB/CD schützen Sie können Ihre USB-/CD-/DVD-Laufwerke sowie E-Mail-Anhänge schützen (Abb. 12). Dieser Schutz erfolgt jedoch nicht durch die Verschlüsselung des Mediums selbst, sondern durch die Aufzeichnung eines selbstentschlüsselnden Safes auf dem entsprechenden Medium. Mit anderen Worten: Auf dem ausgewählten Medium wird eine abgespeckte tragbare Version des Programms aufgezeichnet, die es Ihnen ermöglicht, den Safe zu „öffnen“. Dieses Programm bietet auch keine Unterstützung für E-Mail-Clients. Sie können den Anhang verschlüsseln und ihn (bereits verschlüsselt) an die E-Mail anhängen. Der Anhang ist jedoch mit einem regulären Passwort verschlüsselt, nicht mit PKI. Ich denke, es hat keinen Sinn, über Zuverlässigkeit zu sprechen.

Reis. 12. USB-/CD-Bereich schützen

Kapitel Machen Sie Geldbörsen ermöglicht Ihnen das Erstellen von Wallets mit Informationen zu Ihren Kreditkarten, Bankkonten usw. (Abb. 13). Alle Informationen werden selbstverständlich verschlüsselt gespeichert. Bei aller Verantwortung kann ich sagen, dass dieser Abschnitt nutzlos ist, da es keine Funktion zum Exportieren von Informationen aus dem Wallet gibt. Stellen Sie sich vor, Sie haben viele Bankkonten und haben zu jedem davon Informationen in das Programm eingegeben – Kontonummer, Bankname, Kontoinhaber, SWIFT-Code usw. Anschließend müssen Sie Ihre Kontoinformationen an einen Dritten weitergeben, um das Geld an Sie zu überweisen. Sie müssen jedes Feld manuell kopieren und in das Dokument oder die E-Mail einfügen. Eine Exportfunktion würde diese Aufgabe erheblich erleichtern. Für mich ist es viel einfacher, alle diese Informationen in einem gemeinsamen Dokument zu speichern, das auf einer vom Programm erstellten virtuellen Festplatte abgelegt werden muss – einem Safe.

Reis. 13. Geldbörsen

Vorteile der Ordnersperre:

- Attraktive und übersichtliche Benutzeroberfläche, die auch unerfahrene Benutzer anspricht, die Englisch sprechen.

- Transparente On-the-Fly-Verschlüsselung, die virtuelle verschlüsselte Festplatten erstellt, mit denen wie normale Festplatten gearbeitet werden kann.

- Möglichkeit der Online-Sicherung und Synchronisierung verschlüsselter Container (Safes).

- Möglichkeit, selbstentschlüsselnde Container auf USB-/CD-/DVD-Laufwerken zu erstellen.

Nachteile des Programms:

- Es gibt keine Unterstützung für die russische Sprache, was die Arbeit mit dem Programm für Benutzer erschwert, die mit der englischen Sprache nicht vertraut sind.

- Fragwürdige Funktionen „Dateien sperren“ (wobei Dateien einfach ausgeblendet statt „gesperrt“ werden) und „Wallets erstellen“ (ohne Export von Informationen wirkungslos). Ehrlich gesagt dachte ich, dass die Funktion „Dateien sperren“ eine transparente Verschlüsselung eines Ordners/einer Datei auf einer Festplatte ermöglichen würde, wie es das Programm CyberSafe Top Secret oder das EFS-Dateisystem tun.

- Unfähigkeit, Dateien zu signieren oder digitale Signaturen zu überprüfen.

- Beim Öffnen eines Safes können Sie keinen Laufwerksbuchstaben auswählen, der der virtuellen Festplatte zugewiesen wird, die dem Safe entspricht. In den Programmeinstellungen können Sie lediglich die Reihenfolge auswählen, in der das Programm den Laufwerksbuchstaben zuweist – aufsteigend (von A bis Z) oder absteigend (von Z bis A).

- Es gibt keine Integration mit E-Mail-Clients, es besteht lediglich die Möglichkeit, den Anhang zu verschlüsseln.

- Hohe Kosten für Cloud-Backup.

PGP-Desktop

PGP Desktop von Symantec ist eine Suite von Verschlüsselungssoftware, die eine flexible, mehrstufige Verschlüsselung bietet. Das Programm unterscheidet sich von CyberSafe TopSecret und Folder Lock durch seine enge Integration in die Systemhülle. Das Programm ist in die Shell (Explorer) integriert und der Zugriff auf seine Funktionen erfolgt über das Explorer-Kontextmenü (Abb. 14). Wie Sie sehen, verfügt das Kontextmenü über Funktionen zur Verschlüsselung, Dateisignierung usw. Sehr interessant ist die Funktion, ein selbstentschlüsselndes Archiv zu erstellen – nach dem Prinzip eines selbstentpackenden Archivs, nur dass das Archiv nicht entpackt, sondern auch entschlüsselt wird. Eine ähnliche Funktion haben jedoch auch die Programme Folder Lock und CyberSafe.

Reis. 14. PGP Desktop-Kontextmenü

Sie können die Funktionen des Programms auch über die Taskleiste erreichen (Abb. 15). Team Öffnen Sie PGP Desktopöffnet das Hauptprogrammfenster (Abb. 16).

Reis. 15. Programm in der Taskleiste

Reis. 16. PGP Desktop-Fenster

Programmabschnitte:

- PGP-Schlüssel- Schlüsselverwaltung (sowohl Ihre eigenen als auch von keyserver.pgp.com importierten Schlüssel).

- PGP-Messaging- Verwaltung von Messaging-Diensten. Bei der Installation erkennt das Programm automatisch Ihre Konten und verschlüsselt die AOL Instant Messenger-Kommunikation automatisch.

- PGP Zip- Verwaltung verschlüsselter Archive. Das Programm unterstützt transparente und undurchsichtige Verschlüsselung. In diesem Abschnitt wird die undurchsichtige Verschlüsselung implementiert. Sie können ein verschlüsseltes Zip-Archiv (PGP Zip) oder ein selbstentschlüsselndes Archiv erstellen (Abbildung 17).

- PGP-Disk ist eine Implementierung der transparenten Verschlüsselungsfunktion. Das Programm kann entweder eine gesamte Festplattenpartition (oder sogar die gesamte Festplatte) verschlüsseln oder eine neue virtuelle Festplatte (Container) erstellen. Es gibt auch eine Funktion namens Shred Free Space, mit der Sie freien Speicherplatz auf der Festplatte löschen können.

- PGP-Viewer- Hier können Sie PGP-Nachrichten und Anhänge entschlüsseln.

- PGP NetShare- eine Möglichkeit zum „Freigeben“ von Ordnern, wobei die „Freigaben“ mit PGP verschlüsselt werden und Sie die Möglichkeit haben, Benutzer hinzuzufügen/zu entfernen (Benutzer werden anhand von Zertifikaten identifiziert), die Zugriff auf die „Freigabe“ haben.

Reis. 17. Selbstentschlüsselndes Archiv

Bei den virtuellen Festplatten gefiel mir besonders die Möglichkeit, eine virtuelle Festplatte mit dynamischer Größe zu erstellen (Abbildung 18) und einen anderen Algorithmus als AES auszuwählen. Mit dem Programm können Sie den Laufwerksbuchstaben auswählen, auf dem die virtuelle Festplatte gemountet werden soll. Außerdem können Sie die Festplatte beim Systemstart automatisch mounten und im Leerlauf wieder aushängen (standardmäßig nach 15 Minuten Inaktivität).

Reis. 18. Erstellen Sie eine virtuelle Festplatte

Das Programm versucht, alles und jeden zu verschlüsseln. Es überwacht POP/SMTP-Verbindungen und bietet an, diese zu sichern (Abbildung 19). Das Gleiche gilt für Instant-Messaging-Clients (Abbildung 20). Es ist auch möglich, IMAP-Verbindungen zu schützen, dies muss jedoch in den Programmeinstellungen separat aktiviert werden.

Reis. 19. SSL/TLS-Verbindung erkannt

Reis. 20. PGP IM in Aktion

Schade, dass PGP Desktop beliebte moderne Programme wie Skype und Viber nicht unterstützt. Wer nutzt jetzt AOL IM? Ich denke, davon gibt es nur wenige.

Außerdem ist es bei der Verwendung von PGP Desktop schwierig, die E-Mail-Verschlüsselung zu konfigurieren, die nur im Abhörmodus funktioniert. Was passiert, wenn die verschlüsselte E-Mail bereits empfangen wurde und PGP Desktop nach dem Empfang der verschlüsselten Nachricht gestartet wurde? Wie entschlüssele ich es? Das ist natürlich möglich, aber Sie müssen es manuell tun. Zudem sind bereits entschlüsselte Nachrichten im Client nicht mehr geschützt. Und wenn Sie den Client für Zertifikate konfigurieren, wie es im CyberSafe Top Secret-Programm der Fall ist, werden die Briefe immer verschlüsselt.

Auch der Abfangmodus funktioniert nicht besonders gut, da auf jedem neuen Mailserver jedes Mal eine Meldung zum Mailschutz erscheint, und davon gibt es in Gmail viele. Sie werden das E-Mail-Schutzfenster sehr schnell satt haben.

Das Programm ist auch nicht stabil (Abb. 21).

Reis. 21. PGP Desktop ist eingefroren...

Außerdem arbeitete das System nach der Installation langsamer (subjektiv)…

Vorteile von PGP Desktop:

- Ein vollwertiges Programm zur Dateiverschlüsselung, zum Signieren von Dateien und zum Überprüfen elektronischer Signaturen, zur transparenten Verschlüsselung (Verschlüsselung virtueller Festplatten und ganzer Partitionen) sowie zur E-Mail-Verschlüsselung.

- Keyserver-Unterstützung keyserver.pgp.com.

- Möglichkeit, die Systemfestplatte zu verschlüsseln.

- PGP NetShare-Funktion.

- Möglichkeit, freien Speicherplatz zu überschreiben.

- Enge Integration mit Explorer.

Nachteile des Programms:

- Fehlende Unterstützung für die russische Sprache, was die Arbeit mit dem Programm für Benutzer erschwert, die kein Englisch sprechen.

- Instabiler Betrieb des Programms.

- Schlechte Programmleistung.

- Es gibt Unterstützung für AOL IM, aber keine Unterstützung für Skype und Viber.

- Bereits entschlüsselte Nachrichten bleiben auf dem Client ungeschützt.

- Der Mail-Schutz funktioniert nur im Abfangmodus, woran Sie schnell müde werden, da das Mail-Schutz-Fenster jedes Mal für jeden neuen Server erscheint.

CyberSafe streng geheim

Auf eine detaillierte Beschreibung des CyberSafe Top Secret-Programms wird wie im vorherigen Testbericht verzichtet, da in unserem Blog bereits viel darüber geschrieben wurde (Abb. 22).

Reis. 22. CyberSafe Top Secret-Programm

Dennoch werden wir auf einige Punkte achten – die wichtigsten. Das Programm enthält Tools zur Verwaltung von Schlüsseln und Zertifikaten, und das Vorhandensein eines eigenen Schlüsselservers von CyberSafe ermöglicht es dem Benutzer, seinen öffentlichen Schlüssel darauf zu veröffentlichen und die öffentlichen Schlüssel anderer Unternehmensmitarbeiter zu erhalten (Abb. 23).

Reis. 23. Schlüsselverwaltung

Mit dem Programm lassen sich einzelne Dateien verschlüsseln, wie im Artikel „Elektronische Signatur: Praktischer Einsatz des Softwareprodukts CyberSafe Enterprise im Unternehmen“ gezeigt wurde. Teil eins" . Was Verschlüsselungsalgorithmen betrifft, unterstützt das CyberSafe Top Secret-Programm GOST-Algorithmen und den zertifizierten Krypto-Anbieter CryptoPro, was den Einsatz in Regierungsbehörden und Banken ermöglicht.

Mit dem Programm lässt sich auch ein Ordner transparent verschlüsseln (Abb. 24), wodurch dieser als Ersatz für EFS genutzt werden kann. Und wenn man bedenkt, dass sich das CyberSafe-Programm als zuverlässiger und schneller (in manchen Szenarien) als EFS erwiesen hat, ist es nicht nur möglich, sondern auch notwendig.

Reis. 24. Transparente Verschlüsselung des Ordners C:\CS-Crypted

Die Funktionalität des CyberSafe Top Secret-Programms erinnert an die Funktionalität des PGP Desktop-Programms – wie Sie bemerkt haben, kann das Programm auch zum Verschlüsseln von E-Mail-Nachrichten sowie zum elektronischen Signieren von Dateien und zum Überprüfen dieser Signatur verwendet werden (Abschnitt Email Digitale Unterschrift, siehe Abb. 25).

Reis. 25. Abschnitt Email Digitale Unterschrift

Wie das Programm PGP Desktop kann das Programm CyberSafe Top Secret verschlüsselte virtuelle Festplatten erstellen und ganze Festplattenpartitionen verschlüsseln. Es ist zu beachten, dass das Programm CyberSafe Top Secret im Gegensatz zu den Programmen Folder Lock und PGP Desktop nur virtuelle Festplatten mit einer festen Größe erstellen kann. Diesem Nachteil wird jedoch durch die Möglichkeit der transparenten Verschlüsselung des Ordners entgegengewirkt, und die Ordnergröße ist nur durch den freien Speicherplatz auf Ihrer Festplatte begrenzt.

Im Gegensatz zum Programm PGP Desktop kann das Programm CyberSafe Top Secret die Systemfestplatte nicht verschlüsseln; es ist nur auf die Verschlüsselung externer und interner Nicht-Systemlaufwerke beschränkt.

Aber CyberSafe Top Secret verfügt über die Möglichkeit eines Cloud-Backups, und im Gegensatz zu Folder Lock ist diese Option absolut kostenlos; genauer gesagt kann die Cloud-Backup-Funktion für jeden Dienst konfiguriert werden – sowohl kostenpflichtig als auch kostenlos. Weitere Informationen zu dieser Funktion finden Sie im Artikel „Backups auf Cloud-Diensten verschlüsseln“.

Erwähnenswert sind auch zwei wichtige Funktionen des Programms: die Zwei-Faktor-Authentifizierung und ein System vertrauenswürdiger Anwendungen. In den Programmeinstellungen können Sie entweder eine Passwort-Authentifizierung oder eine Zwei-Faktor-Authentifizierung einstellen (Abb. 26).

Reis. 26. Programmeinstellungen

Auf der Registerkarte Erlaubt. Anwendungen Sie können vertrauenswürdige Anwendungen definieren, die mit verschlüsselten Dateien arbeiten dürfen. Standardmäßig sind alle Anwendungen vertrauenswürdig. Für mehr Sicherheit können Sie jedoch Anwendungen festlegen, die mit verschlüsselten Dateien arbeiten dürfen (Abb. 27).

Reis. 27. Vertrauenswürdige Anwendungen

Vorteile des CyberSafe Top Secret-Programms:

- Unterstützung für GOST-Verschlüsselungsalgorithmen und den zertifizierten Krypto-Anbieter CryptoPro, wodurch das Programm nicht nur von Einzelpersonen und kommerziellen Organisationen, sondern auch von Regierungsbehörden genutzt werden kann.

- Unterstützt die transparente Ordnerverschlüsselung, wodurch Sie das Programm als Ersatz für EFS verwenden können. Angesichts der Tatsache, dass das Programm ein besseres Leistungs- und Sicherheitsniveau bietet, ist ein solcher Ersatz mehr als gerechtfertigt.

- Die Möglichkeit, Dateien mit einer elektronischen digitalen Signatur zu signieren und die Dateisignatur zu überprüfen.

- Integrierter Schlüsselserver, der es Ihnen ermöglicht, Schlüssel zu veröffentlichen und auf andere Schlüssel zuzugreifen, die von anderen Mitarbeitern des Unternehmens veröffentlicht wurden.

- Die Möglichkeit, eine virtuelle verschlüsselte Festplatte zu erstellen und die gesamte Partition zu verschlüsseln.

- Möglichkeit zur Erstellung selbstentschlüsselnder Archive.

- Die Möglichkeit eines kostenlosen Cloud-Backups, das mit jedem Dienst funktioniert – sowohl kostenpflichtig als auch kostenlos.

- Zwei-Faktor-Benutzerauthentifizierung.

- Ein vertrauenswürdiges Anwendungssystem, das nur bestimmten Anwendungen den Zugriff auf verschlüsselte Dateien ermöglicht.

- Die CyberSafe-Anwendung unterstützt den AES-NI-Befehlssatz, was sich positiv auf die Programmleistung auswirkt (diese Tatsache wird später demonstriert).

- Mit dem CyberSafe-Programmtreiber können Sie über ein Netzwerk arbeiten und so die Unternehmensverschlüsselung organisieren.

- Russischsprachige Programmoberfläche. Für englischsprachige Benutzer besteht die Möglichkeit, auf Englisch umzustellen.

Nun zu den Mängeln des Programms. Das Programm weist keine besonderen Mängel auf, aber da die Aufgabe gestellt wurde, die Programme ehrlich zu vergleichen, müssen noch Mängel gefunden werden. Um ganz wählerisch zu sein: Manchmal (sehr, sehr selten) „schlüpfen“ nicht lokalisierte Meldungen wie „Passwort ist schwach“ in das Programm. Außerdem weiß das Programm noch nicht, wie man die Systemfestplatte verschlüsselt, eine solche Verschlüsselung ist jedoch nicht immer notwendig und nicht für jeden geeignet. Aber all das sind kleine Dinge im Vergleich zum Einfrieren von PGP Desktop und seinen Kosten (aber das wissen Sie noch nicht).

Leistung

Bei der Arbeit mit PGP Desktop hatte ich (unmittelbar nach der Installation des Programms) den Eindruck, dass der Computer langsamer zu arbeiten begann. Ohne diesen „sechsten Sinn“ wäre dieser Abschnitt nicht in diesem Artikel enthalten. Es wurde beschlossen, die Leistung mithilfe von CrystalDiskMark zu messen. Alle Tests werden auf einer realen Maschine durchgeführt – keine virtuellen Maschinen. Die Laptop-Konfiguration ist wie folgt: Intel 1000M (1,8 GHz)/4 GB RAM/WD WD5000LPVT (500 GB, SATA-300, 5400 U/min, 8 MB Puffer/Windows 7 64-Bit). Das Auto ist nicht sehr leistungsstark, aber es ist, was es ist.Der Test wird wie folgt durchgeführt. Wir starten eines der Programme und erstellen einen virtuellen Container. Die Containerparameter lauten wie folgt:

- Die Größe der virtuellen Festplatte beträgt 2048 MB.

- Dateisystem - NTFS

- Laufwerksbuchstabe Z:

- Seq – sequentielles Schreiben/sequentieller Lesetest (Blockgröße = 1024 KB);

- 512 KB – Zufallsschreib-/Zufallslesetest (Blockgröße = 512 KB);

- 4K ist dasselbe wie 512K, aber die Blockgröße beträgt 4 KB;

- 4K QD32 – zufälliger Schreib-/Lesetest (Blockgröße = 4 KB, Warteschlangentiefe = 32) für NCQ und AHCI.

Beginnen wir mit einer normalen Festplatte, damit wir etwas zum Vergleich haben. Als Referenz gilt die Leistung von Laufwerk C: (das ist die einzige Partition auf meinem Computer). Ich habe also folgende Ergebnisse erhalten (Abb. 28).

Reis. 28. Festplattenleistung

Beginnen wir nun mit dem Testen des ersten Programms. Lassen Sie es Ordnersperre sein. In Abb. Abbildung 29 zeigt die Parameter des erstellten Containers. Bitte beachten Sie: Ich verwende eine feste Größe. Die Ergebnisse des Programms sind in Abb. dargestellt. 30. Wie Sie sehen, gibt es im Vergleich zum Benchmark einen deutlichen Leistungsabfall. Dies ist jedoch ein normales Phänomen – schließlich werden die Daten im laufenden Betrieb verschlüsselt und entschlüsselt. Die Produktivität sollte geringer sein, die Frage ist, wie viel.

Reis. 29. Parameter des Ordnersperrcontainers

Reis. 30. Ergebnisse der Ordnersperre

Das nächste Programm ist PGP Desktop. In Abb. 31 - Parameter des erstellten Containers und in Abb. 32 - Ergebnisse. Meine Gefühle wurden bestätigt – das Programm arbeitet tatsächlich langsamer, was der Test bestätigte. Bei der Ausführung dieses Programms wurde jedoch nicht nur die virtuelle Festplatte, sondern sogar das gesamte System „verlangsamt“, was bei der Arbeit mit anderen Programmen nicht beobachtet wurde.

Reis. 31. Parameter des PGP Desktop-Containers

Reis. 32. Ergebnisse des PGP Desktop-Programms

Es bleibt nur noch, das CyberSafe Top Secret-Programm zu testen. Wie üblich zuerst die Containerparameter (Abb. 33) und dann die Programmergebnisse (Abb. 34).

Reis. 33. Parameter des CyberSafe Top Secret-Containers

Reis. 34. Ergebnisse des CyberSafe Top Secret-Programms

Ich denke, Kommentare werden unnötig sein. Entsprechend der Produktivität verteilten sich die Plätze wie folgt:

- CyberSafe streng geheim

- Ordnersperre

- PGP-Desktop

Preis und Schlussfolgerungen

Da wir proprietäre Software getestet haben, gibt es noch einen weiteren wichtigen Faktor zu berücksichtigen: den Preis. Die Folder Lock-Anwendung kostet 39,95 $ für eine Installation und 259,70 $ für 10 Installationen. Einerseits ist der Preis nicht sehr hoch, aber die Funktionalität des Programms ist, ehrlich gesagt, gering. Wie bereits erwähnt, sind die Funktionen zum Verstecken von Dateien und Wallets von geringem Nutzen. Die Secure Backup-Funktion erfordert eine zusätzliche Gebühr. Daher ist es teuer, fast 40 US-Dollar zu zahlen (wenn Sie sich in die Lage eines normalen Benutzers und nicht eines Unternehmens versetzen), nur für die Möglichkeit, Dateien zu verschlüsseln und selbstentschlüsselnde Safes zu erstellen.Das PGP Desktop-Programm kostet 97 US-Dollar. Und beachten Sie: Dies ist nur der Startpreis. Die Vollversion mit einem Satz aller Module kostet etwa 180–250 US-Dollar und es handelt sich hierbei nur um eine 12-Monats-Lizenz. Mit anderen Worten: Sie müssen jedes Jahr 250 US-Dollar bezahlen, um das Programm nutzen zu können. Meiner Meinung nach ist das übertrieben.

Das CyberSafe Top Secret-Programm ist sowohl in der Funktionalität als auch im Preis die goldene Mitte. Für einen normalen Benutzer kostet das Programm nur 50 US-Dollar (Sonderpreis zur Krisenbekämpfung für Russland; für andere Länder kostet die Vollversion 90 US-Dollar). Bitte beachten Sie, dass die umfassendste Version des Ultimate-Programms so viel kostet.

Tabelle 1 enthält eine Vergleichstabelle der Merkmale aller drei Produkte, die Ihnen bei der Auswahl Ihres Produkts helfen kann.

Tabelle 1. Programme und Funktionen

| Funktion | Ordnersperre | PGP-Desktop | CyberSafe streng geheim |

| Virtuelle verschlüsselte Festplatten | Ja | Ja | Ja |

| Verschlüsseln Sie die gesamte Partition | Nein | Ja | Ja |

| Verschlüsseln der Systemfestplatte | Nein | Ja | Nein |

| Bequeme Integration mit E-Mail-Clients | Nein | Nein | Ja |

| Verschlüsselung von E-Mail-Nachrichten | Ja (begrenzt) | Ja | Ja |

| Dateiverschlüsselung | Nein | Ja | Ja |

| Digitale Signatur, Signieren | Nein | Ja | Ja |

| EDS, Verifizierung | Nein | Ja | Ja |

| Transparente Ordnerverschlüsselung | Nein | Nein | Ja |

| Selbstentschlüsselnde Archive | Ja | Ja | Ja |

| Cloud-Backup | Ja (bezahlt) | Nein | Ja (kostenlos) |

| Vertrauenswürdiges Anwendungssystem | Nein | Nein | Ja |

| Unterstützung durch einen zertifizierten Krypto-Anbieter | Nein | Nein | Ja |

| Token-Unterstützung | Nein | Nein (nicht mehr unterstützt) | Ja (bei der Installation von CryptoPro) |

| Eigener Schlüsselserver | Nein | Ja | Ja |

| Zwei-Faktor-Authentifizierung | Nein | Nein | Ja |

| Einzelne Dateien ausblenden | Ja | Nein | Nein |

| Festplattenpartitionen ausblenden | Ja | Nein | Ja |

| Wallets zum Speichern von Zahlungsinformationen | Ja | Nein | Nein |

| Unterstützung der GOST-Verschlüsselung | Nein | Nein | Ja |

| Russische Schnittstelle | Nein | Nein | Ja |

| Sequentielles Lesen/Schreiben (DiskMark), MB/s | 47/42 | 35/27 | 62/58 |

| Preis | 40$ | 180-250$ | 50$ |

Unter Berücksichtigung aller in diesem Artikel genannten Faktoren (Funktionalität, Leistung und Preis) ist das CyberSafe Top Secret-Programm der Gewinner dieses Vergleichs. Wenn Sie Fragen haben, beantworten wir diese gerne in den Kommentaren.

Das Prinzip des modernen kryptografischen Schutzes besteht nicht darin, eine Verschlüsselung zu erstellen, die nicht lesbar ist (das ist praktisch unmöglich), sondern darin, die Kosten der Kryptoanalyse zu erhöhen.

Das heißt, wenn ein Angreifer den Verschlüsselungsalgorithmus selbst, aber nicht den Schlüssel kennt, muss er Millionen von Jahren damit verbringen, ihn zu entschlüsseln. Nun, oder so viel Sie brauchen (wie Sie wissen, sind Informationen nach dem Tod Ihrer Lieben und Ihrer selbst nicht mehr wichtig), bis die X-Akten ihre Relevanz verlieren. Gleichzeitig steht die Komplexität im Widerspruch zur Benutzerfreundlichkeit: Daten müssen bei Verwendung eines Schlüssels schnell genug ver- und entschlüsselt werden. Die in den heutigen Testbericht einbezogenen Programme erfüllen im Allgemeinen die beiden genannten Kriterien: Sie sind recht einfach zu bedienen und verwenden gleichzeitig mäßig robuste Algorithmen.

Wir beginnen mit dem Programm, das für sich genommen einen separaten Artikel oder eine Artikelserie wert ist. Schon bei der Installation überraschte mich die zusätzliche Möglichkeit, ein falsches Betriebssystem zu erstellen. Unmittelbar nach Abschluss des Gesprächs mit dem Installationsassistenten schlug DriveCrypt die Erstellung eines Schlüsselspeichers vor. Als Speicher kann jede beliebige Datei ausgewählt werden: Datei, Bild, MP3. Nachdem der Pfad zum Speicher angegeben wurde, geben wir Passwörter ein, von denen wir zwei Arten haben: Master und Benutzer. Sie unterscheiden sich im Zugriff auf die DCPP-Einstellungen – der Benutzer hat nicht die Möglichkeit, etwas zu ändern, er kann nur die angegebenen Einstellungen anzeigen. Jeder Typ kann aus zwei oder mehr Passwörtern bestehen. Tatsächlich kann der Zugriff auf die Sicherheitsinstallation entweder über das Master-Passwort oder über das Benutzerpasswort erfolgen.

Bevor Sie Laufwerke verschlüsseln, müssen Sie überprüfen, ob der Startschutz korrekt installiert ist. Seien Sie vorsichtig, wenn Sie nicht überprüfen, ob der Boot-Schutz ordnungsgemäß funktioniert, und die Festplatte nicht sofort verschlüsseln, kann der Inhalt nicht wiederhergestellt werden. Nach der Überprüfung können Sie mit der Verschlüsselung der Festplatte oder Partition fortfahren. Um eine Festplatte oder Partition zu verschlüsseln, sollten Sie Folgendes tun

Wählen Sie „Festplatten“ und klicken Sie auf „Verschlüsseln“. Der Festplattenverschlüsselungs-Assistent öffnet ein Fenster, in dem Sie aufgefordert werden, einen Schlüssel aus dem Speicher auszuwählen. Der Datenträger wird mit diesem Schlüssel verschlüsselt und derselbe Schlüssel wird für die weitere Arbeit mit dem Datenträger benötigt. Sobald der Schlüssel ausgewählt ist, beginnt der Festplattenverschlüsselungsprozess. Der Vorgang ist recht langwierig: Abhängig von der Größe der verschlüsselten Festplatte oder Partition kann er bis zu mehreren Stunden dauern.

Im Allgemeinen ist das alles recht einfach und Standard. Es ist viel interessanter, mit der falschen Achse zu arbeiten. Formatieren wir es und verteilen es auf der Festplatte in FAT32 (anscheinend waren die Gerüchte über den Tod dieses Dateisystems stark übertrieben).

:)), Windows installieren, DriveCrypt installieren. Das erstellte falsche Betriebssystem sollte wie ein funktionierendes aussehen, das ständig verwendet wird. Sobald das versteckte Betriebssystem erstellt wurde, ist das Booten und Ausführen des gefälschten Betriebssystems äußerst gefährlich, da die Möglichkeit besteht, dass die Daten des versteckten Betriebssystems beschädigt werden. Nachdem wir alle Arten von Müll in das System geworfen haben, erstellen wir einen neuen Speicher.

Melden Sie sich bei DCPP an, wechseln Sie zur Registerkarte „Laufwerke“, wählen Sie den Abschnitt aus, in dem das falsche Betriebssystem installiert ist, und klicken Sie auf „HiddenOS“. Das Einstellungsfenster wird geöffnet. Hier ist alles einfach: Wir geben den Pfad zum neu erstellten Speicher, Passwörter, die Bezeichnung der versteckten Festplatte, ihr Dateisystem und die Menge an freiem Speicherplatz an, der das falsche Betriebssystem vom versteckten trennt. Nachdem Sie auf die Schaltfläche „Verstecktes Betriebssystem erstellen“ geklickt haben, wird der Vorgang zum Erstellen einer versteckten Partition gestartet und der gesamte Inhalt der Systempartition wird auf die versteckte Partition kopiert. Das Programm erstellt eine versteckte Partition, deren Anfang innerhalb des freien Speicherplatzes liegt, der beim Erstellen der versteckten Partition vom Ende der falschen Partition angegeben wurde. Neustart und

Wir autorisieren, indem wir die Passwörter eingeben, die beim Erstellen des versteckten Abschnitts angegeben wurden. Der Inhalt des falschen Betriebssystems ist nicht sichtbar, wenn Sie in einem versteckten Betriebssystem arbeiten, und umgekehrt: Wenn Sie in einem falschen Betriebssystem arbeiten, ist das versteckte Betriebssystem nicht sichtbar. Somit bestimmt nur das beim Einschalten des Computers eingegebene Passwort, welches Betriebssystem geladen wird. Nachdem Sie die Erstellung des versteckten Betriebssystems abgeschlossen haben, müssen Sie es eingeben und die Systempartition verschlüsseln.

Mit DriveCrypt können Sie jede Festplatte oder jedes Wechselspeichergerät (außer CDs und DVDs) verschlüsseln und zum Datenaustausch zwischen Benutzern verwenden. Ein unbestrittener Vorteil des Datenaustauschs auf einem vollständig verschlüsselten Medium ist die Unmöglichkeit, darauf befindliche Dateien zu erkennen; das Medium erscheint unformatiert. Selbst wenn Sie Informationen darüber haben, dass das Medium verschlüsselt ist, können die Daten bei fehlendem Schlüssel nicht gelesen werden.

DriveCrypt verschlüsselt eine gesamte Festplatte oder Partition, sodass Sie nicht nur wichtige Daten, sondern auch den gesamten Inhalt der Festplatte oder Partition, einschließlich des Betriebssystems, verbergen können. Leider geht dieses Maß an Sicherheit mit einem erheblichen Leistungsabfall des Dateisystems einher.

Hier stoßen wir auf einen recht originellen Verschlüsselungsalgorithmus mit einem privaten Schlüssel von 4 bis 255 Zeichen Länge, der von den Autoren des Programms selbst entwickelt wurde. Darüber hinaus wird das Schlüsselpasswort nicht in der verschlüsselten Datei gespeichert, was die Möglichkeit eines Hackerangriffs verringert. Das Funktionsprinzip des Programms ist einfach: Wir geben die Dateien oder Ordner an, die verschlüsselt werden müssen, woraufhin das Programm Sie zur Eingabe eines Schlüssels auffordert. Für mehr Zuverlässigkeit kann die Taste nicht nur auf der Tastatur, sondern auch über ein spezielles Bedienfeld ausgewählt werden. Dieses Panel wurde offenbar offensichtlich aus MS Word gestohlen (einfügen).

- Symbol). Durch die Bestätigung des Passworts zwingen wir das Programm, die Datei zu verschlüsseln und ihr die Erweiterung *.shr zuzuweisen.

Files Cipher ist in der Lage, verschlüsselte Dateien mithilfe eines integrierten Archivierungsalgorithmus zu komprimieren. Darüber hinaus kann die Originaldatei nach der Verschlüsselung ohne Wiederherstellungsmöglichkeit von der Festplatte gelöscht werden.

Das Programm funktioniert mit Dateien aller Art und unterstützt auch Dateien mit mehr als 4 GB (für NTFS). Gleichzeitig sind die Systemanforderungen an den Computer sehr bescheiden und es wird im Gegensatz zum Frontmann nichts verbraucht.

PGP implementiert die Verschlüsselung sowohl mit offener als auch mit bewährter Symmetrie

Schlüssel: AES mit Verschlüsselung bis zu 256-Bit, CAST, TripleDES, IDEA und Twofish2. Zum Verwalten von Verschlüsselungsschlüsseln gibt es eine Option namens „PGP-Schlüssel“, die ein Fenster mit Benutzerschlüsseln und den zur Liste der öffentlichen Schlüssel hinzugefügten Schlüsseln anzeigt. Funktionsschema des Moduls zur Verschlüsselung von PGP Disk-Festplatten... mmmmm... wie soll ich das sagen? Ah, elementar. Erstellen Sie erneut eine Schlüsselspeicherdatei (ich nenne sie Key Manager) und geben Sie Passwörter ein. Darüber hinaus wird bei der Angabe eines Passworts ein spezieller Indikator für die Stärke (Qualität) angezeigt, der übrigens die Relevanz komplexer Passwörter deutlich macht: Beispielsweise entspricht die Stärke eines aus acht Ziffern bestehenden Passworts in etwa der Stärke aus einer sechsbuchstabigen oder vierstelligen Zahl, die ein Sonderzeichen (Ausrufezeichen) und drei Buchstaben enthält.

Es hat mir sehr gut gefallen, dass die Macher auch über ICQ nachgedacht haben (wer die Protokolle von Stalker nach der Verunstaltung des Wichsers gelesen hat, wird es verstehen ... oder waren sie nicht in ASI und verwechsle ich da etwas?). Nach der Installation erscheint im ICQ-Fenster ein spezielles Symbol, mit dessen Hilfe der Sitzungsschutz aktiviert wird.

Was das schmerzhafteste Thema betrifft – Informationslecks durch eine Auslagerungsdatei – gaben die Autoren selbst zu, dass sie diesen Leckkanal aufgrund der Besonderheiten des Betriebssystems nicht vollständig blockieren konnten. Andererseits wurden Maßnahmen ergriffen, um diese Bedrohung zu verringern – alle wichtigen Daten werden nicht länger als nötig im Speicher gespeichert. Nach Abschluss des Vorgangs werden alle wichtigen Informationen aus dem Speicher gelöscht. Somit besteht diese Sicherheitslücke, und um sie zu beseitigen, müssen Sie entweder den virtuellen Speicher deaktivieren (was zu einer spürbaren Verschlechterung des Betriebs des Betriebssystems führen kann) oder zusätzliche Sicherheitsmaßnahmen ergreifen.

Die Wahl des Herausgebers

Dateiverschlüsselungsprogramme

Alles verschlüsseln!

Jedes Mal, wenn im Internet Informationen über einen Skandal durchsickern, bei dem wichtige Dokumente irgendwo durchgesickert sind, frage ich mich, warum sie nicht verschlüsselt wurden. Dokumentensicherheit sollte schließlich überall sein.

Verschlüsselungsalgorithmen

Der Verschlüsselungsalgorithmus ist wie eine Blackbox. Sie erhalten einen Dump des Dokuments, Bildes oder einer anderen Datei zurück, die Sie dort hochgeladen haben. Aber was Sie sehen, scheint verrückt.

Sie können dieses Kauderwelsch über das Fenster mit demselben Passwort, das Sie bei der Verschlüsselung eingegeben haben, wieder in ein normales Dokument umwandeln. Nur so erhalten Sie das Original.

Die US-Regierung hat den Advanced Encryption Standard (AES) als Standard anerkannt und alle hier gesammelten Produkte unterstützen den AES-Verschlüsselungsstandard.

Selbst diejenigen, die andere Algorithmen unterstützen, empfehlen grundsätzlich die Verwendung von AES.

Wenn Sie ein Verschlüsselungsexperte sind, bevorzugen Sie möglicherweise einen anderen Algorithmus, Blowfish, und vielleicht sogar den GOST-Algorithmus der Sowjetregierung.

Aber das ist etwas für Fans extremer Unterhaltung. Für den durchschnittlichen Benutzer ist AES einfach eine hervorragende Lösung.

Kryptographie und Austausch öffentlicher Schlüssel

Passwörter sind wichtig und sollten geheim gehalten werden, oder? Nun, nicht bei Verwendung der Public-Key-Infrastruktur (PKI), die in der Kryptografie verwendet wird.

Wenn ich Ihnen ein geheimes Dokument senden möchte, verschlüssele ich es einfach mit dem öffentlichen Schlüssel. Sobald Sie es erhalten haben, können Sie es zum Entschlüsseln des Dokuments verwenden. Es ist einfach!

Wenn Sie dieses System umgekehrt nutzen, können Sie eine digitale Signatur erstellen, die bestätigt, dass Ihr Dokument von Ihnen stammt und nicht verändert wurde. Wie? Verschlüsseln Sie es einfach mit Ihrem privaten Schlüssel.

Die Tatsache, dass Ihr öffentlicher Schlüssel ihn entschlüsselt, ist ein Beweis dafür, dass Sie das Recht haben, ihn zu bearbeiten.

PKI-Unterstützung ist weniger verbreitet als die Unterstützung herkömmlicher symmetrischer Algorithmen.

Viele Produkte ermöglichen die Erstellung selbstentschlüsselnder ausführbarer Dateien.

Möglicherweise stellen Sie auch fest, dass der Empfänger ein bestimmtes Tool nur zur Entschlüsselung kostenlos nutzen kann.

Was ist besser?

Mittlerweile gibt es eine riesige Auswahl an Produkten im Bereich Verschlüsselung.

Jeder muss einfach eine Lösung wählen, die hinsichtlich der Funktionalität praktisch, praktisch und stilvoll aus Sicht der Benutzeroberfläche des Hauptprogrammfensters ist.

Ein digitaler Tresor von IndeedSafe durchläuft einen mehrstufigen Sicherheitsalgorithmus, der Sie auf der Website identifiziert. Sie müssen jedes Mal mehrere Authentifizierungsprüfungen durchführen.

Ihre Dateien sind verschlüsselt. Wenn jemand versucht, sie zu hacken, fallen sie auseinander und niemand kann sie wiederherstellen. In diesem Fall besteht ein gewisses Risiko, gleichzeitig ist die Zuverlässigkeit jedoch sehr ordentlich.

Jeder Teil der Datei wird dann auf einem anderen Server gespeichert. Ein Hacker, der einen der Server hacken konnte, wird nichts Nützliches tun können.

Eine Sperre kann Dateien verschlüsseln oder einfach so sperren, dass niemand sie öffnen kann. Es bietet außerdem verschlüsselte Schließfächer zur sicheren Aufbewahrung persönlicher vertraulicher Informationen.

Zu den vielen weiteren nützlichen Funktionen gehören das Schreddern, das Schreddern von freiem Speicherplatz, sicheres Online-Backup und die Selbstentschlüsselung von Dateien.

VeraCrypt (Windows/OS X/Linux)

VeraCrypt unterstützt die Truecrypt-Verschlüsselung, die letztes Jahr eingestellt wurde.

Das Entwicklungsteam gibt an, das bei der ersten Prüfung von truecrypt aufgeworfene Problem bereits behoben zu haben und glaubt, dass es weiterhin als barrierefreie Version für , OS X und . verwendet werden kann.

Wenn Sie nach einem Dateiverschlüsselungstool suchen, das tatsächlich funktioniert, dann ist dies genau das Richtige. VeraCrypt unterstützt AES (den am häufigsten verwendeten Algorithmus).

Es unterstützt außerdem die Verschlüsselungscodes TwoFish und Serpent sowie die Erstellung versteckter verschlüsselter Volumes.

Die Software ist Open Source und der größte Teil der Codebasis ist Truecrypt.

Das Programm wird außerdem ständig weiterentwickelt, wobei regelmäßige Sicherheitsupdates und unabhängige Audits in der Planungsphase sind (nach Angaben der Entwickler).

Diejenigen von Ihnen, die es bereits ausprobiert haben, haben es dafür gelobt, dass es ein großartiges On-the-Fly-Verschlüsselungstool ist und Ihre Dateien nur dann entschlüsselt, wenn Sie sie brauchen. Die restliche Zeit werden sie also in verschlüsselter Form gespeichert.

Benutzer weisen insbesondere darauf hin, dass es sich bei dem Programm um ein leistungsstarkes Tool handelt, das einfach zu bedienen und immer verfügbar ist. Ja, es fehlt eine hübsche Benutzeroberfläche oder jede Menge Schnickschnack.

AxCrypt (Windows)

AxCrypt ist ein kostenloses Programm mit Open-Source-GNU-Lizenz.

Ein GPL-lizenziertes Verschlüsselungstool für Windows, das sich durch seine einfache, effiziente und sichere Verwendung auszeichnet.

Es lässt sich perfekt in die Windows-Shell integrieren, sodass Sie mit der rechten Maustaste auf die Datei klicken können, die Sie verschlüsseln möchten, und einen Befehl erteilen können.

Oder Sie können den ausführbaren Code einfach so konfigurieren, dass die Datei gesperrt wird, wenn sie für einen bestimmten Zeitraum nicht verwendet wird. Die Entschlüsselung kann später oder bei der Empfangsbestätigung des Empfängers erfolgen.

Dateien mit AxCrypt können bei Bedarf entschlüsselt werden oder während der Verwendung entschlüsselt bleiben und dann automatisch verschlüsselt werden.

Es unterstützt die 128-Bit-AES-Verschlüsselung und bietet Schutz vor Hacking-Versuchen. Es ist sehr leicht (weniger als 1 MB).

Welches Programm er verwendet, entscheidet jeder selbst, aber wenn Ihnen Ihre Daten etwas wert sind, denken Sie unbedingt darüber nach, dass Sie ein Verschlüsselungsprogramm benötigen.

Verschlüsseln von Dateien und Ordnern in Windows

Dateiverschlüsselungsprogramme: Welche sind besser zu wählen?